نفوذ باجافزار Akira به حسابهای SonicWall VPN محافظتشده با MFA

حملات مداوم باجافزار Akira که SonicWall SSL VPNها را هدف قرار دادهاند همچنان در حال تکامل هستند و مهاجمان موفق شدهاند حتی با وجود فعال بودن OTP MFA در حسابها، به آنها موفقیتآمیز وارد شوند. پژوهشگران مشکوکاند که این امر احتمالاً از طریق استفاده از OTP seedsهای سرقتشده انجام میشود، هرچند روش دقیق هنوز تأیید نشده است.

در جولای ۲۰۲۴، وبسایت BleepingComputer گزارش داد که عملیات باجافزار Akira با بهرهبرداری از SonicWall SSL VPN devices به شبکههای شرکتی نفوذ میکند، و محققان گمان میکردند یک zero-day flaw برای compromise این دستگاهها مورد استفاده قرار گرفته است.

با این حال، SonicWall در نهایت این حملات را به یک improper access control flaw با شناسه CVE-2024-40766 که در سپتامبر ۲۰۲۴ افشا شد مرتبط دانست. هرچند این نقص در آگوست ۲۰۲۴ patch شد، مهاجمان همچنان از credentialsی که پیشتر از دستگاههای exploited سرقت شده بود استفاده میکنند، حتی پس از اعمال بهروزرسانیهای امنیتی.

پس از پیوند دادن حملات به stolen credentials ناشی از CVE-2024-40766، SonicWall از administrators خواست تا همهٔ SSL VPN credentials را reset کنند و اطمینان یابند که آخرین نسخهٔ SonicOS firmware روی دستگاههایشان نصب شده است.

کشف جدید: دور زدن MFA

شرکت امنیت سایبری Arctic Wolf اکنون گزارش داده است که یک کمپین مداوم علیه SonicWall firewalls در جریان است که در آن threat actors حتی زمانی که one-time password (OTP) multi-factor authentication فعال است، بهطور موفقیتآمیز به حسابها login میکنند.

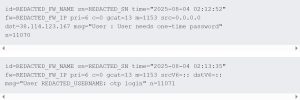

این گزارش نشان میدهد که برای تلاشهای ورود به حساب، چندین OTP challenge صادر شده و سپس logins موفق انجام گرفته است؛ موضوعی که حاکی از آن است که مهاجمان احتمالاً OTP seeds را نیز compromise کردهاند یا روشی جایگزین برای تولید valid tokens یافتهاند.

شرکت Arctic Wolf توضیح میدهد: «SonicWall ورودهای مخرب مشاهدهشده در این کمپین را به CVE-2024-40766، یک improper access control vulnerability که یک سال پیش شناسایی شد، مرتبط میداند. از این منظر، احتمالاً credentials از دستگاههای آسیبپذیر به CVE-2024-40766 جمعآوری شده و بعداً توسط threat actors مورد استفاده قرار گرفته است—حتی اگر همان دستگاهها patch شده باشند. مهاجمان در این کمپین موفق شدند در حالی که قابلیت one-time password (OTP) MFA فعال بود، به حسابها احراز هویت کنند.»

پژوهشگران میگویند هنوز مشخص نیست وابستگان Akira دقیقاً چگونه به حسابهای محافظتشده با MFA احراز هویت میکنند، اما یک گزارش جداگانه از Google Threat Intelligence Group (GTIG) در جولای، سوءاستفاده مشابه از SonicWall VPNs را توصیف کرده بود.

در آن کمپین، یک گروه با انگیزه مالی با شناسه UNC6148، با استفاده از previously stolen OTP seeds، rootkitی به نام OVERSTEP را روی تجهیزات SMA 100 series مستقر کرد و بدین ترتیب حتی پس از اعمال patches نیز دسترسی پیدا کرد.

گوگل معتقد است که مهاجمان از one-time password seeds سرقتشده که قبلاً در حملات zero-day به دست آمدهاند استفاده کردهاند، اما مطمئن نیست که کدام CVE در ابتدا مورد بهرهبرداری قرار گرفته است.

گوگل هشدار داد: «GTIG با اطمینان بالا ارزیابی میکند که UNC6148 در حال سوءاستفاده از credentials و OTP seeds سرقتشده در طول نفوذهای قبلی است که این امر به آنها اجازه میدهد حتی پس از اعمال security updates دوباره به سیستمها دسترسی یابند.»

پس از ورود، به گفتهٔ Arctic Wolf، باجافزار Akira بسیار سریع عمل میکند و اغلب در کمتر از ۵ دقیقه شبکهٔ داخلی را scan میکند. محققان گزارش دادند که مهاجمان از Impacket SMB session setup requests، ورودهای RDP و enumeration اشیای Active Directory با ابزارهایی مانند dsquery، SharpShares و BloodHound استفاده کردهاند.

تمرکز ویژهٔ آنها بر روی Veeam Backup & Replication servers بود، جایی که یک PowerShell script سفارشی برای استخراج و decrypt کردن stored MSSQL و PostgreSQL credentials از جمله DPAPI secrets مستقر شد.

برای دور زدن نرمافزارهای امنیتی، وابستگان حمله یک Bring-Your-Own-Vulnerable-Driver (BYOVD) اجرا کردند و با سوءاستفاده از فایل اجرایی قانونی مایکروسافت consent.exe، malicious DLLs را sideload کرده و vulnerable drivers شامل rwdrv.sys و churchill_driver.sys را بارگذاری کردند.

این drivers برای disable کردن فرآیندهای endpoint protection استفاده شدند تا ransomware encryptors بدون مانع اجرا شوند.

گزارش تأکید میکند که برخی از این حملات بر دستگاههایی که SonicOS 7.3.0 (نسخهٔ توصیهشدهٔ SonicWall برای کاهش حملات مبتنی بر سرقت credentials) اجرا میکردند، تأثیر گذاشتهاند.

به ادمینها بهشدت توصیه میشود تمام VPN credentials را روی هر دستگاهی که قبلاً از vulnerable firmware استفاده میکرده است reset کنند؛ زیرا حتی پس از update، مهاجمان میتوانند همچنان از حسابهای سرقتشده برای دسترسی اولیه به شبکههای سازمانی بهره ببرند.