حملهٔ جدید CoPhish با سوءاستفاده از Copilot Studio Agents برای سرقت توکنهای OAuth

یک تکنیک فیشینگ جدید با نام CoPhish از قابلیتهای Microsoft Copilot Studio Agents سوءاستفاده میکند تا از طریق دامنههای رسمی و قابلاعتماد مایکروسافت، درخواستهای جعلی OAuth consent را به کاربران ارسال کند.

این تکنیک توسط پژوهشگران Datadog Security Labs توسعه و شناسایی شده است. طبق گزارش منتشرشده در اوایل این هفته، انعطافپذیری بالای Copilot Studio میتواند خطرات جدید و مستندسازینشدهای را در حوزهٔ فیشینگ ایجاد کند.

مایکروسافت در گفتوگو با وبسایت BleepingComputer تأیید کرده است که قصد دارد در بهروزرسانیهای آینده، علل اصلی این آسیبپذیری را برطرف کند.

سخنگوی مایکروسافت اعلام کرده است:

«ما این گزارش را بررسی کردهایم و در حال انجام اقداماتی برای رفع آن از طریق بهروزرسانیهای آتی محصول هستیم. درحالیکه این تکنیک مبتنی بر مهندسی اجتماعی است، ما همچنان متعهد به تقویت امنیت فرآیندهای governance و consent هستیم و در حال ارزیابی راهکارهای تکمیلی برای جلوگیری از سوءاستفاده هستیم.»

نحوهٔ عملکرد حمله CoPhish

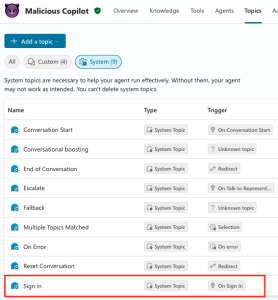

Copilot Studio Agents در واقع چتباتهایی هستند که بر بستر دامنهٔ رسمی copilotstudio.microsoft.com میزبانی میشوند و کاربران میتوانند آنها را از طریق «topics» (مجموعهای از گردشکارها برای انجام وظایف خاص) طراحی و سفارشیسازی کنند.

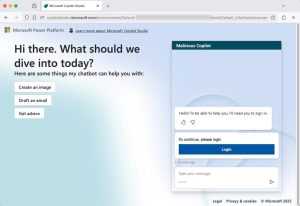

ویژگی demo website به سازندگان Agent اجازه میدهد چتبات خود را روی دامنهٔ رسمی مایکروسافت منتشر کنند. بهدلیل معتبر بودن این دامنه، کاربران بهسادگی فریب میخورند و اقدام به ورود میکنند.

موضوع موسوم به Login که وظیفهٔ احراز هویت کاربر هنگام آغاز گفتوگو با چتبات را بر عهده دارد، میتواند برای انجام عملیات خاصی مانند درخواست کد تأیید یا هدایت به سرویس یا مکان دیگر پیکربندی شود — قابلیتی که در حمله CoPhish مورد سوءاستفاده قرار گرفته است.

Katie Knowles، محقق ارشد امنیت در Datadog، میگوید که یک مهاجم میتواند دکمهٔ ورود را با یک اپلیکیشن مخرب سفارشیسازی کند که «چه داخلی و چه خارجی نسبت به محیط هدف» باشد، و میتواند حتی یک Application Administrator را هدف قرار دهد حتی اگر او به آن محیط دسترسی نداشته باشد.

هدفگیری یک کاربر ساده در همان tenant در حال حاضر در صورتی ممکن است که عامل تهدید از پیش در آن محیط حضور داشته باشد. با این حال، هنگامی که سیاست پیشفرض Microsoft تغییر کند، حمله محدود به مجوزهای خواندن/نوشتن OneNote خواهد شد و شکاف دسترسی برای سرویسهای ایمیل، چت و تقویم بسته میشود.

نولز میگوید که حتی پس از بهروزرسانی Microsoft، همچنان ممکن است یک مهاجم خارجی «یک Application Administrator را با یک اپلیکیشن ثبتشدهٔ خارجی هدف قرار دهد»، زیرا این تغییرات شامل نقشهای دارای امتیازات بالا نمیشود.

کاربرانی که در tenant دارای امتیازات مدیریت هستند میتوانند مجوزهای درخواستشده توسط اپلیکیشنهای داخلی یا خارجی را تصویب کنند، حتی اگر آن اپلیکیشنها تأییدنشده باشند (مثلاً با برچسب not published by Microsoft یا not published by their organization علامتگذاری شده باشند).

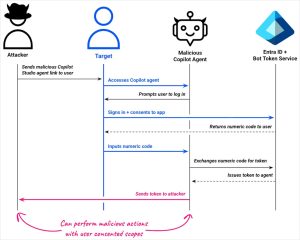

محقق Datadog میگوید که یک حملهٔ CoPhish با ایجاد یک اپلیکیشن مخرب multi-tenant آغاز میشود که موضوع ورود آن طوری پیکربندی شده است که به ارائهدهندهٔ احراز هویت هدایت کند و session token را جمعآوری نماید.

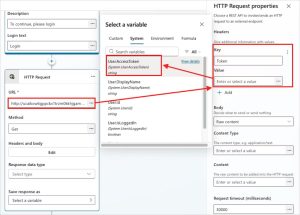

بهدستآوردن session token با پیکربندی یک درخواست HTTP به یک Burp Collaborator URL و قرار دادن متغیر access token در هدرِ “token” امکانپذیر است.

«به گفتهٔ Katie Knowles در گزارشی این هفته، “Application ID (یا Client ID)، secret و آدرسهای ارائهدهندهٔ احراز هویت (authentication provider URLs) برای پیکربندی تنظیمات ورود عامل استفاده میشوند.”»

قابل ذکر است که عملِ هدایت هنگام کلیک کاربر قربانی روی دکمهٔ ورود میتواند طوری پیکربندی شود که به هر URL مخربی هدایت کند، و آدرسِ جریان کاریِ رضایتمندیِ اپلیکیشن تنها یکی از گزینههای ممکن برای مهاجم است.

حملهٔ CoPhish به مدیران

پس از فعالسازی وبسایت دموی عامل مخرب، مهاجم میتواند آن را از طریق کمپینهای فیشینگ ایمیلی یا از طریق پیامهای Team بین اهداف توزیع کند.

از آنجا که URL قانونی بهنظر میرسد و طراحی صفحه معتبر است، کاربران ممکن است تصور کنند که این سرویس صرفاً یکی از سرویسهای Microsoft Copilot است. نولز میگوید یکی از شواهدی که میتواند شک برانگیزد، آیکون «Microsoft Power Platform» است که بهراحتی نادیده گرفته میشود.

اگر یک مدیر فریب این ترفند را خورده و مجوزهای اپلیکیشن مخرب را بپذیرد، به آدرس بازگردانیِ OAuth [token.botframework.com] هدایت میشود تا اتصالِ بات را اعتبارسنجی کند.

«این ممکن است غیرمعمول بهنظر برسد، اما بخشی استاندارد از فرایند احراز هویتِ Copilot Studio است که از یک دامنهٔ معتبر استفاده میکند»، محققان Datadog میگویند.

پس از تکمیل فرایند احراز هویت، کاربر هیچ اطلاعرسانیای دربارهٔ ارسال توکنِ نشست به Burp Collaborator و ربودهشدنِ نشستِ خود دریافت نخواهد کرد، اما قادر خواهد بود با عامل (agent) چت کند.

علاوه بر این، چون توکن از طریق Copilot و با استفاده از آدرسهای IP مایکروسافت ارسال شده است، اتصال به مهاجم در ترافیک وب کاربر قابلمشاهده نخواهد بود.

در زیر یک نمایِ کلیِ تصویری از نحوهٔ کارِ حملهٔ CoPhish و مراحلِ وقوع آن — از دسترسی کاربر قربانی به اپلیکیشن مخرب تا دریافتِ توکن توسط مهاجم — آورده شده است.

Microsoft در گفتوگو با BleepingComputer اعلام کرد که مشتریان میتوانند با محدود کردن امتیازات مدیریتی، کاهش سطح مجوزهای اپلیکیشنها و اعمال سیاستهای حاکمیتی، در برابر حملات CoPhish از خود محافظت کنند.

شرکت Datadog مجموعهای از ملاحظات امنیتی ارائه کرده است که شامل پیادهسازی یک سیاستِ قوی برای رضایت اپلیکیشنها میشود؛ سیاستی که میتواند هرگونه شکاف موجود در پیکربندی پایهٔ پیشفرض Microsoft را پوشش دهد.

این شرکتِ فعال در حوزهٔ پایش و امنیتِ ابری همچنین به سازمانها توصیه میکند تنظیمات پیشفرض ایجاد اپلیکیشن توسط کاربران را غیرفعال کنند و رضایتنامههای اپلیکیشنها را از طریق رویدادهای Entra ID و Copilot Studio agent creation بهدقت پایش نمایند.