حمله گروه APT چینی به تاسیسات نظامی و دولتی ویتنام

گروهی از هکرهای وابسته به چین با نام LuckyMouse که با نامهای دیگری همچون Cycldek, Goblin Panda, APT27و … نیز شناخته میشوند، سازمانهای نظامی و دولتی ویتنام را مورد حملات فیشینگ هدفمند (Spear-phishing) قرار دادند.

مهاجمان این حملات را از حدود سال 2013 با ارسال پیامهای spear-phishing و با هدف خرابکاری و به خطر انداختن روابط دیپلماتیک در جنوبشرق آسیا، هند و ایالات متحده آمریکا آغاز کردهاند.

بیشتر بخوانید:

فعالیت این گروه نخستین بار در دسامبر سال 2013 مشاهده شد. کمپین حملات Cycldek در اوایل فعالیت خود عموماً نهادهای جنوبشرقی آسیا را با بدافزارهای محتلفی مانند PlugX و Http Tunnel هدف قرار میداد. همچنین این گروه در سال 2017 حملاتی را شروع کردند که در آن از اسناد RTF که دارای محتوای سیاسی مرتبط با ویتنام بود، برای فریبدادن قربانی استفاده میشد. سیستم قربانی پس از بازشدن فایلها به بدافزاری به نام NewCoreRAT آلوده میشد.

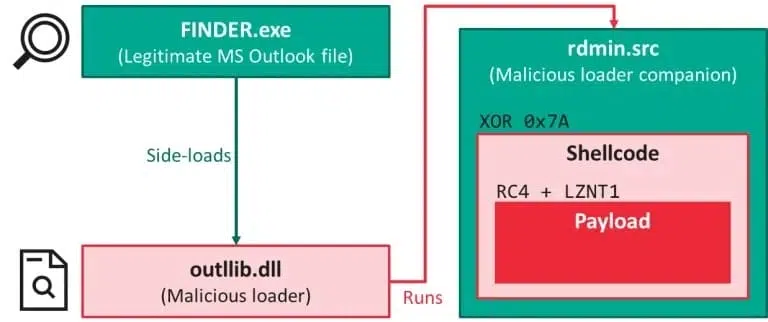

این گروه اخیراً در بازه زمانی ژوئن 2020 تا ژانویه 2021 از DLL Side-Loading برای رمزگشایی shellcode استفاده میکردند که فایل نهایی را با عنوان “Found Core” رمزگشایی میکند. همچنین طبق گزارش محققان از حمله اخیر این گروه، مهاجمان دو بدافزار Drop Phone و Core Loader را نیز منتشر کردهاند. بدافزار اول اطلاعات محیطی قربانی را جمعآوری کرده و آنها را به Drobox ارسال میکند و دومی کدی را اجرا کرده تا از شناسایی خود توسط مکانیزمهای امنیتی جلوداری کند.

هکرهای چینی معمولاً تکنیکها و تاکتیکهای جدید خود را بایکدیگر به اشتراک میگذارند؛ این مساله کار کارشناسان امنیت برای یافتن و ردیابی فعالیتهای ATP مربوط به گروههای جاسوسی سایبری را کمی آسان میکند. به همین دلیل وقتی کارشناسان کسپرسکی تاکتیک معروف این گروهها یعنی DLL Side-Loading که نهادهای دولتی و نظامی ویتنام را هدف قرار دادهبود را مشاهده کردند، فوراً توجه خود را معطوف آن کردند.

“در یکی از فعالیتهای اخیر تبهکاران سایبری، DLL Side-Loading اقدام به اجرای یک shellcode کرده که پیلود نهایی را رمزگشایی میکند. همچنین آنان گفتند که یک تروجان که کسپرسکی نام Found Core را روی آن گذاشته است، به مهاجمین امکان دسترسی و کنترل کامل سیستم قربانی را میدهد.”

در حملات DLL Side-Loading، مهاجم قربانی را برای دانلود فایلهای DLL مخربی که به دستورات اجرایی تزریق میشوند، فریب میدهد. مشاهدات کسپرسکی نشان میدهد که در کمپین اخیر که به گروه Cycldek نسبت داده میشود، مهاجمان بخشی اصلی و معتبر از نرمافزار Outlook مایکروسافت (به اسم FINDER.exe) را با بارگذاری کتابخانهی مخرب outlib.dll هدف قرار دادهاند. این کتابخانه جریان اجرای اصلی برنامه را مختل کرده و از آن برای رمزگشایی و اجرای یک کد شل موجود در فایل باینری rdmin.src استفاده میکند.

گزارش متخصصان نشان میدهد که مهاجمین تلاش زیادی در جهت جلوگیری از تجزیه و تحلیل کد بدافزار داشتهاند. سازندگان بدافزار به طور کامل هدرها (مقصد و مبدأ کد) پیلود را برداشتهاند، و فقط برخی از هدرها را که حاوی مقادیری بیمعنی بودهاند، جهت سختتر کردن مهندسی معکوس بدافزار بهجا گذاشتند.

درنتیجه این پیشرفتها، کارشناسان کسپرسکی متوجه افزایش سطح پیچیدگی بدافزارها شدند. پیلود نهایی یک ابزار برای کنترل از راه دور است، که کنترل کامل سیستم قربانی را برای مهاجم فراهم میکند. ارتباط با سرور ممکن است از طریق سوکتهای TCP رمزگذاری شده با RC4 و یا HTTPS انجام شود. Found Core امکان دسترسی و کنترل کامل سیستم آلودهشده را به مهاجمین میدهد، همچنین از چند دستور برای دستکاری فایلهای سیستمی، دستکاری پروسسها، عکسگرفتن از صفحه و اجرای کدهای غیرمجاز پشتیبانی میکند.

به نقل از کسپرسکی 80% سازمانهای آسیبدیده از این حملات، مستقر در ویتنام بوده و اکثر آنها به نهادهای دولتی یا نظامی تعلق داشته اما نهادهای بهداشتی، دیپلماسی، آموزشی و سیاسی هم در دسته قربانیان این حملات قرار میگیرند. همچنین اظهار داشتند که قربانیانی نیز در تایلند و خاورمیانه نیز هدف قرار گرفتهاند.

با برخی از حملات سایبری معروف بیشتر آشنا شوید: