افزایش سوءاستفاده سایبری از پلتفرم AI Website Builder موسوم به Lovable

مجرمان سایبری بهطور فزایندهای از پلتفرم ساخت و میزبانی وبسایت مبتنی بر هوش مصنوعی Lovable برای ایجاد صفحات phishing، پورتالهای انتشار malware و انواع وبسایتهای جعلی استفاده میکنند.

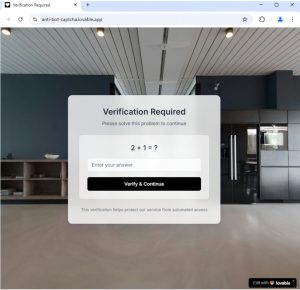

وبسایتهای مخربی که از طریق این پلتفرم ساخته میشوند، با جعل هویت برندهای بزرگ و شناختهشده فعالیت کرده و از مکانیزمهایی مانند CAPTCHA برای فیلتر کردن ترافیک و جلوگیری از دسترسی botها بهره میبرند.

اگرچه Lovable اقداماتی را برای محافظت بیشتر از پلتفرم خود در برابر سوءاستفاده اتخاذ کرده است، اما با افزایش تعداد پلتفرمهای AI-powered site generators، موانع ورود به دنیای cybercrime همچنان کاهش مییابد.

کمپینهای مبتنی بر Lovable

از ماه فوریه، شرکت امنیت سایبری Proofpoint اعلام کرده است که «دهها هزار Lovable URL» را که در پیامهای ایمیلی ارسال شده و بهعنوان تهدید شناسایی شدهاند، مشاهده کرده است.

طبق گزارشی که امروز منتشر شد، محققان چهار کمپین مخرب را توصیف کردهاند که از AI website builder Lovable سوءاستفاده کردهاند.

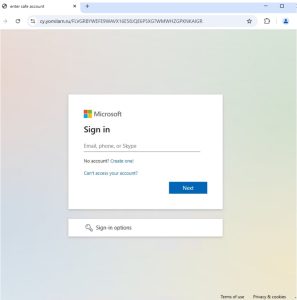

یکی از این نمونهها یک عملیات در مقیاس گسترده بود که به پلتفرم phishing-as-a-service موسوم به Tycoon متکی بود. در این کمپین، ایمیلها شامل لینکهایی میشدند که روی زیرساخت Lovable میزبانی شده بودند. این لینکها ابتدا با یک CAPTCHA باز میشدند و سپس کاربران را به صفحات جعلی ورود Microsoft با برندینگ Azure AD یا Okta هدایت میکردند.

این وبسایتها از طریق تکنیکهای adversary-in-the-middle اقدام به سرقت user credentials، multi-factor authentication (MFA) tokens و session cookies میکردند. در طول این کمپینها، تهدیدگر صدها هزار پیام به بیش از ۵,۰۰۰ سازمان ارسال کرده است.

نمونه دوم یک کمپین سرقت داده و پرداخت بود که با جعل هویت شرکت UPS انجام شد. در این عملیات، مهاجمان حدود ۳,۵۰۰ ایمیل phishing ارسال کردند که حاوی لینکهایی به وبسایتهای فیشینگ بودند.

این وبسایتها از قربانیان درخواست میکردند تا اطلاعات شخصی، شماره کارت اعتباری و کدهای SMS خود را وارد کنند. دادههای واردشده سپس به یک کانال Telegram تحت کنترل مهاجم ارسال میشد.

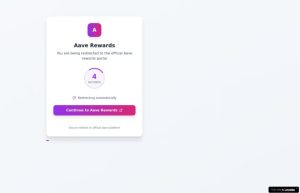

نمونه سوم یک کمپین سرقت cryptocurrency بود که با جعل هویت پلتفرم DeFi Aave انجام شد. در این حمله، مهاجمان نزدیک به ۱۰,۰۰۰ ایمیل از طریق SendGrid ارسال کردند.

کاربران هدف به صفحات redirect و phishing تولیدشده در Lovable هدایت میشدند؛ صفحاتی که برای فریب آنها بهمنظور اتصال walletهایشان طراحی شده بودند و احتمالاً پس از آن منجر به تخلیه داراییها میشدند.

نمونه چهارم مربوط به یک کمپین توزیع malware بود که remote access trojan (zgRAT) را منتشر میکرد.

ایمیلها شامل لینکهایی بودند که به اپلیکیشنهای ساختهشده در Lovable هدایت میشدند؛ این اپلیکیشنها خود را بهعنوان پورتالهای صدور invoice معرفی کرده و فایلهای RAR archive میزبانیشده روی Dropbox را تحویل میدادند.

این فایلها شامل یک executable امضاشده معتبر بههمراه یک trojanized DLL بودند که DOILoader را اجرا میکرد و در نهایت منجر به بارگذاری zgRAT میشد.

واکنش Lovable به سوءاستفادهها

Lovable در ماه ژوئیه قابلیت real-time detection را برای شناسایی سایتهای مخرب در هنگام ایجاد معرفی کرد و همچنین پروژههای منتشرشده را بهطور روزانه automatically scan میکند تا تلاشهای کلاهبرداری را شناسایی و حذف کند.

توسعهدهنده همچنین اعلام کرد که قصد دارد در پاییز امسال اقدامات حفاظتی بیشتری معرفی کند که بهصورت پیشدستانه حسابهای مخرب روی پلتفرم را شناسایی و مسدود خواهند کرد.

با این حال، Guardio Labs به وبسایت BleepingComputer تأیید کرد که همچنان میتوان از Lovable برای ایجاد سایتهای مخرب استفاده کرد. در یک آزمایش اخیر، محققان یک سایت جعلی برای جعل هویت یک خردهفروش بزرگ ایجاد کردند و با هیچگونه ممانعتی از سوی پلتفرم مواجه نشدند.

در بیانیهای به BleepingComputer، شرکت Lovable اعلام کرد استراتژی فعلی این شرکت بر پایه شناسایی، پیشگیری و واکنش به تلاشهای مجرمان سایبری برای ایجاد اپلیکیشنها یا سایتهای مخرب پیش از رسیدن آنها به طیف گستردهای از کاربران است.

این شرکت افزود که یک برنامه امنیتی مبتنی بر AI-powered safety را پیادهسازی کرده تا در اجرای سیاستها کمک کند و پروژههایی که قوانین را نقض میکنند block نماید.

«تیم پشتیبانی و امنیت ما همیشه در حال نظارت است. تنها در دو هفته گذشته، بیش از ۳۰۰ سایت که سیاستهای ما را نقض کرده بودند از بین بردهاند.» شرکت به BleepingComputer گفت.

نماینده Lovable همچنین اعلام کرد که سیستم فعلی حدود ۱,۰۰۰ پروژه منحصربهفرد را که قوانین پلتفرم را نقض کردهاند block میکند و تأکید کرد: «Lovable هیچگونه محتوای غیرقانونی یا مخرب را تحمل نخواهد کرد.»