نویسنده: ادمین

تیم واکنش به حادثه باید چه اقداماتی برای مقابله با حمله DoS انجام دهد؟

آیا سازمان شما برنامهای برای واکنش به رخدادهای امنیتی در زمان حملات هکری دارد؟ امروزه، یکی از دغدغههای شرکتهای کوچک و بزرگ، حملههای امنیتی هستند. مهاجمان سایبری همواره در حال استفاده از تکنیکها و روشهای جدیدی هستند و همین باعث میشود تا جلوگیری از این حملات کار دشواری باشد. یکی از رایجترین حملات سایبری، حملهی […]

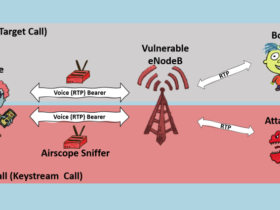

حمله ReVoLTE به هکرها اجازه میدهد تماسهای تلفنی را شنود کنند

یک حمله جدید، هکرها را قادر میسازد رمزگذاری انتقال صدا بر بستر LTE را رمزگشایی کرده و در تماسهای تلفنی جاسوسی کنند تیمی متشکل از محققان دانشگاهی – که پیش از این نیز در سال جاری به خاطر پرده برداری از مشکلات امنیتی جدی در شبکههای ۴G LTE و ۵G، به سرخط اخبار راه پیدا […]

حملهی Brute Force چیست؟

حملهی بروتفورس یا همان “جستوجوی فراگیر” از آزمون و خطا برای حدسزدن اطلاعات ورود، کلیدهای رمزگذاریشده، یا برای یافتن یک صفحهی وب پنهانشده استفاده میکند. هکرها با امید رسیدن به حدس صحیح، تمامی ترکیبهای ممکن را یکییکی استفاده میکنند. این حملات با استفاده از «brute force» انجام میشوند، به این معنا که از روشهای به […]

باج افزار در هفتهای که گذشت | هفته آخر مرداد ۱۳۹۹

در اخبار باج افزار این هفته، حمله مهم و شدیدی گزارش نشده است و بیشتر اخبار، مربوط به نشت داده و پرداخت باج توسط شرکتهایی است که قبلا به آنها حمله شده بود. در کنار این اخبار، شاهد ظهور باج افزار جدید و همچنین نسخههای جدید باج افزارها بودیم که در میان آنها، Dharma و […]

۷ مهارتی که متخصصان IT باید داشته باشند!

اخیرا، انجمن کامپتیا (CompTIA) یک بررسی در ارتباط با نقش متخصصان حرفهای IT در محیطهای مدرن امروزی انجام داده است که هرچه بیشتر دربارهی نتایج آن فکر کنید، بیشتر به درستی آن پی خواهید برد. تقریبا نیمی از پاسخدهندگان ادعا کردند که متخصصان IT نقش استراتژیکی دارند. در بسیاری از سازمانها، نقش IT به مراتب […]

IAM یا مدیریت دسترسی چیست؟

مدیریت هویت و دسترسی (Identity and Access Management) در فناوری اطلاعات مربوط به تعریف و مدیریت نقشها و امتیازات دسترسی کاربران شبکههای شخصی و شرایطی است که کاربران پذیرفته شده و (یا رد شده) از آنها استفاده میکنند. این کاربران ممکن است مشتریان (مدیریت هویت مشتری) یا کارمندان (مدیریت هویت کارمندان) باشند. هدف اصلی سیستمهای […]

معرفی ۱۱ مورد از محبوبترین ابزارهای تست نفوذ

تست نفوذ یکی از مهمترین فرایندهای امنیتی در هر سازمانی است. برای انجام این فرایند نیازمند ابزارهایی هستیم که در این مقاله به معرفی ۱۱ مورد از محبوبترین این ابزارها میپردازیم که تست نفوذ مدرن را به صورت سریعتر، بهتر و هوشمندانهتر انجام میدهند. تست نفوذ چیست؟ تست نفوذ یک حمله سایبری شبیهسازیشده است که […]

%۲۳ از گرههای خروجی تور در کنترل مهاجمان!

یک محقق امنیتی دریافته که یک مهاجم تقریباً ۲۳ درصد گرههای خروجی شبکهی تور (Tor) را کنترل میکرده است.

با چالشها و مشاغل حوزه امنیت سایبری آشنا شوید!

امنیتسایبری به بدنه فناوریها، فرایندها و رویههای طراحی شده به منظور محافظت از شبکهها، دستگاهها، برنامههای کاربردی و اطلاعات از حمله، آسیب و یا دسترسی غیرمجاز، گفته میشود. از امنیتسایبری ممکن است بهعنوان امنیت فناوریاطلاعات نیز یاد شود. اهمیت امنیت سایبری امنیتسایبری بسیار مهم است؛ زیرا سازمانهای دولتی، نظامی، مالی و پزشکی، مقادیر بسیار زیادی […]

چگونه بسترهای موبایل و فضای ابری خود را ایمن کنیم؟

رشد بیاندازه دنیای تکنولوژی در سالهای اخیر باعث شده تا بستر ارتباطی بسیاری از افراد و شرکتهای کوچک و بزرگ، ازطریق تلفنهای هوشمند و فضای ابری شکل بگیرد. تلفنهای هوشمندی که همواره به اینترنت متصل هستند و روزانه دادههای بسیاری را بین افراد مختلف جابجا میکنند. و همینطور فضای ابری که به سرعت در حال […]