-

اخبار

گزارش سوءاستفاده از آسیبپذیری بحرانی GoAnywhere MFT بهصورت zero day

هکرها در حال بهرهبرداری فعال از آسیبپذیری با درجهٔ حداکثری (CVE-2025-10035) در نرمافزار Fortra GoAnywhere MFT هستند که امکان اجرای فرمان از راه دور بدون احراز هویت را فراهم میکند. فروشنده این نقص را در تاریخ ۱۸ سپتامبر ۲۰۲۵ افشا کرد، اما یک هفته پیش از آن از وجود مشکل مطلع بوده و جزئیاتی دربارهٔ نحوهٔ کشف یا وجود سوءاستفاده…

بیشتر بخوانید » -

امنیت اطلاعات

تهدیدات امنیتی پیادهسازی Generative AI

سازمانها بهطور فزایندهای ادغام AI در عملیات خود را ایدهای مناسب و حتی ضرورتی مطلق میدانند. این امر میتواند درست باشد؛ اما بسیاری از سازمانها ریسکهای سایبری مرتبط با AI را درک نمیکنند و از میزان عدمآمادگی خود برای تأمین امنیت استقرارهای AI آگاه نیستند. چه برای افزایش بهرهوری داخلی و چه برای نوآوری مشتریمحور، AI — بهویژه Generative AI…

بیشتر بخوانید » -

امنیت اطلاعات

چرا Microsoft 365 به بزرگترین ریسک امنیتی سازمانها تبدیل شده است؟

مخفی در برابر دیدگان: نقطه کور پشتیبانگیری یکی از ریسکهای اغلب نادیده گرفتهشده در محیطهای Microsoft 365 مربوط به سیستمهای backup و recovery است. بسیاری از سازمانها تصور میکنند که retention policies و version history داخلی Microsoft حفاظت کافی را فراهم میکنند، اما این فرض منجر به ایجاد نقاط کور خطرناک میشود. Backupهای استاندارد در Microsoft 365 اغلب فاقد گزینههای…

بیشتر بخوانید » -

اخبار

گروه ShinyHunters مدعی نفوذ به Drift و سرقت ۱.۵ میلیارد داده Salesforce شد

گروه هکری ShinyHunters ادعا کرده است که بیش از ۱.۵ میلیارد رکورد Salesforce را از ۷۶۰ شرکت با استفاده از Salesloft Drift OAuth tokens به سرقت برده است. به گفته محققان، این عاملان تهدید طی یک سال گذشته مشتریان Salesforce را در حملات سرقت داده هدف قرار دادهاند و با استفاده از مهندسی اجتماعی و برنامههای مخرب OAuth به نمونههای…

بیشتر بخوانید » -

اخبار

انتشار بهروزرسانی امنیتی گوگل برای ششمین Chrome zero-day سال جاری

گوگل بهروزرسانیهای امنیتی اضطراری برای رفع یک آسیبپذیری zero-day در مرورگر Chrome منتشر کرد؛ این آسیبپذیری ششمین موردی است که از ابتدای سال جاری در حملات سایبری مورد سوءاستفاده قرار گرفته است. هرچند گوگل بهطور مشخص اعلام نکرده است که این نقص امنیتی همچنان بهصورت فعال در فضای اینترنت مورد بهرهبرداری قرار میگیرد یا خیر، اما هشدار داده که یک…

بیشتر بخوانید » -

اخبار

هشدار WatchGuard درباره آسیبپذیری بحرانی در فایروالهای Firebox

انتشار بهروزرسانیهای امنیتی WatchGuard برای رفع آسیبپذیری بحرانی در فایروالهای Firebox شرکت WatchGuard بهروزرسانیهای امنیتی جدیدی برای رفع یک آسیبپذیری Remote Code Execution (RCE) در فایروالهای Firebox منتشر کرده است. این نقص امنیتی که با شناسه CVE-2025-9242 رهگیری میشود، ناشی از ضعف Out-of-bounds Write است و به مهاجمان اجازه میدهد پس از بهرهبرداری موفق، کد مخرب را از راه دور…

بیشتر بخوانید » -

اخبار

PyPI توکنهای تحتتأثیر حمله GhostAction را بیاعتبار کرد

بنیاد نرمافزاری Python تمامی توکنهای سرقتشده PyPI در حمله Supply Chain موسوم به GhostAction را لغو کرد تیم بنیاد نرمافزاری Python تمامی توکنهای PyPI سرقتشده در جریان حمله Supply Chain موسوم به GhostAction در اوایل سپتامبر را بیاعتبار اعلام کرد و تأیید نمود که مهاجمان از این توکنها برای انتشار بدافزار سوءاستفاده نکردهاند. این توکنها برای انتشار پکیجها در Python…

بیشتر بخوانید » -

اخبار

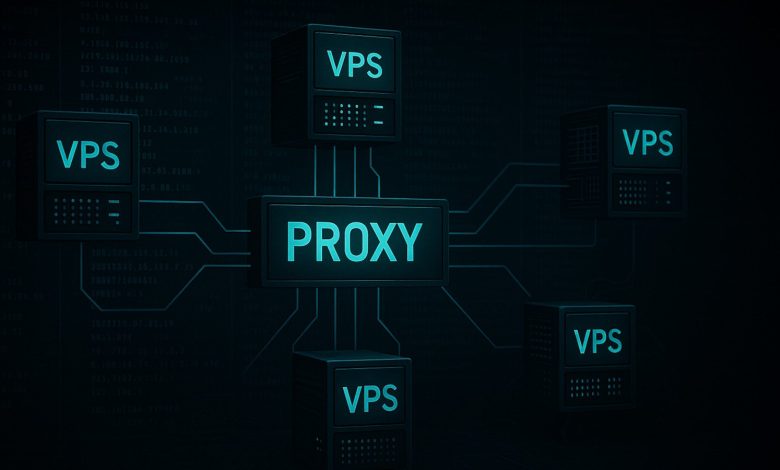

بدافزار SystemBC سرورهای آلوده VPS را به یک «مسیر پروکسی» تبدیل میکند.

اپراتورهای SystemBC proxy botnet در جستجوی VPSهای تجاری آسیبپذیر هستند و بهطور میانگین روزانه حدود ۱,۵۰۰ bot را حفظ میکنند که بهعنوان یک «بزرگراه» برای ترافیک مخرب عمل میکند. سرورهای آلوده در سراسر جهان قرار دارند و حداقل دارای یک آسیبپذیری بحرانی unpatched هستند؛ برخی از آنها با دهها مشکل امنیتی مواجهاند. SystemBC دستکم از سال ۲۰۱۹ فعال بوده و…

بیشتر بخوانید » -

امنیت اطلاعات

سه نیاز فوری سازمانها هنگام وقوع Cyberattack

هنگام وقوع یک Cyberattack، زمان حیاتی است به محض شروع یک Cyberattack، شمارش معکوس آغاز میشود؛ فایلها قفل میشوند، سیستمها از کار میافتند، خطوط تلفن روشن میشوند و فشار بهسرعت افزایش مییابد. هر ثانیه اهمیت دارد. آنچه در ادامه رخ میدهد میتواند تفاوت میان بازیابی و فاجعه را رقم بزند. در آن لحظه، سه نیاز حیاتی وجود دارد: Clarity، Control…

بیشتر بخوانید » -

اخبار

CISA: آسیبپذیری RCE در DELMIA Apriso تهدیدی جدی برای صنایع تولیدی

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) هشدار داده است که مهاجمان در حال بهرهبرداری از یک آسیبپذیری بحرانی از نوع Remote Code Execution (RCE) در DELMIA Apriso هستند؛ این نرمافزار یک راهکار Manufacturing Operations Management (MOM) و Manufacturing Execution System (MES) متعلق به شرکت فرانسوی Dassault Systèmes است. این آسیبپذیری با شناسه CVE-2025-5086 و امتیاز بحرانی CVSS…

بیشتر بخوانید »