کتاب و مقالات

-

Network Layer Authentication یا حراز هویت در لایه شبکه چیست ؟

Network Layer Authentication چیست ؟ Network Layer Authentication (احراز هویت در لایه شبکه) به فرآیند تأیید هویت دستگاهها یا کاربران در لایه شبکه (Network Layer) مدل OSI اشاره دارد. این نوع احراز هویت به منظور تضمین ارتباطات ایمن و جلوگیری از دسترسی غیرمجاز به شبکه انجام میشود. چرا احراز هویت در لایه شبکه مهم است؟ لایه شبکه وظیفه انتقال دادهها…

بیشتر بخوانید » -

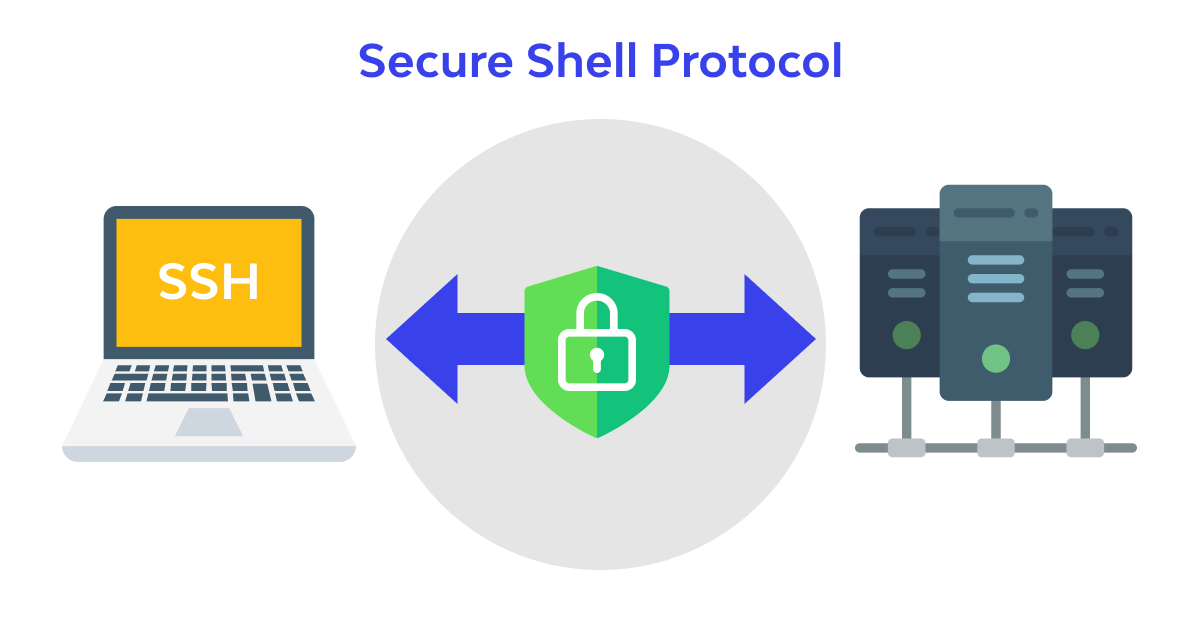

SSH چیست ؟

SSH چیست ؟ Secure Shell (SSH) یک پروتکل شبکهای رمزنگاری شده است که برای اجرای امن سرویسهای شبکه بر روی شبکههای ناامن استفاده میشود. این پروتکل به طور عمده قابلیتهای ورود از راه دور (remote login) و اجرای دستورات را به صورت رمزنگاری شده فراهم میکند، به کاربران این امکان را میدهد که به سیستمها و سرورهای از راه دور…

بیشتر بخوانید » -

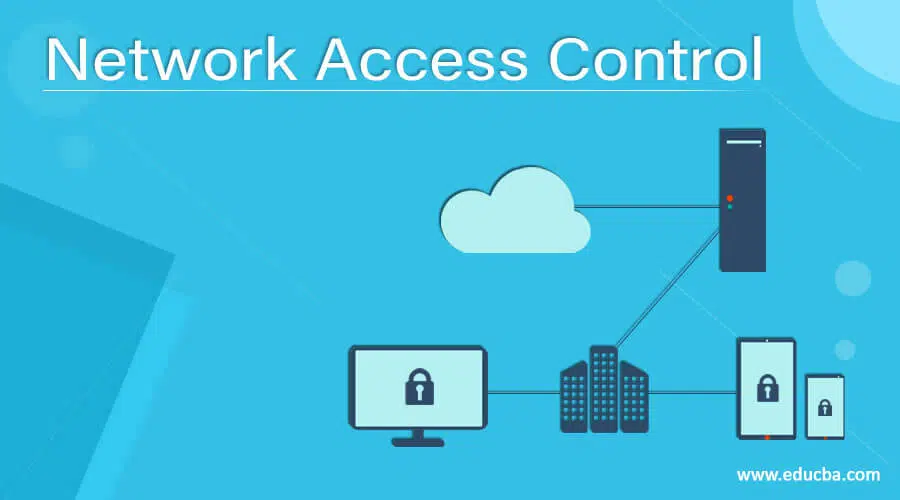

Network Access Control (NAC) چیست ؟

Network Access Control (NAC) چیست ؟ کنترل دسترسی به شبکه (NAC)، که به آن کنترل پذیرش شبکه نیز گفته میشود، فرآیندی است برای محدود کردن دسترسی کاربران و دستگاههای غیرمجاز به یک شبکه سازمانی یا خصوصی. NAC تضمین میکند که فقط کاربران احراز هویتشده و دستگاههایی که مجاز هستند و با سیاستهای امنیتی سازگارند، بتوانند وارد شبکه شوند. با افزایش…

بیشتر بخوانید » -

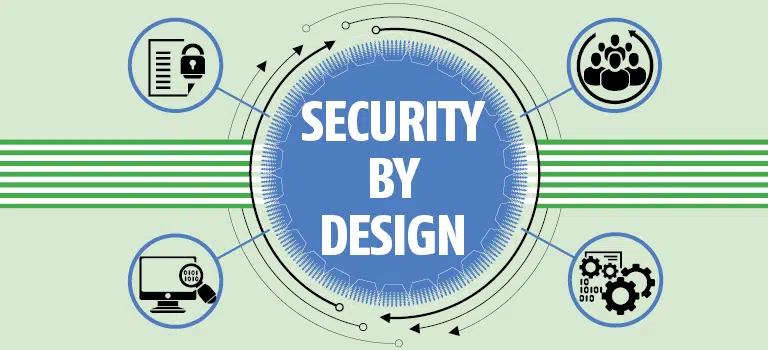

Security By Design چیست ؟

Security By Design چیست ؟ در دنیای همیشه در حال تحول امنیت سایبری، رویکرد واکنشی به تهدیدات دیگر کافی نیست. بهموازات پیچیدهتر شدن زیرساختهای دیجیتال، چالشهای امنیتی آنها نیز بیشتر میشود. اینجا است که رویکرد Security By Design وارد میشود. Security By Design یک رویکرد پیشگیرانه در امنیت سایبری است که اقدامات امنیتی را از همان ابتدا و در مرحله…

بیشتر بخوانید » -

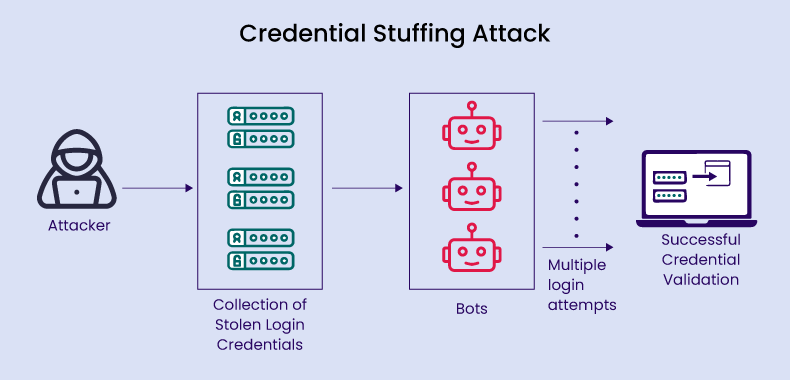

Credential Stuffing چیست؟

Credential Stuffing چیست؟ Credential Stuffing یک روش حمله سایبری است که در آن مهاجمان از لیستهای اطلاعات کاربری لو رفته (شامل نامکاربری و رمزعبور) برای نفوذ به یک سیستم استفاده میکنند. این حمله از رباتها برای خودکارسازی و افزایش مقیاس استفاده کرده و بر این فرض استوار است که بسیاری از کاربران از یک نامکاربری و رمزعبور در چندین سرویس…

بیشتر بخوانید » -

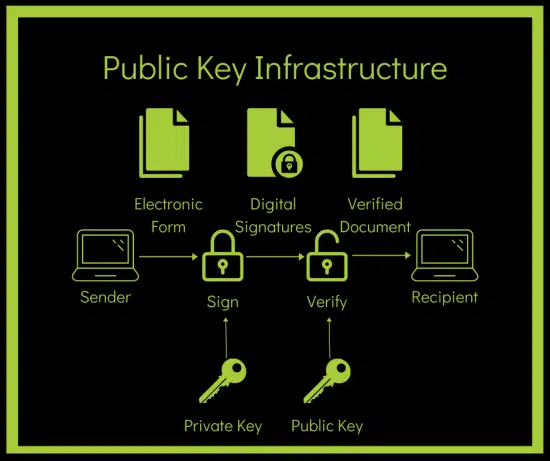

PKI یا Public Key Infrastructure چیست؟

PKI چیست؟ زیرساخت کلید عمومی (Public Key Infrastructure یا PKI) فرآیندی برای صدور گواهینامههای دیجیتال است که هدف آن حفاظت از دادههای حساس، ارائه هویت دیجیتال منحصربهفرد برای کاربران، دستگاهها و برنامهها، و تأمین امنیت ارتباطات انتها به انتها است. امروزه سازمانها از PKI برای مدیریت امنیت از طریق رمزگذاری استفاده میکنند. رمزگذاری رایج کنونی مبتنی بر کلید عمومی و…

بیشتر بخوانید » -

NetFlow چیست؟

NetFlow چیست؟ NetFlow، یک پروتکل شبکه که توسط شرکت سیسکو برای روترهای سیسکو توسعه یافته است، به طور گسترده برای جمعآوری فرادادههای مربوط به ترافیک IP که در دستگاههای شبکه مانند روترها، سوئیچها و میزبانها جریان دارد، مورد استفاده قرار میگیرد. این پروتکل عملکرد برنامهها و شبکه شما را نظارت کرده و اطلاعات دقیقی در این زمینه ارائه میدهد. دادههای…

بیشتر بخوانید » -

Gartner چیست؟ – معرفی شرکت گارتنر و خدمات آن

معرفی شرکت Gartner Gartner یک شرکت مشاوره و مشاوره فناوری اطلاعات (IT) با شهرت جهانی است که در زمینه تحقیق روی فناوریهای مختلف فعالیت میکند و بینشهایی را در اختیار مشتریان قرار میدهد تا آنها بتوانند تصمیمات هوشمندانهتری بگیرند و عملکرد قویتری داشته باشند. Gartner چیست؟ Gartner یک شرکت پیشرو در حوزه تحقیق و مشاوره است که بینشهای کاربردی، مشاوره…

بیشتر بخوانید » -

SECaaS یا امنیت بهعنوان یک سرویس چیست؟

امنیت بهعنوان یک سرویس (Security as a Service یا SECaaS) چیست؟ امنیت بهعنوان یک سرویس (SECaaS) به ارائه فناوریهای امنیتی اطلاق میشود که بهطور سنتی در مراکز داده سازمانی یا دروازههای منطقهای قرار داشتند، اما اکنون بهعنوان یک سرویس ابری عرضه میشوند. در این مدل، ارائهدهنده خدمات امنیتی، راهحلهایی مانند امنیت ایمیل، مدیریت هویت و دسترسی (IAM)، امنیت نقاط انتهایی،…

بیشتر بخوانید » -

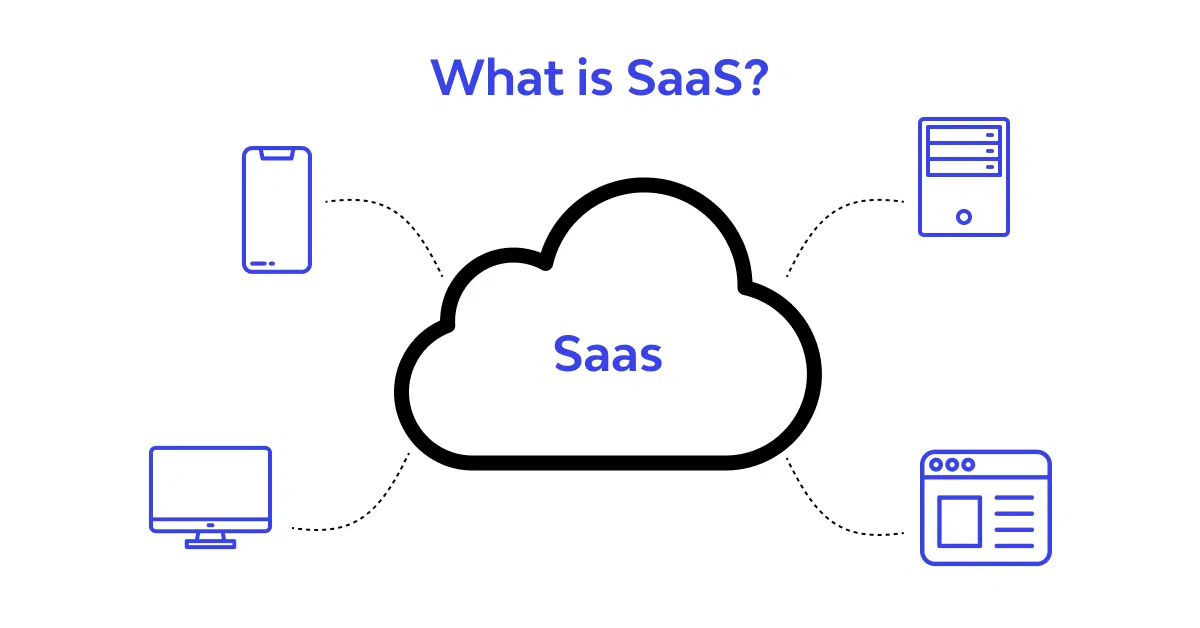

SaaS یا نرمافزار بهعنوان سرویس چیست؟

SaaS چیست؟ نرمافزار بهعنوان سرویس (Software as a Service یا SaaS) نوعی نرمافزار کاربردی است که بر روی فضای ابری میزبانی شده و از طریق اتصال اینترنت با استفاده از یک مرورگر وب، اپلیکیشن موبایل یا کلاینت سبک مورد استفاده قرار میگیرد. در مدل SaaS، ارائهدهندهی سرویس مسئول راهاندازی، مدیریت و نگهداری نرمافزار و زیرساختی است که نرمافزار بر روی…

بیشتر بخوانید »