یییی اسلاید

-

Qualcomm اقدام به وصله آسیبپذیریهای بحرانی در پردازندههای گرافیکی Adreno کرد.

Qualcomm سه آسیبپذیری روز-صفر در درایور GPUهای Adreno را که در حملات هدفمند مورد سوءاستفاده قرار گرفته بودند، برطرف کرد شرکت Qualcomm وصلههای امنیتی مربوط به سه آسیبپذیری روز-صفر (Zero-Day) را در درایور Adreno Graphics Processing Unit (GPU) منتشر کرده است. این آسیبپذیریها دهها چیپست مختلف را تحت تأثیر قرار میدهند و طبق اعلام این شرکت، در حملات هدفمند بهصورت…

بیشتر بخوانید » -

پلتفرم Russian Market به عنوان مرکز اصلی فروش اطلاعات احراز هویت سرقتشده مطرح شد.

بازار سیاه «Russian Market» به یکی از پلتفرمهای اصلی خرید و فروش اطلاعات هویتی سرقتشده تبدیل شده است. بازار جرایم سایبری «Russian Market» بهعنوان یکی از محبوبترین پلتفرمها برای خرید و فروش اطلاعات هویتی سرقتشده توسط بدافزارهای سرقت اطلاعات (Information Stealer Malware) شناخته شده است. با اینکه این بازار حدود شش سال فعالیت داشته و تا سال ۲۰۲۲ محبوبیت نسبی…

بیشتر بخوانید » -

آلمان هویت رهبر گروههای باجافزاری Conti و TrickBot را افشا کرد.

دفتر فدرال پلیس جنایی آلمان (Bundeskriminalamt یا BKA) اعلام کرده است که فردی با نام Vitaly Nikolaevich Kovalev، تبعه ۳۶ ساله روسیه، رهبر گروههای سایبری TrickBot و Conti بوده است. به گفته BKA، این فرد با نام مستعار Stern شناخته میشود. «این شخص مظنون به بنیانگذاری گروه TrickBot، که با عنوان Wizard Spider نیز شناخته میشود، است.» این بیانیه پس…

بیشتر بخوانید » -

پایان فعالیت AVCheck؛ سرویس مورد استفاده هکرها برای دور زدن آنتیویروسها تعطیل شد.

در یک عملیات هماهنگ بینالمللی، نهادهای مجری قانون موفق شدند وبسایت AVCheck را که توسط مجرمان سایبری برای بررسی شناساییپذیری بدافزارها توسط نرمافزارهای آنتیویروس تجاری استفاده میشد، از دسترس خارج کنند. در حال حاضر، دامنه رسمی این سرویس به نشانی avcheck.net بنری با نشانهای رسمی وزارت دادگستری ایالات متحده، افبیآی (FBI)، سرویس مخفی ایالات متحده (U.S. Secret Service) و پلیس…

بیشتر بخوانید » -

هکرها در حال سوءاستفاده از آسیبپذیری بحرانی در نرمافزار vBulletin هستند.

سوءاستفاده فعال هکرها از آسیبپذیری بحرانی در نرمافزار انجمنساز vBulletin دو آسیبپذیری بحرانی در نرمافزار متنباز انجمنساز vBulletin کشف شدهاند که یکی از آنها بهصورت فعال در حملات واقعی مورد سوءاستفاده قرار گرفته است. این نقصها که با شناسههای CVE-2025-48827 و CVE-2025-48828ردیابی میشوند و به ترتیب امتیازهای بحرانی ۱۰٫۰ و ۹٫۰ در مقیاس CVSS v3 دارند، شامل سوءاستفاده از فراخوانی…

بیشتر بخوانید » -

جزئیات اکسپلویت آسیبپذیری بحرانی در Cisco IOS XE بهصورت عمومی منتشر شد.

جزئیات فنی آسیبپذیری بارگذاری فایل دلخواه با شدت حداکثری در Cisco IOS XE WLC با شناسه CVE-2025-20188 بهصورت عمومی منتشر شد جزئیات فنی مربوط به آسیبپذیری با شدت حداکثری در Cisco IOS XE WLC که با شناسه CVE-2025-20188 ردیابی میشود، اکنون بهصورت عمومی در دسترس قرار گرفته است؛ این اقدام، گامی دیگر به سمت توسعه یک اکسپلویت عملیاتی محسوب میشود.…

بیشتر بخوانید » -

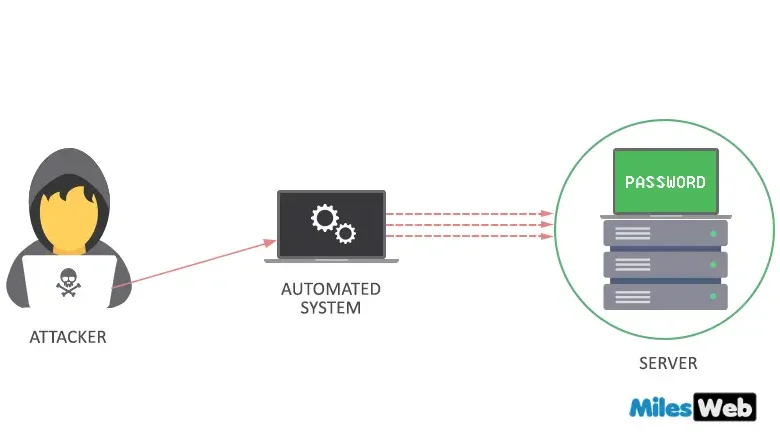

بررسی حمله Kerberos Username Bruteforce در Active Directory

در این مقاله، تکنیک بهرهبرداری (Exploitation) موسوم به Kerberos Username Bruteforce یا حمله brute-force پیشاحراز هویت Kerberos مورد بررسی قرار میگیرد. این حمله با سوءاستفاده از پاسخهای پروتکل Kerberos، امکان شناسایی نامهای کاربری معتبر و انجام brute-force برای رمزهای عبور را فراهم میکند. مقاله حاضر روشهای بهرهبرداری و تکنیکهای مقابله را تشریح میکند و آنها را برای شفافیت بیشتر به…

بیشتر بخوانید » -

ایالات متحده رهبر شبکه باتنت Qakbot را به اتهام حملات باجافزاری تحت پیگرد قرار داد.

دولت ایالات متحده، شهروند روسی به نام Rustam Rafailevich Gallyamov را به اتهام رهبری عملیات بدافزاری Qakbot متهم کرده است؛ عملیاتی که بیش از ۷۰۰,۰۰۰ رایانه را آلوده کرده و بستر لازم برای حملات باجافزاری را فراهم ساخت. بر اساس اسناد دادگاه، Gallyamov از سال ۲۰۰۸ توسعه Qakbot (که همچنین با نامهای Qbot و Pinkslipbot شناخته میشود) را آغاز کرد…

بیشتر بخوانید » -

کلاهبرداری جدید از کاربران مک با اپلیکیشنهای جعلی Ledger

کارزارهای مجرمان سایبری با استفاده از اپلیکیشنهای جعلی Ledger، کاربران سیستمعامل macOS را هدف قرار داده و با توزیع بدافزاری، تلاش میکنند عبارات بازیابی (Seed Phrase) کاربران را که کلید دسترسی به کیفپولهای ارز دیجیتال آنها محسوب میشود، سرقت کنند. Ledger یکی از کیفپولهای سختافزاری محبوب برای نگهداری امن ارزهای دیجیتال در حالت آفلاین است. عبارت بازیابی یا Seed، مجموعهای…

بیشتر بخوانید » -

آسیبپذیری حیاتی در Samlify SSO به مهاجمان امکان ورود بهعنوان مدیر را میدهد.

یک آسیبپذیری بحرانی از نوع Authentication Bypass در کتابخانه Samlify شناسایی شده است که به مهاجمان امکان میدهد با تزریق Assertionهای مخرب و امضانشده در پاسخهای SAML دارای امضای معتبر، خود را بهجای کاربران مدیر (Admin) جا بزنند. Samlify یک کتابخانه احراز هویت سطح بالا برای زبان Node.js است که به توسعهدهندگان در پیادهسازی SAML SSO و Single Log-Out (SLO)…

بیشتر بخوانید »