بدافزار Dark Angels درخواست باج به مبلغ ۷۵ میلیون دلار را کرده است.

بر اساس گزارش Zscaler ThreatLabz یکی از شرکتهای بزرگ و معتبر که در فهرست ۵۰ شرکت برتر Fortune قرار دارد، مبلغ بسیار زیادی را به گروهی که مسئول حملات بدافزار Dark Angels است، پرداخت کرده تا دادههای رمزنگاریشده خود را بازگرداند.

بر اساس گزارش باجافزار ۲۰۲۴ Zscaler در اوایل سال ۲۰۲۴، ThreatLabz یک قربانی را شناسایی کرد که مبلغ ۷۵ میلیون دلار به گروه Dark Angels پرداخت کرده است، که از هر مبلغی که تاکنون بهطور عمومی شناخته شده است، بیشتر بوده است. این مبلغ دستیابی به موفقیتی است که احتمالاً توجه دیگر مهاجمان را جلب خواهد کرد تا با اتخاذ تاکتیکهای کلیدی مشابه به موفقیت مشابهی دست یابند.

شرکت Chainalysis، که در زمینه تحلیل و پیگیری تراکنشهای رمزنگاری شده تخصص دارد، صحت مبلغ پرداختی را تأیید کرده و این موضوع را در حساب خود در پلتفرم X اعلام کرده است.

قبل از پرداخت رکوردشکن ۷۵ میلیون دلار به گروه Dark Angels، بزرگترین مبلغی که بهعنوان باج پرداخت شده بود، ۴۰ میلیون دلار بود و این مبلغ توسط شرکت بیمه CNA پس از اینکه دچار حملهای از سوی گروه Evil Corp شد، پرداخت شده بود.

در حالی که Zscaler نام شرکتی که مبلغ ۷۵ میلیون دلار باج را پرداخت کرده است، فاش نکرده است، آنها اشاره کردهاند که شرکت مذکور در لیست Fortune 50 قرار دارد و حمله در اوایل سال ۲۰۲۴ رخ داده است.

شرکت Cencora، که یکی از ۵۰ شرکت برتر در لیست Fortune است و در رتبه ۱۰ قرار دارد، در اوایل سال ۲۰۲۴ مورد حمله سایبری قرار گرفته است. از آنجایی که هیچ گروه باجافزاری بهطور علنی مسئولیت این حمله را قبول نکرده، این احتمال وجود دارد که باج پرداخت شده باشد.

شرکت های امنیتی مختلفی تماس گرفتند تا از Cencora در مورد پرداخت باج سوال کند، اما تا کنون پاسخی از آنها دریافت نکرده اند.

گروه Dark Angels چه کسانی هستند؟

Dark Angels یک گروه یا عملیات باجافزاری است که فعالیتهای خود را از مه ۲۰۲۲ آغاز کرده و از آن زمان به حمله به شرکتهای مختلف در سطح جهانی پرداخته است.

مانند اکثر گروههای باجافزاری که توسط انسانها اداره میشوند، اپراتورهای Dark Angels ابتدا به شبکههای شرکتی نفوذ میکنند و سپس بهطور جانبی حرکت میکنند تا در نهایت به دسترسی مدیریتی (admin) دست یابند. در این مدت، آنها همچنین دادههایی را از سرورهای آسیبدیده سرقت میکنند که این دادهها بعداً بهعنوان اهرم اضافی برای فشار به قربانیان هنگام درخواست باج استفاده میشود.

هنگامی که تهدیدگران به کنترلکننده دامنه ویندوز (Windows domain controller) دسترسی پیدا میکنند، باجافزار را برای رمزنگاری تمام دستگاههای موجود در شبکه مستقر میکنند.

زمانی که تهدیدگران عملیات خود را آغاز کردند، از رمزنگارهای ویندوز و VMware ESXi استفاده کردند که بر اساس کد منبع فاششده برای باجافزار Babuk طراحی شده بودند.

با گذشت زمان، تهدیدگران به رمزنگاری برای سیستمهای لینوکس تغییر رویه دادند که همان رمزنگاری بود که گروه Ragnar Locker از سال ۲۰۲۱ استفاده کرده بود. گروه Ragnar Locker در سال ۲۰۲۳ توسط نیروهای انتظامی مختل شد.

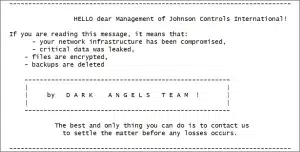

این رمزنگار لینوکس در حملهای از سوی Dark Angels به شرکت Johnson Controls استفاده شد تا سرورهای VMware ESXi شرکت را رمزنگاری کند.

در این حمله، گروه Dark Angels ادعا کردند که ۲۷ ترابایت دادههای شرکتی را دزدیدهاند و مبلغ ۵۱ میلیون دلار باج درخواست کردهاند.

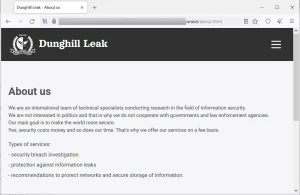

تهدیدگران همچنین یک وبسایت افشای داده به نام “Dunghill Leaks” را اداره میکنند که برای فشار به قربانیان خود استفاده میشود و در صورتی که باج پرداخت نشود، تهدید به افشای دادهها میکنند.

Zscaler ThreatLabz اعلام کرده است که گروه Dark Angels از استراتژی “Big Game Hunting” استفاده میکند، که هدف آن فقط چند شرکت با ارزش بالا است با امید به دریافت باجهای کلان، به جای هدف قرار دادن بسیاری از شرکتها بهطور همزمان برای دریافت باجهای متعدد و کوچکتر.

گروه Dark Angels از رویکردی بسیار هدفمند استفاده میکند، که معمولاً یک شرکت بزرگ را در یک زمان مورد حمله قرار میدهد.

این موضوع بهطور کامل در تضاد با اکثر گروههای باجافزاری است که قربانیان را بدون در نظر گرفتن هدفمندی خاصی هدف قرار میدهند و بیشتر حمله را به شبکههای وابسته از کارگزاران دسترسی اولیه و تیمهای تست نفوذ واگذار میکنند.

طبق گزارش Chainalysis، تاکتیک “Big Game Hunting” به یک روند غالب تبدیل شده است که توسط تعداد زیادی از گروههای باجافزاری در سالهای اخیر مورد استفاده قرار گرفته است.