یک گروه باج افزاری کارمندان بخش IT را با بدافزار SharpRhino هدف قرار دادهاند.

گروه باجافزار The Hunters International، کارمندان بخش فناوری اطلاعات (IT) را با استفاده از یک تروجان دسترسی از راه دور (RAT) جدید به نام SharpRhino، که به زبان برنامهنویسی C# نوشته شده است، هدف قرار دادهاند. هدف این گروه از این حملهها، نفوذ به شبکههای شرکتهاست.

چگونه بدافزار مورد استفاده گروه Hunters International مراحل مختلفی را طی میکند: از نفوذ اولیه به سیستمها گرفته تا افزایش سطح دسترسی، اجرای فرمانهای سیستمی و در نهایت راهاندازی باجافزار که معمولاً شامل رمزگذاری اطلاعات و درخواست باج از قربانیان میشود.

محققان شرکت Quorum Cyber، که بدافزار جدید را کشف کردهاند، گزارش دادهاند که این بدافزار از طریق سایتی که از روش typosquatting استفاده میکند، پخش میشود. این سایت به طور جعلی وبسایت ابزار شبکهای Angry IP Scanner را تقلید میکند. Angry IP Scanner یک ابزار معتبر است که توسط حرفهایهای IT استفاده میشود.

محققان احتمال میدهند که گروه یا عملیات جدیدی که به نام Hunters International شناخته میشود، ممکن است ادامه یا نسخه جدیدی از گروه یا عملیات باجافزاری Hive باشد که با نام جدیدی فعالیت میکند. این حدس به دلیل شباهتهای کدهای استفاده شده در این دو باجافزار مطرح شده است.

این گروه سایبری با حمله به مراکز مهمی مانند یک پیمانکار نظامی، یک شرکت اپتیک بزرگ، سازمان سلامت و یک مرکز درمانی سرطان، نشان دادهاند که هیچ مرزی اخلاقی برای انتخاب قربانیان خود ندارند. این عبارت بیانگر این است که حمله به مراکز حساس و نهادهای پزشکی، که به ویژه به جامعه خدمت میکنند، نشانهای از بیتفاوتی و بیاخلاقی عمیق این جنایتکاران است.

تا به این لحظه در سال ۲۰۲۴، این گروه تهدید اعلام کرده است که ۱۳۴ حمله باجافزاری علیه سازمانهای مختلف در سراسر جهان ( بهجز کشورهای مستقل مشترکالمنافع (CIS)) انجام داده است. ) این آمار باعث شده است که این گروه در رتبه دهم در میان فعالترین گروهها در زمینه حملات باجافزاری قرار بگیرد.

SharpRhino RAT

بدافزار SharpRhino به شکل یک نرمافزار نصبکننده دیجیتالی امضاشده ۳۲ بیتی به نام ‘ipscan-3.9.1-setup.exe’ منتشر میشود. این نصبکننده شامل یک آرشیو فشرده ۷z است که با رمز عبور محافظت شده و بهطور خودکار استخراج میشود و درون آن فایلهای اضافی برای انجام فرآیند آلودگی سیستم قرار دارد.

نرمافزار نصبکننده بدافزار SharpRhino به دو عمل زیر میپردازد:

- modifies the Windows registry for persistence: رجیستری ویندوز را تغییر میدهد تا بدافزار بتواند پایداری خود را حفظ کند. این به این معناست که نصبکننده تغییراتی در رجیستری سیستم انجام میدهد تا بدافزار هر بار که سیستم راهاندازی میشود، بهطور خودکار اجرا شود.

- creates a shortcut to Microsoft.AnyKey.exe: یک میانبر (shortcut) به فایل AnyKey.exe ایجاد میکند. Microsoft.AnyKey.exe به طور معمول یک فایل اجرایی از Microsoft Visual Studio است که در این مورد بهطور نادرست استفاده شده است.

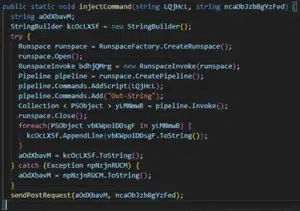

نرمافزار نصبکننده بدافزار علاوه بر اقدامات قبلی، اقدام به ایجاد یک فایل ‘LogUpdate.bat’ میکند. این فایل PowerShell scripts را در دستگاه اجرا میکند تا کد نوشتهشده به زبان C# را در حافظه (memory) کامپایل کند و این کار به اجرای مخفیانه بدافزار کمک میکند.

نرمافزار نصبکننده برای اطمینان از پایداری و بیعیب بودن (redundancy) خود، دو دایرکتوری (پوشه) به نامهای ‘C:\ProgramData\Microsoft: WindowsUpdater24’ و ‘LogUpdateWindows’ ایجاد میکند. هر دو این دایرکتوریها در تبادل فرمان و کنترل (C2) مورد استفاده قرار میگیرند.

دو دستور به طور سختکد (hardcoded) در بدافزار SharpRhino برنامهریزی شدهاند:

- ‘delay’: برای تنظیم زمانبندی درخواست POST بعدی که برای دریافت دستور از سرور کنترلکننده (C2) ارسال میشود.

- ‘exit’: برای خاتمه دادن به ارتباط بدافزار با سرور کنترلکننده.

بدافزار قادر است PowerShell را در دستگاه قربانی اجرا کند و از این قابلیت برای اجرای اقدامات مخرب یا خطرناک مختلف استفاده کند، مانند اجرای اسکریپتها، جمعآوری اطلاعات، یا کنترل دستگاه.

Quorum با استفاده از SharpRhino، توانسته است برنامه ماشینحساب ویندوز را اجرا کند تا عملکرد یا قابلیتهای این بدافزار را مورد بررسی و آزمایش قرار دهد. این کار نشان میدهد که SharpRhino قادر است برنامههای دیگر را از طریق خود اجرا کند، که میتواند به عنوان نمونهای از تواناییهای بدافزار در مدیریت و کنترل سیستم قربانی استفاده شود.

گروه Hunters International از وبسایتهای جعلی که به طور نادرست به عنوان ابزارهای شبکهکاوی منبعباز به نظر میرسند، برای فریب کارمندان IT استفاده میکند تا به حسابهای با سطح دسترسی بالاتر نفوذ کند. این روش به این دلیل طراحی شده است که کارمندان IT معمولاً به حسابهای با دسترسی بالا دسترسی دارند که میتواند به نفوذ بیشتر در شبکههای سازمانی منجر شود.

کاربران باید مراقب نتایج تبلیغاتی در نتایج جستجو باشند تا از تبلیغات مخرب (malvertising) دوری کنند، افزونههای مسدودکننده تبلیغات (ad blockers) را فعال کنند تا این نتایج تبلیغاتی را به طور کامل پنهان کنند، و سایتهای رسمی پروژهها را نشانهگذاری کنند تا از نصبکنندههای ایمن مطمئن شوند.

هدف از این اقدامات کاهش فرصتها برای ارتقاء امتیازات (privilege elevation) و حرکت جانبی (lateral movement) در شبکه است. به عبارت دیگر، این اقدامات به محدود کردن توانایی حملهکنندگان برای به دست آوردن دسترسیهای بالاتر و حرکت درون شبکه برای گسترش حمله کمک میکند.