لو رفتن ویدیوهای آموزشی هکرهای ایرانی در اینترنت

بخش امنیتی شرکت IBM X-Force ویدئوهای آموزشی از هکرهای دولتی ایران کشف کرد.

یکی از بهترین گروههای هکر ایران، یک سرور را به صورت آنلاین در معرض دید قرار داده است. طبق گفته محققان امنیتی، یک پکیج از ویدئوهای ضبط شده از عملیات هکرها در صفحات وب موجود است.

محققان بخش امنیت سایبری IBM XB Force، میگویند که در این ویدیوها، به هکرهای تازه وارد، چگونگی استفاده از ابزارهای مختلف آموزش داده میشود.

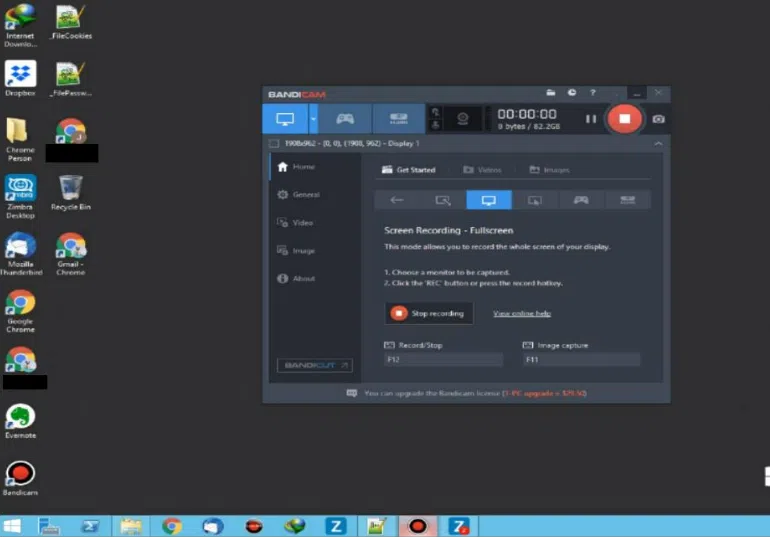

به گفته تحلیلگران X-Force، تمامی ویدیوها به صورت هدفمند با برنامهای به نام BandiCam ضبط شدهاند، نه به طور تصادفی توسط اپراتورهای آلوده به بدافزار خود.

ویدیوهای آموزشی درباره تکنیک هایجکینگ اکانت بودند

ویدیوهای لورفته هکرهای ایرانی، عملیات هکرها و مراحل چگونگی ربودن اکانتهای قربانیان را با استفاده از فهرستی معتبر نشان میداد.

اهداف اصلی این گروه، هک کردن حسابهای ایمیل بود. اما در صورتی که اطلاعات حسابهای مورد نظر به خطر بیفتد، ممکن است شبکههای اجتماعی کاربران نیز به خطر بیفتد و در دسترس عموم قرار بگیرد.

بخش امنیتی Xforce این فرایند را بدون آن که اپراتورها به حساب قربانی دسترسی داشته باشد و صرف نظر از بی اهمیتی پروفایلهای آنلاین، بسیار دقیق و موشکافانه توصیف کرد.

به گزارش IBM X-Force، این فرایند شامل دسترسی به حسابهای یک قربانی برای پخش فیلم و موسیقی، تحویل پیتزا، گزارش حسابهای اعتباری، کمکهای مالی دانشجویی، خدمات شهری، بانکها، سایتهای کودکان، بازیهای ویدئویی و حاملهای تلفن همراه بود. در بعضی موارد، اپراتورها اطلاعات هویتی مربوط به حداقل ۷۵ وب سایت مختلف را بین دو شخص اعتبار دادند.

هکرها در تلاش برای ایجاد یک پروفایل کامل برای هر هدف، به بخش تنظیمات هر حساب کاربری دسترسی پیدا کرده و اطلاعات شخصی را که ممکن بود در حسابهای کاربری آنلاین آنها موجود نباشد، جستجو کردند.

IBM جزئیات نحوه دستیابی هکرها برای هر قربانی را شرح نداد. مشخص نیست که اپراتورها، اهداف را با استفاده از بدافزارهایی که رمز عبور را از مرورگرهای خود کپی کردهاند، آلوده ساختهاند یا اعتبارنامه را از مارکتهای غیرقانونی خریداری کردهاند.

ویدیوهای دیگر نشان میداد که چطور اطلاعات یک اکانت را خارج کنیم

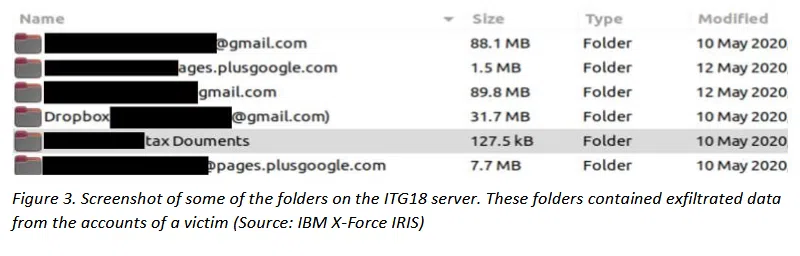

در ویدیوهای دیگر، اپراتور مراحل لازم برای استخراج دادهها را از هر حساب نیز طی کرد. این مراحل شامل استخراج جزئیات شامل مخاطبین، عکسها و اسناد از سایتهای ذخیرهسازی ابری مرتبط، مانند Google Drive است.

محققان X-Force میگویند که در برخی موارد، اپراتورها همچنین به ابزار Google Takeout قربانی دسترسی پیدا کردند تا جزئیات حساب گوگل خود، از جمله سابقه موقعیت مکانی، اطلاعات Chrome و همچنین اطلاعات مربوط به دستگاههای تلفن همراه Android را استخراج کنند.

پس از اتمام کار، اپراتورها نامه الکترونیکی قربانی را نیز به یک نمونه نرمافزار Zimbra که توسط گروه ایرانی اداره میشود، اضافه کردند. این کار، به هکرها این امکان را میدهد که از راه دور، چندین حساب را از یک صفحه واحد رصد کنند.

محققان X-Force معتقدند که اپراتورها از ایجاد Puppet email برای اهداف و عملیات آینده استفاده میکنند.

دورزدن احراز هویت دومرحلهای

بنا به گفته ی X-Force، این امکان برای آنها وجود داشت که برخی از حسابهای قربانیانی را که در این ویدیوها نشان داده شده است، شناسایی کنند و به آنها اطلاعرسانی کنند.

به عنوان مثال، دو نفر از قربانیان که حسابهای جیمیل آنها هک شدهاند، یک عضو نیروی دریایی آمریکا و یک کهنه سرباز یونانی بودهاند.

این ویدیوها همچنین تلاشهای ناکام برای دستیابی به حسابهای پرسنل وزارت امور خارجه آمریکا را نشان میدهد.

محققان اظهار کردند که هکرها نتوانستهاند احراز هویت دو مرحلهای حسابهای مختلف را دور بزنند و براساس ویدئوهای آموزشی، به محض اینکه تایید هویت دو مرحلهای بر روی حسابی فعال بودهاند، به سراغ حساب دیگری میرفتهاند.

سرور و فیلم های ویدئویی مربوط به ITG18 / APT35

بر اساس این گزارش، محققان X-Force به فیلمهای ویدیویی دست یافتهاند که هکرهای گروه ۱۸ITG، را در حال عملیات هک نشان داده است. این گروه با نام IPT35 یا بچه گربههای ملوس هم شهرت دارد و یکی از فعالترین تیم جاسوسی وابسته به دولت ایران شناخته شده است.

برخی از مبارزات اخیر این گروه، شامل حملاتی علیه مبارزات انتخاباتی ریاست جمهوری در سال ۲۰۲۰ ایالات متحده، و همچنین داروسازان ایالات متحده در طول بیماری همه گیر COVID-19 است.

تیم هکرهای ITG18 / APT35 اهداف نظامی، تنظیم کنندههای مالی ایالات متحده، محققان هسته ای آمریکا و همچنین مناطقی را که دلیل افزایش تنشهای نظامی بین دو کشور و تحریمهای اقتصادی ایران میباشد، مورد هدف قرار داده است.