نسخه لینوکس باجافزار جدید Cicada، سرورهای VMware ESXi را هدف قرار میدهد.

یک سرویس جدید باجافزار بهصورت آنلاین (RaaS) با جعل هویت سازمان معروف Cicada 3301 فعالیت میکند و در مدت کوتاهی به شرکتهای مختلف در سراسر جهان حمله کرده و تاکنون ۱۹ قربانی را در وبسایت خود که برای اخاذی طراحی شده، معرفی کرده است.

عملیات جدید جرایم سایبری به نام بازی مرموز Cicada 3301 که بین سالهای ۲۰۱۲ تا ۲۰۱۴ بهصورت آنلاین و در دنیای واقعی برگزار میشد و شامل معماهای پیچیده رمزنگاری بود، نامگذاری شده و از همان لوگو استفاده میکند.

بین پروژهی اصلی و عملیات جرایم سایبری ارتباطی وجود ندارد و پروژهی اصلی با صدور بیانیهای اعلام کرده است که هیچ ارتباطی با عاملان تهدید ندارد و به شدت اقدامات عملیات باجافزار را محکوم کرده است.

سازمان Cicada 3301 در بیانیهای اعلام کرده است که نه تنها هویت افرادی که این جنایات را انجام دادهاند، مشخص نیست، بلکه این سازمان هیچ ارتباطی با این گروهها ندارد.

در اوایل ژوئن راهاندازی شد.

باجافزار بهعنوان سرویس (RaaS) Cicada3301 اولین بار در تاریخ ۲۹ ژوئن ۲۰۲۴ در یک پست انجمن در فوروم مربوط به باجافزار و جرایم سایبری به نام RAMP شروع به تبلیغ عملیات و جذب همکاران کرد.

محققان امنیتی گزارش داده اند که حملات گروه Cicada از ۶ ژوئن آغاز شده بود، و این موضوع نشان میدهد که این گروه قبل از تلاش برای جذب همکاران، فعالیتهای خود را بهطور مستقل انجام میداده است.

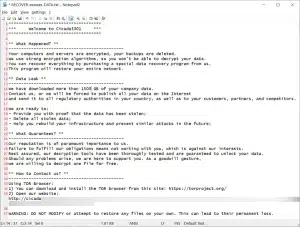

مانند سایر عملیاتهای باجافزار، Cicada3301 از تاکتیکهای اخاذی دوگانه استفاده میکند که در آن ابتدا به شبکههای شرکتی نفوذ کرده، دادهها را سرقت میکنند و سپس دستگاهها را رمزگذاری میکنند. سپس کلید رمزگذاری و تهدید به افشای دادههای سرقتشده بهعنوان اهرمی برای ترساندن قربانیان به پرداخت باج استفاده میشود.

هکرها یک وبسایت برای افشای دادهها دارند که از آن بهعنوان بخشی از روش اخاذی دوگانه خود استفاده میکنند تا قربانیان را تهدید به انتشار اطلاعات سرقتشده کنند.

بررسیهای انجامشده توسط Truesec نشان داده که Cicada3301 و ALPHV/BlackCat ویژگیهای مشترکی دارند که میتواند به این معنا باشد که Cicada3301 ممکن است بازنامگذاری شده باشد یا به عنوان یک نسخه انشعابی توسط اعضای پیشین تیم اصلی ALPHV ایجاد شده باشد.

این بر اساس واقعیت زیر است که:

- هر دو به زبان Rust نوشته شدهاند.

- هر دو از الگوریتم ChaCha20 برای رمزگذاری استفاده میکنند.

- هر دو از دستورات مشابه برای خاموش کردن ماشینهای مجازی و پاکسازی تصاویر استفاده میکنند.

- هر دو از پارامترهای مشابه در رابط کاربری، همان نامگذاری فایلها و همان روش رمزگشایی یادداشت باج استفاده میکنند.

- هر دو برای فایلهای بزرگتر از رمزگذاری متناوب استفاده میکنند.

گروه ALPHV در مارس ۲۰۲۴ با استفاده از ادعاهای جعلی در مورد یک عملیات دستگیری FBI، اقدام به کلاهبرداری کرده و مبلغ قابل توجهی را از Change Healthcare که متعلق به یکی از همکاران آنها بود، به سرقت برده است.

فعالیتهای گروه Brutus بعد از تعطیلی گروه ALPHV مشاهده شده و این موضوع نشاندهندهی ادامهی ارتباط یا رابطهای بین دو گروه از نظر زمانی است.

یک تهدید دیگر برای VMware ESXi

Cicada3301 یک عملیات باجافزار است که از زبان برنامهنویسی Rust استفاده میکند و شامل رمزگذارهایی برای سیستمعاملهای ویندوز و لینوکس/VMware ESXi است. در ضمن، محققان در گزارش Truesec، رمزگذار مخصوص لینوکس برای VMware ESXi را مورد بررسی قرار دادهاند.

برای اجرای رمزگذار در برخی از خانوادههای باجافزار مانند BlackCat و RansomHub، نیاز است که یک کلید خاص بهعنوان ورودی خط فرمان وارد شود. این کلید برای رمزگشایی از داده JSON رمزگذاریشدهای استفاده میشود که شامل تنظیمات و پیکربندیهای لازم برای رمزگذاری دستگاه هدف است.

Truesec میگوید که رمزگذار اعتبار کلید را با استفاده از آن برای رمزگشایی یادداشت باج بررسی میکند و در صورت موفقیت، به عملیات رمزگذاری باقیمانده ادامه میدهد.

عملکرد اصلی نرمافزار از الگوریتم رمزنگاری جریانی ChaCha20 برای رمزگذاری فایلها استفاده میکند و سپس کلید رمزگذاری متقارن را با استفاده از کلید RSA رمزگذاری میکند. همچنین، کلیدهای رمزگذاری بهطور تصادفی با استفاده از تابع ‘OsRng’ تولید میشوند.

Cicada3301 برای رمزگذاری فایلها به پسوندهای خاصی که مربوط به مستندات و فایلهای رسانهای هستند، هدفگیری میکند و بر اساس اندازه فایلها تصمیم میگیرد که از رمزگذاری متناوب برای فایلهای بزرگتر از ۱۰۰ مگابایت استفاده کند و یا تمام محتوای فایلهای کوچکتر از ۱۰۰ مگابایت را رمزگذاری کند.

هنگام رمزگذاری فایلها، رمزگذار یک پسوند تصادفی هفتکاراکتری به نام فایل اضافه میکند و یادداشتهای باج را با نام ‘RECOVER-[extension]-DATA.txt’ ایجاد میکند، همانطور که در زیر نشان داده شده است. لازم به ذکر است که رمزگذارهای BlackCat/ALPHV نیز از پسوندهای تصادفی هفتکاراکتری و یادداشتی با نام ‘RECOVER-[extension]-FILES.txt’ استفاده کردهاند.

افرادی که باجافزار را کنترل میکنند میتوانند از یک پارامتر به نام “sleep” استفاده کنند تا اجرای رمزگذار را به تأخیر بیندازند. این کار ممکن است به منظور جلوگیری از شناسایی سریع باجافزار توسط سیستمهای امنیتی یا کاربران انجام شود.

پارامتر ‘no_vm_ss’ به بدافزار میگوید که ماشینهای مجازی VMware ESXi را مستقیماً رمزگذاری کند و نیازی به خاموش کردن آنها قبل از رمزگذاری نیست.

بهطور معمول، Cicada3301 ابتدا از ابزارهای خاص ESXi برای خاموش کردن ماشینهای مجازی و حذف نسخههای پشتیبان (snapshots) آنها استفاده میکند و سپس فرآیند رمزگذاری دادهها را انجام میدهد.

عملکرد و موفقیتهای بالای Cicada3301 نشان میدهد که عاملان آن باتجربه هستند و این موضوع به تقویت فرضیهای کمک میکند که Cicada3301 ممکن است ادامهدهندهی فعالیتهای گروه ALPHV باشد یا حداقل از همکارانی با تجربه قبلی در زمینه باجافزار استفاده کند.

انتخاب محیطهای ESXi بهعنوان هدف اصلی برای باجافزار جدید نشاندهندهی طراحی هدفمند آن است که قصد دارد بیشترین آسیب را به سازمانها وارد کند، زیرا این محیطها هدف محبوبی برای بسیاری از تهدیدگران به دلیل سود مالی بالا هستند.

باجافزار Cicada3301 با استفاده از ترکیب رمزگذاری فایلها، اختلال در عملکرد ماشینهای مجازی و حذف گزینههای بازیابی، حملاتی بسیار مؤثر را انجام میدهد که میتواند بر روی کل شبکهها و زیرساختهای سازمانی تأثیر بگذارد و فشار زیادی به قربانیان وارد کند.