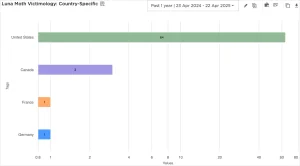

هکرهای گروه Luna Moth با جعل هویت تیم پشتیبانی فناوری اطلاعات، به شرکتهای آمریکایی حمله کرده و اقدام به اخاذی میکنند.

گروه هکری Luna Moth، که با نام Silent Ransom Group نیز شناخته میشود، حملات فیشینگ از نوع تماس تلفنی را علیه شرکتهای حقوقی و مالی در آمریکا افزایش داده است.

گروه هکری Luna Moth، معروف به Silent Ransom Group، پیشتر با اجرای کمپینهای BazarCall موفق به نفوذ اولیه به شبکه شرکتها شده و پس از آن، باجافزارهای Ryuk و Conti را در حملات خود استفاده کردهاند.

در مارس سال ۲۰۲۲، همزمان با پایان فعالیت گروه باجافزاری Conti، مهاجمان مرتبط با کمپین BazarCall از این مجموعه جدا شده و گروه جدیدی با نام Silent Ransom Group (SRG) تشکیل دادند.

در جدیدترین حملات گروه Luna Moth، مهاجمان با جعل هویت پشتیبانی فناوری اطلاعات از طریق ایمیل، وبسایتهای جعلی و تماس تلفنی، تنها با اتکا به مهندسی اجتماعی و فریب اقدام به نفوذ میکنند و تاکنون در هیچیک از این موارد، از باجافزار استفاده نشده است.

گزارش شرکت EclecticIQ اعلام میکند که تا مارس ۲۰۲۵، با اطمینان بالا میتوان گفت گروه Luna Moth احتمالاً حداقل ۳۷ دامنه را از طریق GoDaddy ثبت کرده است تا در حملات فیشینگ مبتنی بر تماس تلفنی از آنها بهره ببرد.

بیشتر این دامنهها با جعل هویت پورتالهای پشتیبانی فناوری اطلاعات شرکتهای بزرگ حقوقی و مالی ایالات متحده ایجاد شدهاند و از روش typosquatted برای فریب کاربران استفاده میکنند.

جدیدترین فعالیت شناساییشده توسط شرکت EclecticIQ از مارس ۲۰۲۵ آغاز شده و سازمانهای آمریکایی را هدف قرار داده است. در این حملات، ایمیلهای مخربی ارسال میشود که حاوی شمارههای جعلی Helpdesk هستند و گیرندگان را ترغیب میکنند برای رفع مشکلاتی که در واقع وجود ندارند، با این شمارهها تماس بگیرند.

یکی از اعضای گروه Luna Moth پس از تماس، خود را بهجای کارمند پشتیبانی فناوری اطلاعات معرفی میکند و قربانی را متقاعد میسازد تا نرمافزار نظارت و مدیریت از راه دور (RMM) را از یک سایت جعلیِ پشتیبانی IT نصب کند؛ نرمافزاری که به مهاجمان امکان دسترسی از راه دور به سیستم قربانی را میدهد.

سایتهای جعلی پشتیبانی فنی معمولاً از دامنههایی با الگوهایی مانند [نام شرکت]-helpdesk.com یا [نام شرکت]helpdesk.com استفاده میکنند تا کاربران را فریب دهند.

در این حملات، مهاجمان از ابزارهای قانونی و دارای امضای دیجیتال مانند Syncro، SuperOps، Zoho Assist، Atera، AnyDesk و Splashtop سوءاستفاده کردهاند؛ ابزارهایی که معمولاً توسط نرمافزارهای امنیتی بهعنوان تهدید شناسایی نمیشوند و بنابراین احتمال هشداردهی به قربانی بسیار کم است.

پس از نصب ابزار مدیریت از راه دور (RMM)، مهاجم به دسترسی مستقیم به سیستم قربانی دست مییابد که این امکان را فراهم میکند تا به سایر دستگاهها گسترش یابد و به جستوجوی اطلاعات حساس در فایلهای محلی و درایوهای اشتراکی بپردازد.

«مهاجمان پس از شناسایی فایلهای حساس و ارزشمند، آنها را از طریق ابزارهایی نظیر WinSCP (با بهرهگیری از پروتکل امن SFTP) یا Rclone (برای همگامسازی ابری) به زیرساختهای کنترلشدهی خود استخراج و منتقل میکنند.

گروه تهدیدکننده Luna Moth پس از سرقت اطلاعات، با سازمان قربانی تماس برقرار کرده و با تهدید به افشای عمومی دادهها در وبسایت خود در فضای اینترنت باز (clearweb)، درخواست پرداخت باج میکند. مبلغ درخواستی بسته به قربانی متفاوت است و از یک تا هشت میلیون دلار آمریکا متغیر است.

به گفتهی Büyükkaya، این حملات بهطور پنهانی انجام میشوند و هیچگونه بدافزار، پیوست مخرب یا لینک به سایتهای آلوده در آنها دیده نمیشود. در واقع، قربانیان در حالی که تصور میکنند در حال دریافت خدمات پشتیبانی هستند، بهصورت داوطلبانه ابزار مدیریت از راه دور (RMM) را نصب میکنند.

با توجه به استفاده متداول و قانونی سازمانها از ابزارهای RMM، این ابزارها معمولاً توسط نرمافزارهای امنیتی بهعنوان بدافزار شناسایی نمیشوند و بدون محدودیت اجرا میگردند.

در انتهای گزارش منتشرشده توسط شرکت EclecticIQ، شاخصهای نفوذ (IoCs) از جمله آدرسهای IP و دامنههای مرتبط با حملات فیشینگ که توصیه میشود به فهرست مسدودسازی افزوده شوند، ارائه شدهاند.

گذشته از دامنههای مخرب، همچنین پیشنهاد میشود اجرای ابزارهای RMM که در محیط سازمانی کاربردی ندارند، محدود یا مسدود گردد تا از سوءاستفاده احتمالی جلوگیری شود.