مایکروسافت برنامه Microsoft Defender Bounty را راه اندازی کرد

شرکت مایکروسافت از برنامه باگ بانتی با هدف افزایش امنیت Windows Defender را بین ۵۰۰ تا ۲۰۰۰ دلار رونمایی کرد.

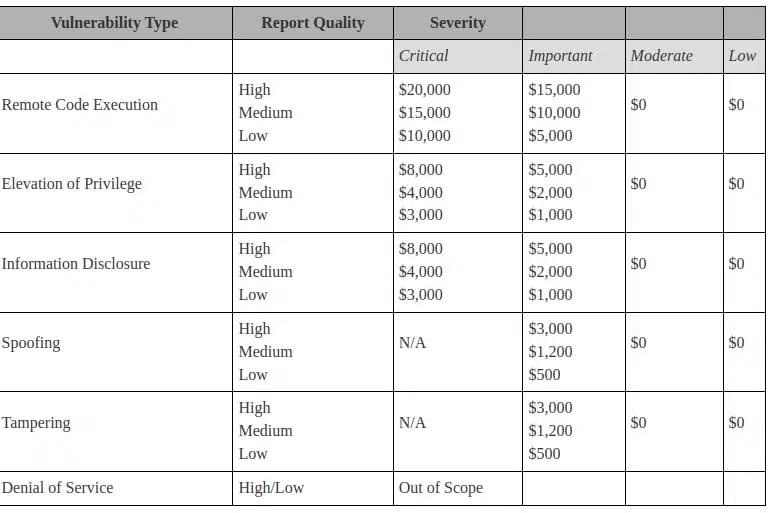

مایکروسافت تعیین قیمت را بر اساس شدت آسیب پذیری، تأثیر و کیفیت ارسال انجام داده است. و بالاترین پاداش برای آسیبپذیری هایی که منجر به اجرای کد از راه دور یا Remote Code Execution شود می باشد.

در حال حاضر برنامه Microsoft Defender Bounty محدود و تمرکزش بر Endpoint APIs میباشد با این حال، انتظار میرود که در آینده به سایر محصولات Defender نیز گسترش یابد.

Madeline Eckert، مدیر ارشد برنامه MSRC گفت: «برنامه Microsoft Defender Bounty از محققان در سراسر جهان دعوت می کند تا آسیب پذیری ها را در محصولات و خدمات Defender شناسایی کرده و آنها را با تیم ما به اشتراک بگذارند.

برنامههای Microsoft Bug Bounty یکی از راههایی است که ما در مشارکت با جامعه تحقیقاتی امنیت جهانی برای کمک به تامین امنیت مشتریان مایکروسافت سرمایهگذاری میکنیم.

لیست پاداش ها بر اساس آسیبپذیری در جدول زیر آمده است :

همچنین آسیبپذیری هایی که در محدوده مجاز هستند به شرح زیر میباشند :

Cross-site scripting (XSS)

- Cross-site request forgery (CSRF)

- Server-side request forgery (SSRF)

- Cross-tenant data tampering or access

- Insecure direct object references

- Insecure deserialization

- Injection vulnerabilities

- Server-side code execution

- Significant security misconfiguration (when not caused by the user)

- Using components with known vulnerabilities (Requires full proof of concept (PoC) of exploitability. For example, simply identifying an out-of-date library would not qualify for an award).

طبق قوانین باگ بانتی مایکروسافت در صورتی که چندین هانتر گزارش های تکراری در رابطه با یک موضوع ارسال کنند پاداش به نفر اولی که زودتر گزارش رو ارسال کرده تعلق میگیرد .

همچنین برای جزییات بیشتر میتوانید به لینک خود مایکروسافت مراجعه کنید