حملهی جدید برای دورزدن PatchGuard مایکروسافت

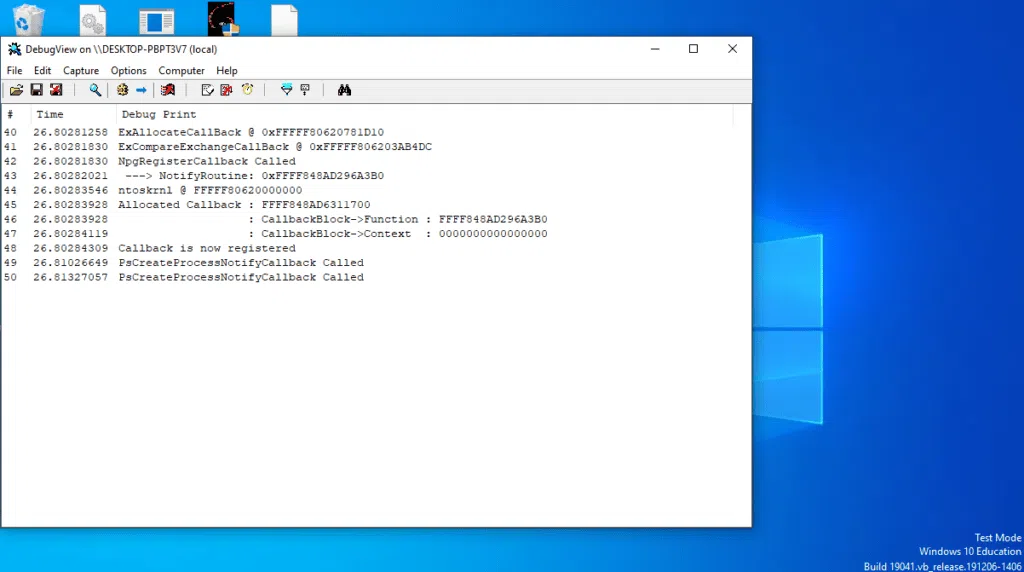

محقق ژاپنی، کنتو اوکی، باگی در PatchGuard پیدا کرده که یک مهاجم میتواند با اکسپلویت آن کدهای مخرب بدون امضا (unsigned) را در کرنل ویندوز بارگذاری کند.

نرمافزار PatchGuard که با نام Kernel Patch Protection هم شناخته میشود، یک ابزار حفاظت نرمافزاری است که با این هدف طراحی شده که از پچشدن کرنل ویندوزهای 64 بیتی جلوگیری کند و از این طریق مانع آلودگی به روتکیت یا اجرای کدهای مخرب در سطح کرنل شود. این قابلیت اولین بار در سال 2005 و به همراه نسخه 64 بیت ویندوز XP و ویندوز سرور 2003 SP1 معرفی شد. کد PoC این حمله هم منتشر شده که آن هم از این آدرس قابل دسترسی است.

این خبر اولین بار توسط The Record گزارش شد. این منبع خبری اذعان کرده که این آسیبپذیری توسط مایکروسافت حل نشده است.

به گفته The Record:

«کنتو هفتهی گذشته در ایمیلی به The Record گفت که این باگ را به مایکروسافت گزارش نکرده، زیرا این شرکت سه آسیبپذیری دیگر را برای دورزدن PatchGuard در سالهای گذشته نادیده گرفته و او میدانسته که مایکروسافت عجلهی زیادی برای حل این مشکل ندارد.»

این مشکل بهشدت خطرناک به شمار میرود، زیرا تمام نسخههای 64 بیتی ویندوز از قابلیت PatchGuard پشتیبانی میکنند.

مهاجمان با پچکردن کرنل میتوانند کدهای مخرب را در حالت کرنل اجرا کنند؛ یعنی بدافزاری که میتواند با بالاترین سطح دسترسی اجرا شود، ممکن است از دید راهکارهای امنیتی رایج پنهان بماند. در سالهای گذشته، کارشناسان امنیت تا به حال در حملات زیادی توانستهاند PatchGuard را دور بزنند.

مایکروسافت هیچ وقت حملاتی مانند حملات کنتو را جدی نگرفته است، دلیل آن هم این است که برای انجام چنین حملاتی، مهاجم باید بتواند کد را با دسترسی ادمین اجرا کند، و این غول فناوری اطلاعات اعتقاد دارد که با چنین سطح دسترسی، به هر حال میتوان کنترل یک سیستم ویندوزی را به طور کامل به دست گرفت.

به هر ترتیب، مایکروسافت حملات دورزدن PatchGuard را که در سالهای گذشته توسط محققان منتشر شدهاند پچ نکرده و به این مشکل برچسب امنیتی non-issue را داده است. محققان خاطر نشان کردهاند که این تکنیکهای هک ممکن است برای جاگذاری روتکیت داخل سیستمهای ویندوزی و دورزدن تمهیدات امنیتی استفاده شوند.