هشدار Microsoft درباره حملات AiTM هکرهای روس علیه نهادهای دیپلماتیک با استفاده از زیرساخت ISP

Microsoft هشدار داده است که یک گروه جاسوسی سایبری وابسته به سرویس امنیت فدرال روسیه (FSB)، نمایندگیهای دیپلماتیک در مسکو را با استفاده از ارائهدهندگان خدمات اینترنت محلی (ISP) هدف قرار میدهد.

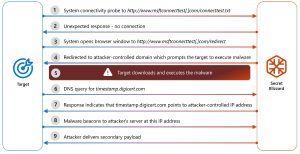

گروه هکری که توسط Microsoft با نام Secret Blizzard (که با نامهای دیگر Turla، Waterbug و Venomous Bear نیز شناخته میشود) شناسایی شده، مشاهده شده که با سوءاستفاده از موقعیت adversary-in-the-middle (AiTM) خود در سطح ارائهدهنده خدمات اینترنت، سیستمهای نمایندگیهای دیپلماتیک را با بدافزار سفارشی ApolloShadow آلوده میکند.

برای انجام این حمله، مهاجمان قربانیان را به captive portalها هدایت کرده و آنها را فریب میدهند تا یک فایل مخرب را که بهعنوان نصبکنندهی آنتیویروس Kaspersky جعل شده، دانلود و اجرا کنند.

پس از اجرا، ApolloShadow یک گواهی ریشه مورد اعتماد را که بهعنوان Kaspersky Anti-Virus جعل شده، نصب میکند؛ اقدامی که باعث میشود دستگاه آلوده، وبسایتهای مخرب را بهعنوان منابع معتبر شناسایی کند و این امکان را به مهاجمان میدهد تا پس از نفوذ به سیستمهای دیپلماتیک، دسترسی بلندمدت خود را برای اهداف اطلاعاتی حفظ کنند.

Microsoft اعلام کرد:

«این نخستین باری است که میتوانیم توانمندی گروه Secret Blizzard را برای اجرای عملیات جاسوسی در سطح ISP تأیید کنیم؛ به این معنا که کارکنان دیپلماتیکی که از ارائهدهندگان اینترنت و مخابرات محلی در روسیه استفاده میکنند، در معرض خطر بالایی از هدف قرار گرفتن توسط موقعیت AiTM این گروه در چارچوب این خدمات قرار دارند.»

Microsoft همچنین افزود:

«این کمپین که حداقل از سال ۲۰۲۴ در حال اجراست، تهدیدی جدی برای سفارتخانهها، نهادهای دیپلماتیک و سایر سازمانهای حساس فعال در مسکو بهشمار میآید؛ بهویژه برای نهادهایی که به ارائهدهندگان خدمات اینترنت محلی متکی هستند.»

اگرچه Microsoft برای نخستینبار این حملات را در فوریه ۲۰۲۵ شناسایی کرده، اما معتقد است این کارزار جاسوسی سایبری از دستکم سال ۲۰۲۴ فعال بوده است.

هکرهای گروه Secret Blizzard همچنین از سامانههای شنود داخلی روسیه، از جمله System for Operative Investigative Activities (SORM)، برای اجرای کارزارهای گسترده adversary-in-the-middle (AiTM) خود بهرهبرداری میکنند.

جاسوسان سایبری غیرمرسوم با تمرکز بر اهداف شاخص

گروه Turla از سال ۱۹۹۶ تاکنون، کمپینهای جاسوسی سایبری و سرقت اطلاعات را علیه سفارتخانهها، دولتها و مراکز تحقیقاتی در بیش از ۱۰۰ کشور جهان هدایت کرده است.

دو سال پیش، سازمان CISA این گروه را به مرکز ۱۶ سرویس امنیت فدرال روسیه (FSB) و همچنین به یک شبکه peer-to-peer (P2P) متشکل از سیستمهای آلوده به بدافزار جاسوسی Snake نسبت داد؛ شبکهای که در ادامه طی یک عملیات مشترک توسط آژانسهای سایبری و اطلاعاتی کشورهای عضو Five Eyes از کار انداخته شد.

این هکرهای وابسته به دولت روسیه، مظنونان اصلی حملات سایبری به نهادهایی چون فرماندهی مرکزی ایالات متحده (U.S. Central Command)، ناسا (NASA)، پنتاگون (Pentagon)، چندین وزارت خارجه در اروپای شرقی، وزارت خارجه فنلاند و همچنین دولتها و سفارتخانههای عضو اتحادیه اروپا هستند.

این گروه تهدید پیشرفته، به تاکتیکهای غیرمتعارف خود شهرت دارد؛ از جمله کنترل بدافزار از طریق کامنتگذاری در پستهای اینستاگرامی Britney Spears و استفاده از backdoor trojanهایی که APIهای اختصاصی خود را دارند.

گروه Turla همچنین از زیرساختهای هکشده و بدافزارهای گروه APT ایرانی OilRig در کارزارهای خود استفاده کرده تا با گمراهسازی، حملات را به هکرهای دولتی ایران نسبت دهند.

در تازهترین اقدام، این گروه در حال سوءاستفاده از زیرساختهای هکر پاکستانی Storm-0156 برای هدف قرار دادن تجهیزات نظامی اوکراینی متصل به Starlink شناسایی شده است.