سوءاستفاده از تماسهای صوتی Microsoft Teams برای توزیع بدافزار Matanbuchus

سوءاستفاده از تماسهای Microsoft Teams برای توزیع بدافزار Matanbuchus با جعل پشتیبانی IT

لودر بدافزار Matanbuchus اخیراً از طریق مهندسی اجتماعی در تماسهای Microsoft Teams توزیع شده است؛ جایی که مهاجمان با جعل هویت تیم پشتیبانی IT، قربانیان را فریب میدهند.

Matanbuchus یک عملیات Malware-as-a-Service (MaaS) است که اولین بار در اوایل سال ۲۰۲۱ در دارکوب تبلیغ شد. این بدافزار بهعنوان یک لودر مخصوص سیستمعامل Windows با قیمت ۲٬۵۰۰ دلار معرفی شد که قابلیت اجرای payloadهای مخرب در حافظه (memory) را دارد و از این طریق از شناسایی توسط آنتیویروسها و EDRها اجتناب میکند.

در ژوئن ۲۰۲۲، تحلیلگر تهدید Brad Duncan گزارش داد که این لودر برای تحویل beaconهای Cobalt Strike در یک کمپین گسترده malspam مورد استفاده قرار گرفته است.

بهتازگی، پژوهشگران شرکت امنیتی Morphisec که در زمینه محافظت تهدیدات در سطح endpoint فعالیت دارد، نسخهای جدید از Matanbuchus را تحلیل کردهاند که دارای قابلیتهای فرار پیشرفته، مبهمسازی (obfuscation) و عملیات پس از نفوذ (post-compromise) تقویتشده است.

سوءاستفاده از Microsoft Teams برای دسترسی اولیه

در چند سال گذشته، Microsoft Teams بارها هدف مهاجمان سایبری بوده که از طریق مهندسی اجتماعی اقدام به توزیع مرحله اول بدافزارها کردهاند.

در روشهای رایج، مهاجمان بهصورت خارجی وارد چت Teams میشوند و با فریب کاربر، فایل مخربی را برای او ارسال میکنند. این فایل، payload اولیه را روی دستگاه قربانی اجرا میکند.

در سال ۲۰۲۳، یک پژوهشگر ابزاری تخصصی طراحی کرد که با بهرهبرداری از آسیبپذیریهای موجود در Teams، امکان ارسال بدافزار از حسابهای خارجی را فراهم میکرد.

در همان سال، گردانندگان بدافزار DarkGate نیز از Microsoft Teams برای تحویل لودر خود به کاربران با تنظیمات ضعیف در بخش External Access سوءاستفاده کردند.

اکنون طبق گزارش Morphisec، مهاجمان نسخهی جدید Matanbuchus 3.0 نیز ترجیح زیادی به استفاده از Microsoft Teams بهعنوان بردار دسترسی اولیه دارند.

سناریوی حمله

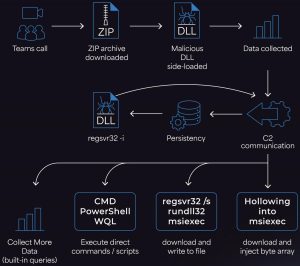

در این حمله، مهاجم با تماس خارجی از طریق Microsoft Teams خود را بهعنوان پشتیبانی فنی سازمان معرفی میکند و با فریب قربانی، او را مجاب میکند تا ابزار Quick Assist را که بهطور پیشفرض در Windows وجود دارد، اجرا کند.

Quick Assist به مهاجم اجازه میدهد تا بهصورت تعاملی به سیستم قربانی دسترسی از راه دور داشته باشد و سپس، قربانی را وادار به اجرای یک اسکریپت PowerShell میکند.

این اسکریپت، یک فایل ZIP حاوی سه فایل مختلف را دانلود و استخراج میکند. این فایلها برای اجرای لودر Matanbuchus از طریق تکنیک DLL Side-Loading مورد استفاده قرار میگیرند.

Matanbuchus 3.0؛ جهش در قابلیتهای مخفیکاری، فرار و بهرهبرداری پس از نفوذ

بر اساس گزارش شرکت امنیتی Morphisec، نسخهی جدید بدافزار Matanbuchus 3.0 شامل تغییرات و بهبودهای قابل توجهی در عملکرد، فرار از شناسایی و سازوکارهای پس از نفوذ است.

تغییر در رمزنگاری و ارتباط با C2

در این نسخه، توسعهدهندگان الگوریتم رمزنگاری ارتباطات Command-and-Control (C2) و مبهمسازی رشتهها (string obfuscation) را از RC4 به Salsa20 تغییر دادهاند.

اجرای payload در حافظه و بررسی ضد-sandbox

در Matanbuchus 3.0، payloadها بهصورت کامل در حافظه اجرا میشوند و یک مکانیزم جدید برای تشخیص محیط sandbox اضافه شده تا اطمینان حاصل شود بدافزار فقط در سیستمهایی با محیط زبانی (locale) مشخص اجرا شود.

دور زدن Windows API و شناسایی ابزارهای امنیتی

برخلاف نسخههای پیشین، این نسخه بهجای فراخوانی مستقیم توابع Windows API، از syscallهای مستقیم از طریق shellcode سفارشی استفاده میکند. این روش به بدافزار امکان میدهد تا از wrapperهای API و hookهای ابزارهای EDR عبور کرده و بسیاری از رفتارهایی را که معمولاً توسط محصولات امنیتی رصد میشوند، پنهان کند.

همچنین، فراخوانیهای API با استفاده از تابع هش غیررمزنگاریشده MurmurHash3 مبهمسازی شدهاند که فرایند مهندسی معکوس و تحلیل ایستای بدافزار را بسیار دشوارتر میسازد.

قابلیتهای پس از نفوذ (Post-Infection)

نسخه ۳٫۰ قادر است بهصورت از راه دور، دستورات CMD و PowerShell اجرا کند و همچنین payloadهایی از نوع EXE، DLL، MSI و shellcode را بارگذاری و اجرا کند.

بدافزار اطلاعاتی مانند موارد زیر را جمعآوری میکند:

- نام کاربری (username)

- دامنه (domain)

- نسخه سیستمعامل (OS build)

- پردازشهای در حال اجرای EDR/AV

- وضعیت دسترسی فرآیند (کاربر عادی یا مدیر)

بر اساس تحلیل Morphisec، Matanbuchus فرآیندهای در حال اجرا را برای شناسایی ابزارهای امنیتی موجود در سیستم بررسی میکند. همچنین مشخص شده که روشهای اجرایی ارسالشده از سرور C2، به احتمال زیاد وابسته به پشتهی امنیتی (security stack) فعلی قربانی هستند.

تهدیدی پیشرفته و در حال تکامل

پژوهشگران امنیتی Morphisec در گزارش فنی خود اعلام کردهاند که Matanbuchus اکنون به یک تهدید پیشرفته و پیچیده تبدیل شده است و روند توسعهی آن از یک لودر ساده به ابزاری با قابلیتهای کامل فرار، جمعآوری اطلاعات، و اجرای remote payload ادامه یافته است.

Morphisec همچنین شاخصهای نفوذ (IOCs) شامل نمونههای بدافزار و دامنههای مرتبط را منتشر کرده است.