بدافزار جدید FinalDraft از سرویس ایمیل Outlook برای ارتباطات مخفیانه سوءاستفاده میکند.

بدافزار جدیدی به نام FinalDraft از پیشنویسهای ایمیل Outlook برای ارتباط فرمان و کنترل (C2) در حملاتی علیه یک وزارتخانه در یکی از کشورهای آمریکای جنوبی استفاده کرده است.

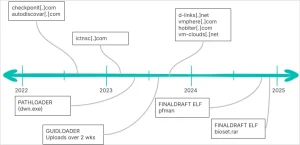

این حملات توسط آزمایشگاههای امنیتی Elastic شناسایی شدند و به یک مجموعه ابزار کامل متکی هستند که شامل یک لودر بدافزار سفارشی به نام PathLoader، درب پشتی FinalDraft، و چندین ابزار بهرهبرداری پس از نفوذ است.

سوءاستفاده از Outlook در این مورد با هدف برقراری ارتباطات مخفیانه انجام میشود و به مهاجمان امکان میدهد تا عملیات استخراج دادهها، پراکسی کردن، تزریق به فرآیندها و حرکت جانبی را انجام دهند، در حالی که کمترین رد ممکن را بهجا میگذارند.

زنجیره حمله

حمله با نفوذ عامل تهدید به سیستم هدف آغاز میشود که از طریق PathLoader انجام میگیرد؛ یک فایل اجرایی کوچک که شلکد (shellcode) را اجرا میکند، از جمله بدافزار FinalDraft که از زیرساخت مهاجم بازیابی شده است.

PathLoader با انجام هشگذاری API و استفاده از رمزنگاری رشتهها، از تحلیل ایستا (Static Analysis) محافظت میکند.

FinalDraft برای استخراج دادهها (Data Exfiltration) و تزریق به فرآیندها (Process Injection) استفاده میشود. پس از بارگذاری پیکربندی و تولید شناسه نشست (Session ID)، این بدافزار از طریق Microsoft Graph API ارتباط برقرار میکند و دستورات را از طریق پیشنویسهای ایمیل Outlook (Outlook email drafts) ارسال و دریافت میکند.

FinalDraft با استفاده از یک توکن بازآوری (Refresh Token) که در پیکربندی آن تعبیه شده است، یک توکن OAuth از مایکروسافت دریافت کرده و آن را برای دسترسی مداوم در رجیستری ویندوز ذخیره میکند.

بدافزار با استفاده از یک تکنیک مخفیانه (Stealth Technique) از شناسایی توسط راهکارهای امنیتی شبکه و ایمیل (Security Solutions) جلوگیری میکند. بهجای ارسال مستقیم ایمیل به سرور فرمان و کنترل (C2)، دستورات و دادهها را در قالب پیشنویسهای ایمیل (Email Drafts) ذخیره میکند. سپس مهاجم با ورود به همان حساب کاربری، پیشنویسها را بدون ارسال رسمی ایمیل خوانده یا بهروزرسانی میکند. این روش باعث میشود ارتباطات مخرب در قالب ترافیک عادی مایکروسافت ۳۶۵ ظاهر شوند و توسط فایروالها (Firewalls) یا سیستمهای تشخیص نفوذ (IDS/IPS) بهراحتی قابل شناسایی نباشند.

دستورات مهاجم در قالب پیشنویسهایی با قالب (r_<session-id>) پنهان میشوند و پاسخها در پیشنویسهای جدید با قالب (p_<session-id>) ذخیره میشوند. پس از اجرای دستورات، پیشنویسهای حاوی دستورات حذف میشوند که تحلیلهای جرمشناسی (Forensic Analysis) را دشوارتر کرده و احتمال شناسایی را کاهش میدهد.

FinalDraft از مجموعاً ۳۷ دستور پشتیبانی میکند که مهمترین آنها عبارتاند از:

- استخراج دادهها (شامل فایلها، اطلاعات کاربری و اعتبارنامهها، و اطلاعات سیستم)

- تزریق به فرآیند (اجرای پیلودهای مخرب در فرآیندهای قانونی مانند mspaint.exe)

- حملات Pass-the-Hash (سرقت اعتبارنامههای احراز هویت برای حرکت جانبی در شبکه)

- پراکسی شبکه (ایجاد تونلهای مخفی در شبکه)

- عملیاتهای فایل (کپی کردن، حذف کردن، یا بازنویسی فایلها)

محققان کمپین حملهای با عنوان REF7707 را در گزارشی جداگانه ارائه کردهاند که در آن چندین اشتباه عملیاتی امنیتی (OpSec) توصیف شده است. این اشتباهات با مجموعه ابزارهای نفوذ پیشرفتهای که در حمله استفاده شده، در تضاد بوده و منجر به افشای هویت مهاجم شده است.

REF7707 یک کمپین جاسوسی سایبری است که بر روی وزارت امور خارجه یک کشور در آمریکای جنوبی متمرکز شده است، اما تجزیهوتحلیل زیرساختهای این حمله ارتباطهایی با قربانیانی در جنوب شرق آسیا را آشکار کرده است، که نشاندهنده عملیاتی گستردهتر است.

تحقیقات همچنین یک لودر بدافزار جدید و ناشناخته را که قبلاً مستند نشده بود، با نام GuidLoader کشف کرد. این لودر قادر است پیلودها (Payloads) را در حافظه رمزگشایی و اجرا کند.

تحلیلهای بیشتر نشان داد که مهاجم بهطور مکرر مؤسسات باارزش را از طریق نقاط پایانی (Endpoints) تحت کنترل خود در شرکتهای ارائهدهنده خدمات مخابرات و زیرساخت اینترنت در جنوب شرق آسیا هدف قرار داده است.

علاوه بر این، سیستم ذخیرهسازی عمومی یک دانشگاه در جنوب شرق آسیا برای میزبانی پیلودهای بدافزار استفاده شد، که نشاندهنده یک نفوذ قبلی یا دسترسی اولیه در زنجیره تأمین است.

قوانین YARA برای کمک به مدافعان امنیتی در شناسایی GuidLoader، PathLoader، و FinalDraft در انتهای گزارشهای Elastic (شمارههای [۱، ۲]) در دسترس هستند.