باجافزار HybridPetya از سازوکار UEFI Secure Boot عبور میکند

نمونهای از باجافزار تازهای بهنام HybridPetya کشف شده که قادر است UEFI Secure Boot را دور بزند و یک برنامه مخرب را در EFI System Partition نصب کند.

HybridPetya ظاهراً از بدافزارهای مخرب Petya/NotPetya الهام گرفته است؛ بدافزارهایی که در حملات ۲۰۱۶ و ۲۰۱۷ سامانهها را رمزنگاری کرده و مانع راهاندازی ویندوز شدند و راهی برای بازیابی ارائه نکردند.

پژوهشگران شرکت امنیت سایبری ESET یک نمونه از HybridPetya را در VirusTotal شناسایی کردند. آنها اشاره میکنند که ممکن است این نمونه یک پروژه تحقیقاتی، proof-of-concept، یا نسخه اولیه یک ابزار سایبری جنایی باشد که هنوز در حال آزمایش محدود است.

با این حال، ESET میگوید حضور این نمونه، در کنار نمونههایی مانند BlackLotus، BootKitty و Hyper-V Backdoor، نمونهای دیگر از این واقعیت است که بوتکیتهای UEFI با قابلیت Secure Bypass تهدیدی واقعی هستند.

HybridPetya ویژگیهایی را از هر دو Petya و NotPetya به ارث برده است، از جمله سبک بصری و زنجیره حمله مشابه آنها.

توسعهدهنده اما قابلیتهای جدیدی افزوده است، از جمله نصب در EFI System Partition و توانایی دورزدن Secure Boot با بهرهبرداری از آسیبپذیری CVE-2024-7344.

ESET این نقص را در ژانویهٔ امسال کشف کرد. مشکل از برنامههای امضاشده توسط مایکروسافت ناشی میشود که میتوانستند برای استقرار بوتکیتها حتی در صورت فعالبودن حفاظت Secure Boot مورد سوءاستفاده قرار گیرند.

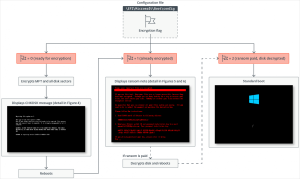

پس از اجرا، HybridPetya تعیین میکند که میزبان از UEFI با پارتیشنبندی GPT استفاده میکند یا خیر و یک بوتکیت مخرب را در EFI System Partition میافکند که از چندین فایل تشکیل شده است.

این فایلها شامل فایلهای پیکربندی و اعتبارسنجی، بوتلودر تغییریافته، بوتلودر پشتیبان UEFI، کانتینر payload بهرهبرداری و یک فایل وضعیت برای پیگیری پیشرفت رمزنگاری هستند.

ESET فایلهای زیر را در واریانتهای تحلیلشده فهرست میکند:

\EFI\Microsoft\Boot\config (encryption flag + key + nonce + victim ID)

\EFI\Microsoft\Boot\verify (برای اعتبارسنجی کلید صحیحِ decryption)

\EFI\Microsoft\Boot\counter (پیگیر پیشرفت رمزشده)

\EFI\Microsoft\Boot\bootmgfw.efi.old (پشتیبان بوتلودر اصلی)

\EFI\Microsoft\Boot\cloak.dat (حاوی بوتکیت XORشده در واریانت Secure Boot bypass)

همچنین بدافزار \EFI\Microsoft\Boot\bootmgfw.efi را با «reloader.efi» آسیبپذیر جایگزین و \EFI\Boot\bootx64.efi را حذف میکند.

بوتلودر اصلی ویندوز نیز برای فعالسازی در صورت بازیابی موفق (پرداخت باج توسط قربانی) ذخیره میگردد.

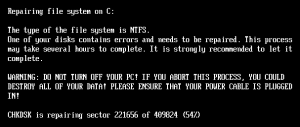

پس از استقرار، HybridPetya با نمایش یک خطای ساختگی همانند Petya باعث وقوع BSOD میشود و سیستم را راهاندازی مجدد اجباری میکند تا بوتکیت مخرب در راهاندازی بعدی اجرا شود.

در این مرحله، باجافزار تمام خوشههای MFT را با استفاده از کلید Salsa20 و nonce استخراجشده از فایل config رمزنگاری میکند در حالی که پیام ساختگی CHKDSK را نمایش میدهد، مشابه رفتار NotPetya.

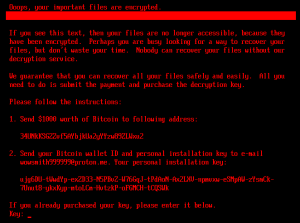

پس از اتمام رمزنگاری، یک راهاندازی مجدد دیگر انجام میشود و در هنگام بوت، یادداشتِ باجخواهی به قربانی نمایش داده میشود که درخواست پرداخت $۱,۰۰۰ بهصورت Bitcoin را دارد.

در ازای پرداخت، قربانی یک کلید ۳۲ کاراکتری دریافت میکند که میتواند آن را در صفحه یادداشت باج وارد کند. این فرآیند باعث بازگردانی بوتلودر اصلی، رمزگشایی خوشهها و درخواست راهاندازی مجدد از کاربر میشود.

اگرچه تاکنون HybridPetya در حملات واقعی مشاهده نشده است، اما پروژههای مشابه ممکن است تصمیم بگیرند این PoC را به سلاح تبدیل کرده و در کمپینهای گسترده علیه سیستمهای ویندوزی وصلهنشده بهکار گیرند.

Indicators of Compromise (IoCs) برای کمک به دفاع در برابر این تهدید در یک مخزن GitHub منتشر شده است.

مایکروسافت آسیبپذیری CVE-2024-7344 را در بهروزرسانی امنیتی Patch Tuesday ژانویه ۲۰۲۵ برطرف کرده است، بنابراین سیستمهای ویندوزی که این بهروزرسانی یا نسخههای جدیدتر را دریافت کردهاند در برابر HybridPetya محافظت میشوند.

یکی دیگر از روشهای مؤثر در برابر باجافزار، نگهداری offline backups از دادههای حیاتی است که امکان بازیابی آسان و بدون هزینه سیستم را فراهم میسازد.