روسیه از بدافزارهای اندرویدی و ویندوزی برای هک کردن سیستم سربازان اوکراینی استفاده می کنند.

این گروه روسی به نام UNC5812 از یک کمپین سایبری استفاده کرده که هم برای جاسوسی (دسترسی به اطلاعات حساس) و هم برای تاثیرگذاری (شاید جهت تغییر ذهنیت یا ایجاد اختلال) طراحی شده است و از بدافزارهایی که در دستگاههای ویندوز و اندروید قابل اجرا هستند برای هدف قرار دادن افراد تازهوارد ارتش اوکراین بهره برده است.

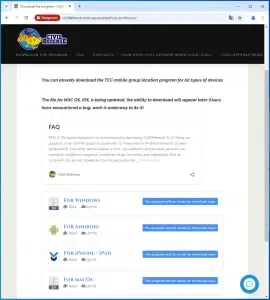

طبق اطلاعات تهدیدات امنیتی گوگل، این کمپین با جعل یک هویت به نام “دفاع مدنی” (Civil Defense)، به همراه یک وبسایت و کانال تلگرام اختصاصی، بدافزارهایی را توزیع کرده است. این بدافزار از طریق یک اپلیکیشن جعلی ارائه شده است که به کاربران وعده داده تا به آنها کمک کند از اعزام به خدمت سربازی اجتناب کنند. محققان به این اپلیکیشن جعلی نام “Sunspinner” را دادهاند.

این کمپین با استفاده از بدافزارهای متفاوت برای هر یک از پلتفرمهای ویندوز و اندروید، این دستگاهها را هدف قرار میدهد. این بدافزارها به مهاجمان امکان میدهند تا دادههای کاربران را سرقت کنند و در لحظه فعالیتهای آنان را زیر نظر بگیرند.

گوگل اقدامات حفاظتی را برای مسدود کردن این فعالیتهای مخرب اجرا کرده است. با این حال، این عملیات نشاندهنده تداوم استفاده روسیه از حملات سایبری و تواناییهای گسترده آن در فضای جنگ سایبری است.

هویت جعلی Civil Defense

UNC5812 وانمود نمیکند که یک نهاد رسمی دولتی اوکراینی است، بلکه خود را به شکل یک سازمان حامی اوکراینیها جا میزند تا اعتماد سربازان را جلب کرده و بتواند بدافزار را به آنها منتقل کند.

این هویت جعلی (persona) از یک کانال تلگرام و یک وبسایت استفاده میکند تا با قربانیان احتمالی ارتباط برقرار کند و روایتهایی را علیه تلاشهای اوکراین برای جذب نیرو و بسیج ارائه دهد. هدف این کار ایجاد بیاعتمادی و مقاومت در میان مردم است.

وقتی گوگل این کمپین را در تاریخ ۱۸ سپتامبر ۲۰۲۴ کشف کرد، کانال تلگرام با نام “دفاع مدنی” (Civil Defense) حدود ۸۰,۰۰۰ عضو داشت که نشاندهنده میزان گستردگی و موفقیت این کمپین در جلب توجه مردم بوده است.

این وبسایت کاربران را گمراه میکند و یک برنامه مخرب را به عنوان یک ابزار مفید برای کمک به اجتناب از تماس با مأموران جذب نیرو معرفی میکند تا کاربران را به دانلود آن ترغیب کند.

گوگل به این اپلیکیشن نام “Sunspinner” میدهد و هرچند این اپلیکیشن شامل یک نقشه با نشانگرها (markers) است، اما گوگل میگوید که دادههای موجود در آن ساختگی هستند. هدف تنها این اپلیکیشن پنهان کردن نصب بدافزار است که در پسزمینه انجام میشود.

توزیع یا نصب بدافزارهای ویندوز و اندروید

این اپلیکیشنهای جعلی تنها برای سیستمعاملهای ویندوز و اندروید قابل دانلود هستند و هنوز نسخهای برای دستگاههای اپل وجود ندارد، اما سازندگان این اپلیکیشنها ادعا میکنند که به زودی این نسخهها را نیز خواهند داشت.

زمانی که کاربری این دانلود را انجام میدهد، Pronsis Loader روی سیستم او نصب میشود و این برنامه به طور مخفیانه به سرورهای گروه UNC5812 متصل میشود تا بدافزارهای بیشتری را بارگذاری کند، از جمله برنامهای که اطلاعات کاربر را سرقت میکند( به این بد افزار ‘PureStealer’ گفته میشود)

PureStealer به دنبال اطلاعاتی است که در مرورگرهای وب ذخیره شدهاند، مانند گذرواژههای حسابها، کوکیها، جزئیات کیف پولهای ارز دیجیتال، اطلاعات کلاینتهای ایمیل، و دادههای اپلیکیشنهای پیامرسان.

زمانی که کاربران این فایل APK را دانلود و نصب میکنند، بدافزار CraxsRAT بر روی دستگاه آنها نصب میشود. این برنامه به مهاجمان اجازه میدهد که به دستگاه دسترسی پیدا کنند و کنترل آن را بهدست بگیرند، و همچنین به عنوان یک ابزار تجاری برای فعالیتهای مخرب استفاده میشود.

CraxsRAT به مهاجمان این امکان را میدهد که در زمان واقعی موقعیت قربانی را ردیابی کنند، فشارهای کلید (keystrokes) آنها را ثبت کنند، ضبطهای صوتی را فعال کنند، فهرستهای مخاطبین را بازیابی کنند، به پیامهای SMS دسترسی پیدا کنند، فایلها را استخراج کنند و اطلاعات شناسایی (credentials) را جمعآوری کنند.

این اپلیکیشن با فریب دادن کاربران، آنها را وادار میکند که تدابیر امنیتی را غیرفعال کنند و دسترسیهای خطرناک را به این اپلیکیشن بدهند، که به مهاجمان اجازه میدهد به راحتی فعالیتهای مخرب خود را انجام دهند.

گوگل سیستمهای حفاظتی Google Play را بهروزرسانی کرده است تا بدافزارهای اندروید را در مراحل اولیه شناسایی و مسدود کند و همچنین دامنهها و فایلهای مرتبط با این کمپین را به ویژگی “Safe Browsing” در مرورگر کروم اضافه کرده است.

فهرست کامل نشانههای نفوذ (indicators of compromise) مرتبط با آخرین کمپین UNC5812 در این لینک موجود است.