کارکنان IT کره شمالی با هویت مخفی کار کرده و شروع به سرقت اطلاعات کارفرمایان میکنند .

متخصصان IT کره شمالی با فریب شرکتهای غربی بهعنوان کارمند استخدام میشوند، سپس پس از دسترسی به شبکههای سازمانی، اطلاعات را سرقت کرده و تهدید میکنند که اگر پولی (باج) به آنها پرداخت نشود، اطلاعات را منتشر خواهند کرد.

کره شمالی بهطور سیستماتیک افراد متخصص در فناوری اطلاعات را به کشورهای ثروتمند میفرستد تا در آنجا مشغول به کار شوند. این اقدام به آنها امکان میدهد یا به اطلاعات محرمانه دسترسی پیدا کرده و حملات سایبری انجام دهند یا از طریق این شغلها درآمدی کسب کنند که به برنامههای تسلیحاتی کره شمالی کمک مالی کند.

شرکت Secureworks که در زمینه امنیت سایبری فعالیت میکند، در طی تحقیقات مختلف درباره طرحهای کلاهبرداری (مانند استخدامهای جعلی یا مخفی)، متوجه شدند که بخشی از این فعالیتها شامل اخاذی نیز بوده است.

محققان توضیح میدهند که وقتی فردی از کره شمالی که در نقش پیمانکار برای شرکت کار میکرد و به دادههای محرمانه یا اختصاصی شرکت دسترسی داشت، کارش به پایان میرسید (اخراج یا پایان قرارداد)، شرکت از آن فرد ایمیلهایی دریافت میکرد که در آن فرد تهدید میکرد و تقاضای پول یا امتیاز میکرد

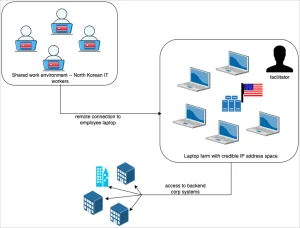

این کارکنان کلاهبردار برای گرفتن شغل و مخفی کردن هویت واقعی خود، از هویتهای جعلی یا دزدیدهشده استفاده میکردند. سپس از شبکههایی به نام «مزارع لپتاپ» استفاده میکردند تا ترافیک اینترنتیشان را از محل واقعیشان (احتمالاً در کره شمالی) بهطور غیرمستقیم از طریق سرورهایی در ایالات متحده به شرکتهای غربی ارسال کنند تا موقعیت و فعالیتهایشان مشکوک به نظر نرسد.

این افراد برای پنهان نگهداشتن هویت واقعیشان در تماسهای ویدیویی شرکت نمیکردند یا از روشهایی مانند ابزارهای هوش مصنوعی استفاده میکردند تا چهرهشان در ویدیو کنفرانسها دیده نشود و شناسایی نشوند.

شرکت KnowBe4 اعلام کرد که مانند بسیاری از دیگر شرکتها قربانی یک حمله سایبری شدهاند، و در این مورد خاص، مهاجم سعی کرده بود با نصب نرمافزاری که اطلاعات را سرقت میکند (infostealer)، به اطلاعات شرکت دسترسی پیدا کند.

دو شرکت امنیت سایبری، Secureworks و Mandiant، برای ردیابی و تحلیل فعالیتهای گروهی که کارکنان فناوری اطلاعات کره شمالی را مدیریت و هدایت میکند، از نامهای مختلفی استفاده میکنند. Secureworks این گروه را “Nickel Tapestry” مینامد و Mandiant آن را با کد UNC5267 شناسایی میکند.

یک نمونه از کمپین Nickel Tapestry در نیمهی سال ۲۰۲۴ که شرکت Secureworks تحقیق کرده است، مربوط به شرکتی است که بلافاصله پس از استخدام یک پیمانکار خارجی، دادههای اختصاصیاش سرقت شده است.

دادههای سرقت شده بهطور غیرمجاز به یک حساب کاربری شخصی در گوگل درایو منتقل شده است و این انتقال از طریق زیرساختی به نام VDI انجام شده که شرکت برای ارائه دسکتاپ مجازی به کارمندانش استفاده میکند.

افرادی که دادهها را به سرقت برده بودند، از شرکت خواسته بودند که مبلغی معادل شش رقمی (یعنی بین ۱۰۰۰۰۰ تا ۹۹۹۹۹۹ دلار) را بهصورت ارز دیجیتال پرداخت کند تا تهدید نکنند که اطلاعات سرقت شده را بهطور عمومی منتشر کنند.

گروه Nickel Tapestry برای مخفیکردن هویت و مکان واقعی خود در زمان انجام فعالیتهای غیرقانونی از ابزارهای خاصی مانند VPN و پروکسیهای خانگی استفاده میکردند و همچنین از نرمافزار AnyDesk برای دسترسی به سیستمهای هدف بهصورت از راه دور استفاده میکردند.

محققان به این نکته اشاره میکنند که کارکنان فناوری اطلاعات از کره شمالی معمولاً با یکدیگر همکاری و هماهنگی دارند تا بتوانند یکدیگر را به شرکتها معرفی کنند و از این طریق شغل پیدا کنند. این میتواند به معنای استفاده از شبکههای ارتباطی برای فریب شرکتها و نفوذ به آنها باشد.

سازمانها باید مراقب باشند و در فرایند استخدام، به نشانههایی که ممکن است نشاندهنده کلاهبرداری باشد، توجه کنند. این نشانهها شامل تغییراتی در اطلاعات مالی، کیفیت و ظاهری که رزومهها دارند، زمانهایی که افراد برای ارتباط انتخاب میکنند و همچنین عدم تمایل به نشان دادن چهره در مصاحبههای ویدیویی است.