هشدار WatchGuard درباره آسیبپذیری بحرانی در فایروالهای Firebox

انتشار بهروزرسانیهای امنیتی WatchGuard برای رفع آسیبپذیری بحرانی در فایروالهای Firebox

شرکت WatchGuard بهروزرسانیهای امنیتی جدیدی برای رفع یک آسیبپذیری Remote Code Execution (RCE) در فایروالهای Firebox منتشر کرده است.

این نقص امنیتی که با شناسه CVE-2025-9242 رهگیری میشود، ناشی از ضعف Out-of-bounds Write است و به مهاجمان اجازه میدهد پس از بهرهبرداری موفق، کد مخرب را از راه دور بر روی دستگاههای آسیبپذیر اجرا کنند.

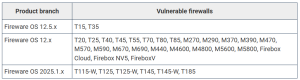

آسیبپذیری CVE-2025-9242 فایروالهایی را که از Fireware OS نسخههای ۱۱٫x (End of Life)، ۱۲٫x و ۲۰۲۵٫۱ استفاده میکنند تحتتأثیر قرار داده و در نسخههای ۱۲٫۳٫۱_Update3 (B722811)، ۱۲٫۵٫۱۳، ۱۲٫۱۱٫۴ و ۲۰۲۵٫۱٫۱ اصلاح شده است.

به گفته WatchGuard، فایروالهای Firebox تنها در صورتی در معرض این حمله قرار میگیرند که برای استفاده از IKEv2 VPN پیکربندی شده باشند. بااینحال، حتی اگر این پیکربندیها حذف شده باشند، در صورتیکه branch office VPN به یک static gateway peer همچنان فعال باشد، دستگاه همچنان در معرض خطر باقی میماند.

این شرکت در اطلاعیه امنیتی روز چهارشنبه هشدار داد:

«یک آسیبپذیری Out-of-bounds Write در فرآیند iked سیستمعامل Fireware میتواند به مهاجم راهدور و غیرمعتبر اجازه اجرای کد دلخواه را بدهد. این آسیبپذیری هم در mobile user VPN با IKEv2 و هم در branch office VPN با IKEv2 در صورت پیکربندی با dynamic gateway peer مؤثر است.»

همچنین WatchGuard تأکید کرد:

«اگر Firebox پیشتر با mobile user VPN مبتنی بر IKEv2 یا branch office VPN با IKEv2 به یک dynamic gateway peer پیکربندی شده باشد، حتی در صورتیکه این تنظیمات حذف شده باشند، دستگاه ممکن است همچنان در صورت وجود پیکربندی branch office VPN با یک static gateway peer آسیبپذیر باقی بماند.»

ارائه راهکار موقت WatchGuard برای فایروالهای Firebox آسیبپذیر

شرکت WatchGuard همچنین یک راهکار موقت برای مدیرانی ارائه کرده است که نمیتوانند بهسرعت دستگاههای دارای نرمافزار آسیبپذیر با پیکربندی Branch Office VPN (BOVPN) متصل به static gateway peer را وصله (patch) کنند.

این راهکار مستلزم غیرفعالسازی dynamic peer BOVPN، افزودن سیاستهای جدید فایروال و غیرفعال کردن سیاستهای پیشفرض سیستم است که ترافیک VPN را مدیریت میکنند. جزئیات این اقدامات در یک سند پشتیبانی (support document) منتشر شده است که دستورالعملهای دقیق برای ایمنسازی دسترسی به BOVPNهای مبتنی بر IPSec و IKEv2 ارائه میدهد.

اگرچه شواهدی از سوءاستفاده فعال از این آسیبپذیری بحرانی در فضای اینترنت مشاهده نشده است، اما به مدیران توصیه میشود هرچه سریعتر دستگاههای WatchGuard Firebox را وصله کنند، زیرا فایروالها همواره هدف جذابی برای مهاجمان محسوب میشوند. بهعنوان نمونه، گروه باجافزاری Akira هماکنون در حال بهرهبرداری فعال از آسیبپذیری CVE-2024-40766 (با شدت بحرانی) است که سال گذشته در SonicWall firewalls گزارش شده بود.

دو سال پیش، در آوریل ۲۰۲۲، سازمان Cybersecurity and Infrastructure Security Agency (CISA) نیز به سازمانهای فدرال غیرنظامی دستور داد یک باگ مورد سوءاستفاده فعال را که بر تجهیزات WatchGuard Firebox و XTM firewalls تأثیر میگذاشت، وصله کنند.

امروزه WatchGuard با همکاری بیش از ۱۷,۰۰۰ نماینده و ارائهدهنده خدمات امنیتی، از شبکههای بیش از ۲۵۰,۰۰۰ شرکت کوچک و متوسط در سراسر جهان حفاظت میکند.