حمله جدید با استفاده از فایلهای MSC و نقص XSS در ویندوز برای نفوذ به شبکهها

یک تکنیک جدید اجرای دستورات با نام ‘GrimResource’ از فایلهای MSC (Microsoft Saved Console) بهطور خاص ساخته شده و یک نقص XSS در ویندوز که هنوز برطرف نشده، برای اجرای کد از طریق کنسول مدیریت مایکروسافت استفاده میکند.

در جولای ۲۰۲۲، مایکروسافت به طور پیشفرض ماکروها را در آفیس غیرفعال کرد، که باعث شد عوامل تهدید (هکرها) به آزمایش انواع فایلهای جدید در حملات فیشینگ بپردازند. مهاجمان ابتدا به استفاده از تصاویر ISO و فایلهای ZIP رمزگذاری شده تغییر جهت دادند، زیرا این نوع فایلها به درستی برچسبهای Mark of the Web (MoTW) را به فایلهای استخراجشده منتقل نمیکردند.

پس از اصلاح این مشکل توسط مایکروسافت و ۷-ZIP هکرها دیگر نمیتوانستند از فایلهای ISO و ZIP برای حملات خود استفاده کنند و به ناچار به استفاده از انواع فایلهای جدید مانند شورتکاتهای ویندوز و فایلهای OneNote پرداختند.

مهاجمان اکنون به یک نوع فایل جدید، یعنی فایلهای MSC ویندوز (msc.) که در کنسول مدیریت مایکروسافت (MMC) برای مدیریت جنبههای مختلف سیستمعامل یا ایجاد نماهای سفارشی از ابزارهای پرکاربرد استفاده میشوند، روی آوردهاند.

سوءاستفاده از فایلهای MSC برای انتشار بدافزار قبلاً توسط شرکت امنیت سایبری کره جنوبی Genian گزارش شده بود. با الهام از این تحقیق، تیم Elastic یک تکنیک جدید برای توزیع فایلهای MSC و سوءاستفاده از یک نقص قدیمی اما اصلاحنشده XSS در فایل apds.dll به منظور انتشار Cobalt Strike کشف کرد.

Elastic یک نمونه (‘sccm-updater.msc’) را که به تازگی در تاریخ ۶ ژوئن ۲۰۲۴ روی VirusTotal بارگذاری شده بود، پیدا کرد که از GrimResource استفاده میکند، بنابراین این تکنیک به طور فعال در دنیای واقعی مورد سوءاستفاده قرار میگیرد. بدتر از همه، هیچ یک از موتورهای آنتیویروس در VirusTotal آن را به عنوان بدافزار تشخیص ندادند.

هرچند که در این حمله خاص از این روش برای نفوذ اولیه به شبکهها با استفاده از ابزار Cobalt Strike استفاده میشود، اما این روش پتانسیل اجرای دستورات دیگری را نیز دارد.

محققان اعلام کردند که آسیبپذیری XSS همچنان در جدیدترین نسخه ویندوز ۱۱ وجود دارد و مایکروسافت هنوز این مشکل را برطرف نکرده است.

نحوه عملکرد تکنیک GrimResource

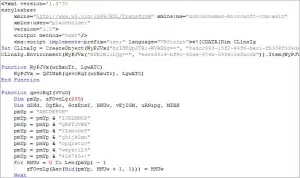

حمله GrimResource با استفاده از یک فایل MSC مخرب آغاز میشود که سعی در بهرهبرداری از یک ضعف قدیمی XSS در کتابخانه ‘apds.dll’ دارد، که به اجرای کد جاوااسکریپت دلخواه از طریق یک URL ویژه اجازه میدهد.

ضعف امنیتی در ماه اکتبر ۲۰۱۸ به Adobe و مایکروسافت گزارش شد و هر دو شرکت بررسی انجام دادند، اما مایکروسافت تصمیم گرفت که این مورد شرایط لازم برای patch فوری را ندارد.

تا مارس ۲۰۱۹، نقص XSS هنوز برطرف نشده بود و وضیت آن هنوز مشخص نبود. کارشناسان امنیت با مایکروسافت تماس گرفتند که آیا آن ها این مشکل امنیتی را رفع کرده اند یا خیر، در حالیکه پاسخی دریافت نکردند.

فایل MSC مخربی که توسط مهاجمان توزیع شده، حاوی ارجاعی به منبع آسیبپذیر APDS در بخش StringTable است، بنابراین هنگامی که قربانی آن را باز میکند، کنسول مدیریت مایکروسافت آن را پردازش کرده و اجرای جاوااسکریپت در زمینه ‘mmc.exe’ را فعال میکند.

به گفته Elastic ضعف XSS میتواند با تکنیک ‘DotNetToJScript’ ترکیب شود تا کد NET. دلخواه را از طریق موتور جاوااسکریپت اجرا کند و تمام ابزارهای امنیتی را دور بزند.

نمونهای که بررسی شده است، از ابزار obfuscation ( مبهم سازی ) ‘transformNode’ برای جلوگیری از هشدارهای ActiveX استفاده میکند، در حالی که کد جاوااسکریپت یک VBScript را بازسازی میکند که از DotNetToJScript استفاده میکند تا یک مؤلفه NET. به نام ‘PASTALOADER’ را بارگیری کند.

PASTALOADER از متغیرهای محیطی تنظیم شده توسط VBScript یک پیلود Cobalt Strike را بازیابی میکند، و یک نمونه جدید از ‘dllhost.exe’ ایجاد میکند و آن را با استفاده از تکنیک ‘DirtyCLR’ به همراه آزادسازی تابع و فراخوانیهای سیستم تزریق میکند.

Samir Bousseaden محقق Elastic نمونه ای از حمله GrimResource را در X به اشتراک گذاشت.

جلوگیری از حمله GrimResource

به طور کلی، به مدیران سیستم توصیه می شود موارد زیر را رعایت کنند :

- عملیات فایل شامل dll که توسط mmc.exe فراخوانی شده است.

- اجراهای مشکوک از طریق MCC، به خصوص فرآیندهایی که توسط exe با آرگومانهای فایل msc. ایجاد شدهاند

- تخصیص حافظه با اجازه خواندن، نوشتن و اجرا (RWX) توسط exe که از طریق موتورهای اسکریپت یا اجزا NET. ایجاد شدهاند.

- ایجاد نمونههای نرمافزاری NET COM. غیرمعمول در مفسرهای اسکریپت غیراستاندارد مانند JScript یا VBScript

- فایلهای HTML موقتی که به عنوان نتیجهای از هدایت XSS از APDS در پوشه INetCache ایجاد میشوند

Elastic Security همچنین یک لیست کامل از IoC های GrimResource را در GitHub منتشر کرده و قوانین YARA را در گزارش ارائه داده است تا به تیم های امنیتی کمک کند تا فایلهای MSC مشکوک را شناسایی کنند.