یکی از شرکای ESET مورد نفوذ قرار گرفته تا data wipers را به سازمانهای اسرائیلی ارسال کند.

هکرها به شریک انحصاری ESET در اسرائیل نفوذ کردند تا ایمیلهای فیشینگ به کسبوکارهای اسرائیلی ارسال کنند. این ایمیلها بدافزارهای حذفکننده اطلاعات را که به شکل نرمافزار آنتیویروس ارائه شده بودند، برای حملات مخرب توزیع میکردند.

یک data wiper نوعی بدافزار است که عمداً تمام فایلهای موجود روی کامپیوتر را حذف میکند و معمولاً جدول پارتیشن را حذف یا خراب میکند تا بازیابی اطلاعات دشوارتر شود.

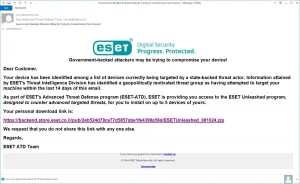

در یک کمپین فیشینگ که از ۸ اکتبر شروع شد، ایمیلهایی که با لوگوی ESET طراحی شده بودند، از دامنهی معتبر eset.co.il ارسال شدند. این موضوع نشان میدهد که سرور ایمیل بخش اسرائیل ESET در جریان این حمله نفوذ شده است.

اگرچه دامنه eset.co.il با محتوای ESET و لوگوهای آن طراحی شده است، ESET ب اعلام کرده که این دامنه توسط شرکت Comsecure، توزیعکننده آنها در اسرائیل، اداره میشود.

این ایمیلها بهطور جعلی ادعا میکنند که از طرف تیم “دفاع پیشرفته در برابر تهدیدات” ESET ارسال شدهاند و به مشتریان هشدار میدهند که مهاجمان دولتی در تلاشاند تا دستگاه آنها را هدف قرار دهند. برای کمک به محافظت از دستگاه، ESET یک ابزار آنتیویروس پیشرفته به نام “ESET Unleashed” را برای مقابله با این تهدید ارائه میکند.

دستگاه شما در لیستی از دستگاههایی شناسایی شده که در حال حاضر توسط یک مهاجم دولتی هدف قرار گرفتهاند. اطلاعات بهدستآمده توسط تیم اطلاعات تهدیدات ESET نشان میدهد که یک گروه تهدید با انگیزههای ژئوپلیتیکی در ۱۴ روز گذشته تلاش کردهاند دستگاه شما را هدف قرار دهند.

بهعنوان بخشی از برنامه دفاع پیشرفته در برابر تهدیدات ESET (ESET-ATD)، ESET به شما دسترسی به برنامه ESET Unleashed را ارائه میدهد که برای مقابله با تهدیدات پیشرفته و هدفدار طراحی شده است و میتوانید آن را روی حداکثر ۵ دستگاه خود نصب کنید.

بررسی هدرهای ایمیل فیشینگ توسط BleepingComputer تأیید کرده است که این ایمیل از سرورهای ایمیل معتبر دامنه eset.co.il ارسال شده و از آزمونهای احراز هویت SPF، DKIM، و DMARC عبور کرده است.

برای افزایش مشروعیت حمله، لینک دانلود بر روی دامنه eset.co.il در آدرسهایی مانند https://backend.store.eset.co[.]il/pub/2eb524d79ce77d5857abe1fe4399a58d/ESETUnleashed_081024.zip میزبانی شده بود که اکنون غیرفعال شدهاند.

این آرشیو ZIP [VirusTotal] شامل چهار فایل DLL است که بهطور دیجیتالی با گواهی امضای کد معتبر ESET امضا شدهاند و همچنین یک فایل Setup.exe وجود دارد که امضا نشده است.

چهار فایل DLL فایلهای معتبری هستند که بهعنوان بخشی از نرمافزار آنتیویروس ESET توزیع شدهاند. اما فایل Setup.exe [VirusTotal] همان بدافزار حذفکننده دادهها است.

کارشناس امنیت سایبری، کوین بومونت، هنگامی که این بدافزار بر روی یک کامپیوتر فیزیکی اجرا شد، موفقیت بیشتری داشت و بیان کرد که این بدافزار به یک سایت خبری معتبر اسرائیلی به آدرس www.oref.org.il متصل میشود.

Setup.exe بدافزار است. این برنامه از مجموعهای از تکنیکهای واضح استفاده میکند تا سعی کند از شناسایی فرار کند”، کوین بومونت توضیح میدهد.

من تنها توانستم این بدافزار را بهطور مناسب بر روی یک کامپیوتر فیزیکی اجرا کنم. این برنامه به اشیای مختلفی که بهوضوح بدافزار هستند، اشاره میکند، برای مثال از یک Mutex متعلق به گروه باجافزار Yanluowang استفاده میکند.

در حال حاضر، مشخص نیست که چند شرکت در این کمپین فیشینگ هدف قرار گرفتهاند یا اینکه چگونه Comsecure، توزیعکننده ESET در اسرائیل، مورد نفوذ قرار گرفته است.

اگرچه این حمله به هیچ مهاجم خاص یا عملگرای هکری نسبت داده نشده است، اما بدافزارهای حذفکننده دادهها مدتهاست که ابزار محبوبی در حملات علیه اسرائیل بودهاند.

در سال ۲۰۱۷، یک بدافزار حذفکننده دادهها به نام IsraBye که ضد اسرائیل و حامی فلسطین بود، در حملات علیه سازمانهای اسرائیلی شناسایی شد.

در سال ۲۰۲۳، اسرائیل موجی از حملات حذفکننده دادهها به نام BiBi را تجربه کرد که سازمانهایی از جمله در بخشهای آموزش و فناوری را هدف قرار داد.

بسیاری از این حملات به بازیگران تهدید ایرانی مرتبط بودند، که هدف آنها نه تولید درآمد، بلکه ایجاد هرج و مرج و اختلال در اقتصاد اسرائیل بود.