هکرهای Salt Typhoon با استفاده از بدافزار GhostSpider به شبکههای مخابراتی نفوذ کرده و Backdoor قرار دادند.

گروه هکری تحت حمایت دولت چین به نام Salt Typhoon مشاهده شده است که از یک backdoor جدید به نام GhostSpider در حملات خود علیه ارائهدهندگان خدمات مخابراتی استفاده میکند.

این backdoor توسط شرکت Trend Micro کشف شد که حملات گروه Salt Typhoon را علیه زیرساختهای حیاتی و سازمانهای دولتی در سراسر جهان زیر نظر داشته است.

علاوه بر GhostSpider، شرکت Trend Micro کشف کرد که این گروه تهدید از یک backdoor لینوکس با نام ‘Masol RAT’ که پیشتر مستند شده بود، یک روتکیت به نام ‘Demodex’ و یک در پشتی ماژولار مشترک بین گروههای APT چینی با نام ‘SnappyBee’ نیز استفاده میکند.

کمپینهای جهانی Salt Typhoon

Salt Typhoon (که با نامهای ‘Earth Estries’، ‘GhostEmperor’ یا ‘UNC2286’ نیز شناخته میشود) یک گروه هکری پیشرفته است که حداقل از سال ۲۰۱۹ فعالیت خود را آغاز کرده و معمولاً بر نفوذ به نهادهای دولتی و شرکتهای مخابراتی تمرکز دارد.

اخیراً مقامات ایالات متحده تأیید کردهاند که گروه Salt Typhoon مسئول چندین نفوذ موفق به ارائهدهندگان خدمات مخابراتی در ایالات متحده، از جمله Verizon، AT&T، Lumen Technologies و T-Mobile بوده است.

بعداً تأیید شد که گروه Salt Typhoon همچنین موفق شده است به ارتباطات خصوصی برخی از مقامات دولت ایالات متحده دسترسی پیدا کند و اطلاعات مربوط به درخواستهای شنود قانونی که توسط دادگاه تأیید شده بود را سرقت کند.

امروز صبح، واشنگتن پست گزارش داد که مقامات ایالات متحده ۱۵۰ قربانی، عمدتاً در منطقه واشنگتن دیسی، را از این موضوع مطلع کردند که گروه Salt Typhoon به حریم خصوصی ارتباطات آنها نفوذ کرده است.

به گفته Trend Micro، گروه Salt Typhoon به بخشهای مخابرات، نهادهای دولتی، فناوری، مشاوره، صنایع شیمیایی و حملونقل در ایالات متحده، منطقه آسیا-اقیانوسیه، خاورمیانه، آفریقای جنوبی و سایر مناطق حمله کرده است.

محققان امنیتی تأکید کردهاند که دستکم بیست مورد از نفوذ موفق گروه Salt Typhoon به سازمانهای حیاتی ثبت شده است، که در برخی موارد شامل تأمینکنندگان آنها نیز میشود.

دو کمپین که در گزارش به آن اشاره شده عبارتند از ‘Alpha’، که هدف آن دولت تایوان و تولیدکنندگان مواد شیمیایی بود و از Demodex و SnappyBee استفاده میکرد، و ‘Beta’، یک عملیات جاسوسی بلندمدت علیه شبکههای مخابراتی و دولتی آسیای جنوب شرقی که از GhostSpider و Demodex بهره میبرد.

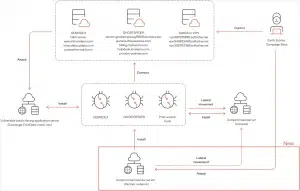

دسترسی اولیه از طریق بهرهبرداری از نقاط ضعفی که در رابطهای عمومی در معرض دید قرار دارند، با استفاده از اکسپلویتهایی برای ضعفهای زیر بهدست میآید:

- CVE-2023-46805, CVE-2024-21887 (Ivanti Connect Secure VPN)

- CVE-2023-48788 (Fortinet FortiClient EMS)

- CVE-2022-3236 (Sophos Firewall)

- CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (Microsoft Exchange – ProxyLogon)

گروه Salt Typhoon از ابزارهای LOLbin برای جمعآوری اطلاعات و حرکت افقی در شبکه در مرحله پس از نفوذ استفاده میکند.

جزئیات GhostSpider

GhostSpider یک در پشتی ماژولار است که برای عملیات جاسوسی بلندمدت طراحی شده و به سطح بالایی از پنهانکاری نیاز دارد، که از طریق رمزنگاری به دست میآید و تنها در حافظه اقامت دارد.

این Backdoor با استفاده از هک کردن DLL بر روی سیستم هدف بارگذاری شده و بهعنوان یک سرویس از طریق ابزار قانونی ‘regsvr32.exe’ ثبت میشود، در حالی که یک ماژول ثانویه به نام بارگذاریکننده بیکن (beacon loader) بارگذاریهای رمزنگاری شده را مستقیماً در حافظه بارگذاری میکند.

GhostSpider دستورات دریافتی از سرور فرمان و کنترل (C2) را اجرا میکند که در هدرهای HTTP یا کوکیها پنهان شدهاند تا با ترافیک قانونی مخلوط شوند.

این در پشتی از دستورات زیر پشتیبانی میکند:

Upload: یک ماژول مخرب را به حافظه بارگذاری میکند تا وظایف خاصی که توسط حملهکننده کنترل میشود، اجرا شود.

Create: ماژول بارگذاری شده را با راهاندازی منابع مورد نیاز برای عملکرد آن فعال میکند.

Normal: عملکرد اصلی ماژول بارگذاری شده را اجرا میکند، مانند استخراج دادهها یا دستکاری سیستم.

Close: ماژول فعال را از حافظه حذف میکند تا آثار آن را به حداقل برساند و منابع سیستم را آزاد کند.

Update: رفتار بدافزار را تنظیم میکند، مانند فواصل ارتباطی، تا پنهانی و مؤثر باقی بماند.

Heartbeat: ارتباط دورهای با سرور فرمان و کنترل (C&C) را حفظ میکند تا اطمینان حاصل شود که سیستم همچنان قابل دسترسی است.

ساختار این دستورات به در پشتی قابلیت انعطاف میدهد و به گروه Salt Typhoon این امکان را میدهد که حملات خود را بر اساس نیاز و با توجه به شبکه و دفاعهای قربانی تنظیم کند.

ابزارهای دیگری که توسط Salt Typhoon استفاده میشود

علاوه بر GhostSpider، گروه Salt Typhoon از مجموعهای از ابزارهای اختصاصی و ابزارهایی که میان دیگر بازیگران تهدید چینی مشترک است، استفاده میکند که به آنها این امکان را میدهد تا عملیات جاسوسی پیچیده و چندمرحلهای انجام دهند که از دستگاههای لبه شبکه تا محیطهای ابری گسترش مییابد.

SNAPPYBEE: بکدور ماژولار (که به آن Deed RAT نیز گفته میشود) که برای دسترسی بلندمدت و جاسوسی استفاده میشود. این ابزار از قابلیتهایی مانند استخراج دادهها، نظارت بر سیستم و اجرای دستورات حملهکننده پشتیبانی میکند.

MASOL RAT: بکدور چندسکویی که ابتدا برای هدف قرار دادن دولتهای آسیای جنوب شرقی شناسایی شد. این ابزار بر روی سرورهای لینوکس متمرکز است و دسترسی از راه دور و اجرای دستورات را ممکن میسازد.

DEMODEX: روتکیت که برای حفظ پایداری در سیستمهای نفوذشده استفاده میشود. این ابزار از تکنیکهای ضد تجزیه و تحلیل بهره میبرد و اطمینان حاصل میکند که حملهکننده برای مدت طولانی پنهان بماند.

SparrowDoor: بکدور که قابلیتهای دسترسی از راه دور را فراهم میکند و برای حرکت افقی و برقراری ارتباط فرمان و کنترل (C&C) استفاده میشود.

CrowDoor: بکدور که برای جاسوسی استفاده میشود، بهویژه با هدف قرار دادن نهادهای دولتی و مخابراتی، و بر روی پنهانکاری و استخراج دادهها تمرکز دارد.

ShadowPad: بدافزاری که بین گروههای APT چینی به اشتراک گذاشته میشود و برای جاسوسی و کنترل سیستم استفاده میشود. این بدافزار بهعنوان یک پلتفرم ماژولار عمل میکند که برای استقرار پلاگینهای مخرب مختلف بهکار میرود.

NeoReGeorg: ابزاری برای تونلسازی که برای ایجاد کانالهای ارتباطی پنهان استفاده میشود و به حملهکنندگان این امکان را میدهد که از دفاعهای شبکه عبور کرده و بر سیستمهای نفوذشده کنترل پیدا کنند.

frpc: ابزاری متنباز برای پروکسی معکوس که برای ایجاد اتصالات امن به سرورهای فرمان و کنترل (C&C) استفاده میشود و امکان استخراج دادهها و اجرای دستورات از راه دور را فراهم میکند.

Cobalt Strike: ابزاری تجاری برای تست نفوذ که توسط حملهکنندگان بهمنظور ایجاد Beacon ها برای حرکت افقی، افزایش امتیازات و کنترل از راه دور مورد استفاده قرار میگیرد.

در مجموع، زرادخانه گروه Salt Typhoon وسیع است و شامل ابزارهای پرکاربردی میشود که میتوانند نسبتدهی به حملات را پیچیده کنند، بهویژه زمانی که محققان دسترسی محدودی به دادهها داشته باشند.

شرکت Trend Micro در پایان با توصیف گروه Salt Typhoon بهعنوان یکی از تهاجمیترین گروههای APT چینی، از سازمانها میخواهد که هوشیار باقی بمانند و از دفاعهای سایبری چندلایه استفاده کنند.