مرکز خدمات سازمانی -Service Desk-، نقطه ورود تازه مهاجمان سایبری

مرکز خدمات محیط پیرامونی جدید است

مهاجمان قفلها را باز نمیکنند — آنها افراد را انتخاب میکنند. سریعترین راه نفوذ به بسیاری از سازمانها همچنان Service Desk است.

گروههای تهدید مثل Scattered Spider مهندسی اجتماعی را به یک علم تبدیل کردهاند و نمایندگان Help Desk هدف اصلی آنها هستند.

یک تماس تلفنی قانعکننده میتواند یک ریست پسورد عادی را به دسترسی کامل دامنه تبدیل کند.

رخدادهای MGM Resorts و Clorox نشان دادند که یک تماس مهندسی اجتماعی موفق چطور میتواند خسارتهای ویرانگر به همراه داشته باشد — تأثیر مالی ۹ رقمی و هفتهها اختلال.

این یک اتفاق تصادفی نبود؛ این همان playbook است.

آموزش کمک میکند، اما کنترلها تعیینکننده هستند

بله، آموزش نمایندگان اهمیت دارد. نه، به تنهایی شما را نجات نخواهد داد. مهندسان اجتماعی متخصص در سوءاستفاده از انسانهای مفید تحت فشار زمانی هستند.

اسکریپتها، «Common Sense» و سوالات چالشبرانگیز موقتی زمانی از کار میافتند که مهاجم آرام، آماده و متقاعدکننده باشد.

اگر آخرین خط دفاعی شما یک نماینده خسته باشد که مجبور است تصمیم پرخطر امنیتی بگیرد، شما از قبل بازندهاید.

نتیجه: تأیید هویت کاربر باید یک workflow متعلق به امنیت باشد، نه یک مکالمه متعلق به نماینده.

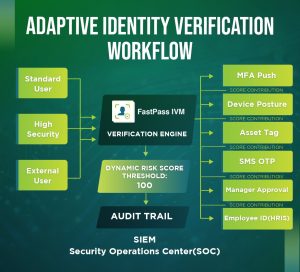

رویکرد Workflow برای تأیید هویت کاربران در Help Desk

تأیید هویت را از ذهن نماینده خارج کنید و وارد یک workflow رسمی امنیت IT کنید که یکپارچه، لاگگذاریشده و اجباری باشد:

- کنترلهای اجباری: نمایندگان هرگز با Credentialها سروکار ندارند یا آنها را نمیبینند. این وظیفه Workflow است.

- تأیید هویت مبتنی بر نقش: عمق بررسیها را متناسب با ریسک نقش (مدیران، ادمینها، مالی، پیمانکاران و غیره) تنظیم کنید. نقشهای پرریسک نیازمند اثباتهای قویتر هستند.

- انعطافپذیری امتیازمحور: زندگی واقعی رخ میدهد — گوشیها خراب میشوند، سفرها MFA را مختل میکنند. از چندین نوع اثبات با سیستم امتیازدهی استفاده کنید که به یک آستانه Pass/Fail ختم میشود.

- یکپارچگی با ITSM: نماینده در همان ابزار معمول خود (مثل ServiceNow) باقی میماند. تیکتها بهصورت خودکار جریان تأیید را راهاندازی میکنند و نتیجه + تلمتری به تیکت بازگردانده میشود.

- کاهش استرس و خطای نماینده: یک Workflow رسمی بار تصمیمگیریهای پرخطر امنیتی را از دوش نمایندگان برمیدارد. این کار باعث پردازش سریعتر، یکپارچهتر و با استرس کمتر تیکتها میشود. این فقط امنیت بهتر نیست؛ بلکه خدمترسانی بهتر هم هست.

الگوی «خوب» چه شکلی است (پروفایلهای همسو با NIST)

بیشتر مشتریان ما با سه پروفایل تأیید هویت شروع میکنند که بر اساس ریسک کاربر و عوامل در دسترس طراحی شده است. نمونه میتواند اینطور باشد:

Profile 1 (کاربر استاندارد – Low Assurance): برای درخواستهای عادی مثل ریست پسورد یک کارمند معمولی.

- روش: Push notification به اپ احراز هویت شرکتی ثبتشده (Okta Verify، MS Authenticator). سریع، آشنا و مبتنی بر زیرساخت موجود.

Profile 2 (کاربر با دسترسی ویژه / اقدام حساس – High Assurance): برای ادمینهای دامنه، مدیران مالی یا هر کسی که درخواست تغییر حساس دارد.

- روش: نیازمند دو عامل متمایز. برای مثال: Push notification موفق در اپ احراز هویت

و

یک کد یکبار مصرف ارسالشده به ایمیل شرکتی ثبتشده.

یا پاسخ به یک سوال مبتنی بر ویژگی غیرعمومی از سیستم HRIS (مثل: «شماره کارمندی شما چیست؟»).

Profile 3 (شرایط اضطراری / شکست MFA – Flexible Assurance): زمانی که کاربر دستگاه MFA اصلی خود را از دست داده باشد.

- روش: کاربر باید ۱۰۰ امتیاز از منوی گزینهها کسب کند تا قفل نشود:

- کد یکبار مصرف به ایمیل شخصی ثبتشده: (۵۰ امتیاز)

- کد یکبار مصرف به شماره تلفن شخصی ثبتشده: (۵۰ امتیاز)

- تأیید شماره سریال دستگاه از MDM: (۶۰ امتیاز)

- پاسخ به سوال مبتنی بر ویژگی غیرعمومی از HRIS (مثلاً شماره کارمندی): (۵۰ امتیاز)

نکته: اگر MFA بهطور عمومی در دسترس نیست، دادههای تأییدشده سازمانی (ویژگیهای HRIS/IDP، وضعیت دستگاه، سیگنالهای جغرافیایی/رفتاری) را به سوالات شخصی و قابل حدس ترجیح دهید. یک لیست کوتاه و بررسیشده نگه دارید و هر سوالی که لو میرود یا در رخنهها ظاهر میشود را حذف کنید.

حملات را زود تشخیص دهید، همهچیز را مستند کنید

وقتی تأیید هویت در داخل workflow انجام شود، نتایج امنیتی را بهطور «رایگان» به دست میآورید. اینها برخی از مزایای اضافی هستند که مشتریان ما تجربه کردهاند:

- هشدار اولیه: افزایش ناگهانی در شکستهای تأیید برای یک کاربر یا نقش مشابه، مثل دود قبل از آتش است — بهطور خودکار به SecOps هشدار میدهد. هشدار خودکار علیه حسابهای مشکوک یا کاربری که در زمان کوتاه چند بار تماس میگیرد.

- ردیابی (Audit trail): هر تلاش، فاکتور، امتیاز و نتیجه روی تیکت ثبت میشود.

- انطباق (Compliance): گزارشدهی خودکار نشان میدهد که کنترلهای ثابت در کل Desk اعمال شدهاند.

برنامه استقرار بدون شکستن Desk

هر سازمان اصول پروژه مخصوص به خود را دارد اما این ویژگیهای مشترک هستند:

- فهرست عوامل + شکافها: کدام کاربران MFA دارند؟ کدام ندارند؟ چه دادههای امنی برای بررسیهای دانش (Knowledge checks) مناسب است؟

- تعریف ۳ پروفایل: نگاشت به نقشهای کم/متوسط/پرخطر؛ تعیین آستانه قبولی در ۱۰۰.

- یکپارچهسازی با ITSM: جریان را از روی تیکت (مثل ServiceNow) با ID کاربر + دستهبندی آغاز کنید؛ نتایج و تلمتری را بازگردانید.

- آموزش برای فرایند، نه متقاعدسازی: نمایندگان یک چیز یاد میگیرند — دنبال کردن Workflow.

- اندازهگیری و تنظیم: نرخ شکست، زمان تا حل، Escalationها و ردهای اشتباه را ردیابی کنید. امتیازدهی و سوالات را هر فصل تنظیم کنید.

نکتهای درباره ابزارهای ما

FastPass Identity Verification Manager (IVM) این مدل را پیادهسازی میکند: تأیید اجباری، مبتنی بر نقش و امتیازمحور که بهشدت با ITSM یکپارچه است.

این ابزار بررسیها را متمرکز میکند، سیاستها را enforce میکند و نتایج + زمینه را برای هشدار، ممیزی و انطباق به تیکت بازمیگرداند.

اگر با تاکتیکهای Scattered Spider روبهرو هستید، این همان ریل ایمنی است که آنها را در اولین گام متوقف میکند.

FastPassCorp به چندین سازمان بزرگ در پیادهسازی یک Workflow امن برای کاربران کمک کرده و تجربه برتری در این حوزه به دست آورده که در راهنماها و ویدیوهای موجود مستند شده است.

نتیجهگیری

شما مهندسی اجتماعی را با پوسترهای زیباتر و اسکریپتهای طولانیتر شکست نمیدهید.

شما آن را با حذف قضاوت شخصی، افزایش اثبات و ابزارسازی Workflow که مهاجم قصد سوءاستفاده از آن را دارد شکست میدهید.

اگر این کار را انجام دهید، Service Desk از یک هدف نرم به یک کنترل واقعی تبدیل میشود.

نگران Scattered Spider هستید؟

اگر میخواهید بدانید چگونه میتوانید Service Desk و نمایندگان خود را در برابر Scattered Spider یا دیگر حملات مهندسی اجتماعی محافظت کنید،

به ویدیوها و راهنماهای ما برای پیادهسازی یک Workflow امن برای تأیید کاربران نگاه کنید یا برای بررسی وضعیت خودتان با ما تماس بگیرید.