چگونه ClayRat با شبیهسازی WhatsApp و TikTok دسترسی و اطلاعات قربانیان را سرقت میکند

نرمافزار جاسوسی اندرویدی جدیدی بهنام ClayRat با جا زدن خود بهعنوان اپها و سرویسهای محبوبی مانند WhatsApp، Google Photos، TikTok و YouTube، قربانیان بالقوه را فریب میدهد.

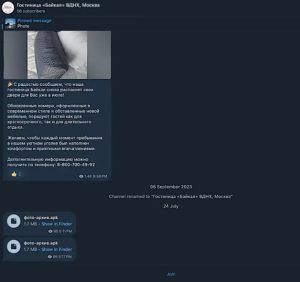

این بدافزار کاربران روسیه را از طریق کانالهای Telegram و وبسایتهای مخربِ ظاهراً مشروع هدف قرار میدهد. این نرمافزار قادر است پیامکها، گزارش تماسها، اعلانها را سرقت کند، تصویر بگیرد و حتی تماسهای تلفنی برقرار کند.

محققان بدافزار در شرکت امنیت موبایل Zimperium اعلام کردهاند که در سه ماه گذشته بیش از ۶۰۰ نمونه و ۵۰ Dropper متمایز را مستندسازی کردهاند که نشاندهنده تلاش فعال عامل تهدید برای گسترش عملیات است.

کمپین ClayRat

کمپین ClayRat، که بهنام سرور فرماندهی و کنترل (C2) بدافزار نامگذاری شده است، از درگاههای فیشینگ با طراحی دقیق و دامنههای ثبتشدهای استفاده میکند که صفحات سرویسهای مشروع را بهطور نزدیکی تقلید میکنند.

این سایتها میزبان یا بازهدایتکننده بازدیدکنندگان به کانالهای Telegram هستند که در آنها فایلهای بستهٔ اندروید (APKs) در اختیار قربانیان بیاطلاع قرار میگیرد.

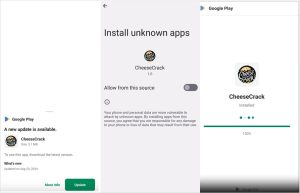

برای افزودن حس مشروعیت به این سایتها، عاملان تهدید دیدگاههای جعلی و شمار دانلودهای غیرواقعی افزودهاند و از یک رابط کاربری جعلی شبیه Play Store استفاده کردهاند که دستورالعملهای گامبهگام دربارهٔ نحوهٔ sideload کردن APKها و عبور از هشدارهای امنیتی Android را ارائه میدهد.

طبق اعلام Zimperium، برخی نمونههای بدافزار ClayRat بهعنوان «dropper» عمل میکنند؛ اپی که کاربر میبیند صفحهٔ جعلی بهروزرسانی Play Store است و یک payload رمزنگاریشده در بخش assets برنامه پنهان شده است.

این بدافزار با استفاده از روش نصب «session-based» در دستگاه لانهگزینی میکند تا محدودیتهای Android 13+ را دور زده و شک و تردید کاربر را کاهش دهد.

«این روش نصب مبتنی بر جلسه ریسک ادراکشده را کاهش میدهد و احتمال اینکه بازدید از یک صفحهٔ وب منجر به نصب جاسوسافزار شود را افزایش میدهد.».

پس از فعال شدن روی دستگاه، بدافزار میتواند با استفاده از میزبان جدید بهعنوان سکوی پرتاب، با ارسال پیامک (SMS) به فهرست مخاطبان قربانی، خود را به دیگر قربانیان منتقل کند.

جاسوسافزار ClayRat نقش برنامهٔ پیشفرض مدیریت پیامک را در دستگاههای آلوده بر عهده میگیرد؛ این امر به آن اجازه میدهد تمام پیامکهای دریافتی و ذخیرهشده را بخواند، آنها را پیش از سایر برنامهها رهگیری کند و پایگاهدادهٔ پیامکها را تغییر دهد.

جاسوسافزار ارتباطی با سرور فرمان و کنترل (C2) برقرار میکند که در نسخههای جدیدتر با AES-GCM رمزنگاری شده است، و سپس یکی از ۱۲ فرمان پشتیبانیشده را دریافت مینماید:

- get_apps_list — ارسال فهرست اپلیکیشنهای نصبشده به C2

- get_calls — ارسال گزارشهای تماس (call logs)

- get_camera — گرفتن عکس با دوربین جلویی و ارسال آن به سرور

- get_sms_list — استخراج پیامکها (SMS)

- messsms — ارسال پیامکهای انبوه به تمام مخاطبین

- send_sms / make_call — ارسال پیامک یا برقراری تماس از دستگاه

- notifications / get_push_notifications — رهگیری اعلانها و استخراج دادههای push

- get_device_info — جمعآوری اطلاعات دستگاه

- get_proxy_data — دریافت یک URL پروکسی WebSocket، الحاق شناسهٔ دستگاه (device ID) و مقداردهی یک شیء اتصال (تبدیل HTTP/HTTPS به WebSocket و زمانبندی وظایف)

- retransmishion — ارسال مجدد یک پیامک به شمارهای که از C2 دریافت شده است

وقتی مجوزهای لازم اعطا گردند، جاسوسافزار بهصورت خودکار مخاطبین را برداشت (harvest) میکند و بهصورت برنامهای پیامکهای ازپیشساخته را برای هر مخاطب ارسال مینماید تا انتشار انبوه انجام شود.

بهعنوان عضوی از App Defense Alliance، شرکت Zimperium شاخصهای سازش (IoCs) کامل را با Google بهاشتراک گذاشته و Play Protect اکنون انواع شناختهشده و جدید جاسوسافزار ClayRat را مسدود میکند.

با این حال، محققان تأکید میکنند که این کمپین حجیم است و بیش از ۶۰۰ نمونه در طول سه ماه در سوابق ثبت شده است.