-

ویدئوهای اختصاصی لیان

ویژه برنامه سایبرتاک (بانوان موفق در حوزه IT)

اهداف بزرگ همیشه با تلاش زیاد محقق میشوند! بانوانی که در حوزه IT فعالیت میکنند، همواره با چالشها و مشکلات بیشتری نسبت به همکاران مرد خود مواجه هستند. این چالشها شاید به دلیل فرهنگ موجود در جامعه (در سراسر جهان)، سیاستهای کلان و بسیاری موارد دیگر باشند. اما نکته مهم این است که با وجود همین چالشها، IT WOMEN ها…

بیشتر بخوانید » -

امنیت اطلاعات

ITIL چیست؟ ( Information Technology Infrastructure Library)

ITIL یک رویکرد پذیرفتهشده و بسیار گسترده در مدیریت خدمات IT است بیشتر سازمانها معمولاً قابلیتها، فرآیندها، افراد و تکنولوژیهای خود را بهعنوان مهمترین دارایی که دارند، در نظر میگیرند. یک سازمان با کمک این داراییها میتواند با قرارگیری در مسیر صحیح، مأموریت خود را به اتمام رسانده و درنهایت به اهداف خود دست یابد. هماهنگی مناسب و کارآمد بین…

بیشتر بخوانید » -

تست نفوذ و امنیت

آموزش نصب و راهاندازی انواع اسکنر آسیبپذیری

با گسترش استفاده از شبکههای کامپیوتری و همچنین نرمافزارهای تحتوب، لزوم ممیزی و استفاده از اسکنر آسیبپذیری این شبکهها بهمنظور اطمینان از کشف به موقع آسیبپذیریهای احتمالی، بیش از پیش ضروری بهنظر میرسد. داشتن برنامهای منظم برای اسکن شبکه، سرورهای وب و برنامهها، نقاط ضعفی را نمایان خواهد کرد که مهاجمان ممکن است از آنها استفاده کنند. بهمنظور کشف آسیبپذیریها،…

بیشتر بخوانید » -

امنیت اطلاعات

مهمترین نکات امنیت سایبری [آپدیت ۲۰۲۱]

امنیت سایبری یکی از مهمترین مسائل، در حوزه زیرساختهای سازمانها و شرکتهای بزرگ و کوچک است. موفقیت یک شرکت در میزان توانایی آن به محافظت از دادههای مشتری و اطلاعات اختصاصی در مقابل افراد سودجو بستگی دارد. صرفنظر از میزان دامنه، اندازه شرکت یا نوع فعالیت، هر شرکتی برای بقا باید ضمن ارزیابی محیطی که در آن قرار دارد، از…

بیشتر بخوانید » -

برنامه نویسی python

چرا زبان پایتون، بهترین گزینه برای هک و تستنفوذ است؟

پایتون یک زبان برنامهنویسی عمومی (General Purpose) است و به یک حوزه خاص محدود نمیشود. بهبیاندیگر از این زبان میتوان در بخشهای مختلف تکنولوژی استفاده کرد. برخی از زبانهای برنامهنویسی روی حوزه خاصی متمرکز هستند و در بخشهای دیگر کاربرد زیادی ندارند، اما پایتون اینگونه نیست. امروزه پایتون درزمینه تجزیهوتحلیل بیگ دیتا ها، مدیریت سیستمها، توسعه برنامههای کاربردی تحت وب…

بیشتر بخوانید » -

امنیت اطلاعات

حمله به اطلاعات شما ازطریق هک، کرک و بدافزار

هر ماه، ما نگاهی میاندازیم به آنچه در خط مقدم نبرد علیه انواع حملات سایبری رخ میدهد و نگاهی خواهیم داشت به انواع جدید بدافزارها، فیشینگ و کلاهبرداریهای دیگر، سوءاستفاده از آسیبپذیری و سایر تهدیدات امنیت شبکهها، سیستمها و دادههای شما. در زمانهای نهچندان دور، تنها زمانی که دربارهی مفهوم باجگیری شنیده بودیم، زمانی بود که یک پروندهی آدمربایی با…

بیشتر بخوانید » -

ویدیو ها

سرور مجازی چیست؟ [VPS به زبان ساده]

VPS که در فارسی به عنوان سرور مجازی هم شناخته میشود، سروری است که مانند یک سرور اختصاصی عمل میکند با این تفاوت که ماهیت فیزیکی ندارد و مجازی است. VPS مخفف Virtual Private Server است. برای درک بهتر مفهوم VPS، بیایید معنی تک تک این کلمات را با هم بررسی کنیم: Virtual: در لغت به معنای مجازی بودن است…

بیشتر بخوانید » -

امنیت اطلاعات

بدافزار چیست؟ چگونه با آن مقابله کنیم؟

بدافزار(Malware) یا نرمافزار مخرب، به هر برنامه یا فایلی گفته میشود که برای کاربری که از رایانه استفاده میکند، مضر است. بدافزارهای مختلف میتوانند شامل ویروسهای رایانهای، کرمها، تروجانها و جاسوسافزارها باشند. این برنامههای مخرب ممکن است عملکردهای متفاوتی از قبیل سرقت، رمزگذاری یا حذف دادههای حساس، تغییر یا ربودن عملکردهای محاسباتی اصلی و نظارت بر فعالیتهای رایانهای کاربران را انجام…

بیشتر بخوانید » -

تست نفوذ شبکههای اجتماعی

کرک اینستاگرام با ۵ ابزار کاربردی

اینستاگرام یکی از اپلیکیشنهای بسیار محبوب است که بهطور گسترده در جهان از آن استفاده میشود. کرک اینستاگرام معمولا از طریق حملات بروت فورس، مهندسی اجتماعی یا فیشینگ اتفاق میافتد. در این مقاله از بلاگ لیان، قصد داریم با معرفی چند ابزار پسورد کرکر به شما نشان دهیم که چگونه میتوانید یک اکانت اینستاگرام را کرک کنید. پسورد کرکرهای اینستاگرام…

بیشتر بخوانید » -

امنیت شبکه

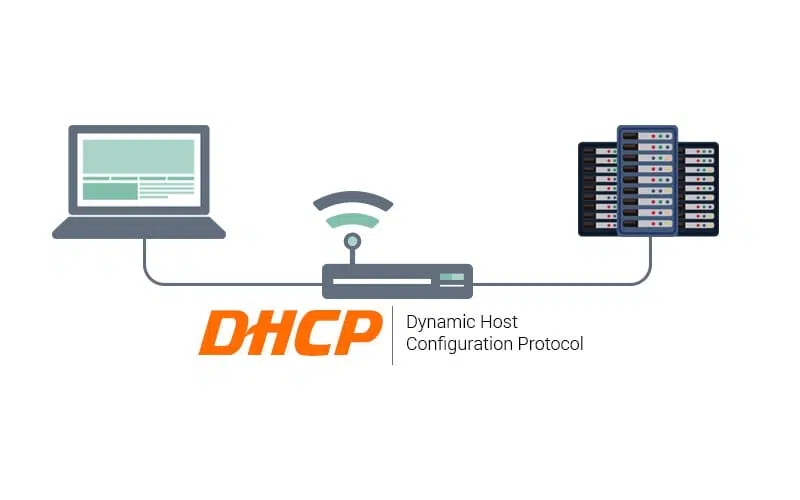

پروتکل DHCP چیست و چگونه کار میکند؟

توانایی شبکهسازی سریع و آسان دستگاهها در دنیایی که ارتباطات اینترنتی و داخلی شبکه حرف اول را میزند، بسیار حیاتی و مهم است. به همین دلیل DHCP روشی اساسی برای اطمینان از این مطلب است که دستگاهها قادر به پیوستن به شبکهها و پیکربندی صحیح آنها هستند. پروتکل DHCP که مخفف Dynamic Host Configuration Protocol میباشد، یک پروتکل مدیریت شبکه…

بیشتر بخوانید »