نقص امنیتی در چاپگرهای Brother منجر به افشای گسترده admin password پیشفرض شد.

در مجموع ۶۸۹ مدل چاپگر از Brother، بههمراه ۵۳ مدل دیگر از شرکتهای Fujifilm، Toshiba و Konica Minolta دارای یک admin password پیشفرض هستند که مهاجمان از راه دور میتوانند آن را تولید کنند. بدتر آنکه، این نقص امنیتی در چاپگرهای موجود از طریق firmware قابل رفع نیست.

این آسیبپذیری با شناسه CVE-2024-51978 بخشی از مجموعهای شامل هشت آسیبپذیری است که توسط پژوهشگران Rapid7 طی بررسی گستردهای روی سختافزارهای Brother کشف شدهاند.

این آسیبپذیری حیاتی میتواند با دیگر نقصهای شناساییشده توسط Rapid7 زنجیره شود تا مهاجم قادر باشد admin password را شناسایی کرده، کنترل کامل دستگاه را بهدست گیرد، remote code execution انجام دهد، دستگاه را crash کند یا در شبکه متصل به آن حرکت جانبی (lateral movement) انجام دهد.

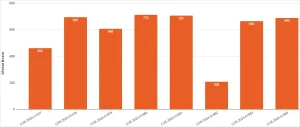

اگرچه همه آسیبپذیریها شامل تمام ۶۸۹ مدل Brother نمیشوند، سایر تولیدکنندگان نیز تحتتأثیر قرار گرفتهاند، از جمله Fujifilm (۴۶ مدل)، Konica Minolta (۶ مدل)، Ricoh (۵ مدل) و Toshiba (۲ مدل).

تولید ناایمن گذرواژه

در چاپگرهای آسیبپذیر، گذرواژه پیشفرض در مرحله تولید کارخانه و با استفاده از الگوریتمی سفارشی بر مبنای شماره سریال دستگاه تولید میشود.

طبق تحلیل فنی دقیق ارائهشده توسط Rapid7، الگوریتم تولید گذرواژه روندی ساده و قابل بازگشت دارد:

- گرفتن ۱۶ کاراکتر ابتدایی شماره سریال

- افزودن ۸ بایت مشتقشده از یک جدول “salt” ایستا

- هش کردن نتیجه با الگوریتم SHA256

- رمزگذاری هش با استفاده از Base64

- انتخاب ۸ کاراکتر اول از خروجی و جایگزینی برخی حروف با نویسههای خاص

مهاجمان میتوانند شماره سریال چاپگر هدف را از طریق روشهای مختلف یا با بهرهبرداری از CVE-2024-51977 استخراج کنند. سپس با استفاده از الگوریتم فوق، گذرواژه پیشفرض مدیر (admin password) را تولید کرده و بهعنوان مدیر وارد سیستم شوند.

در این مرحله، مهاجم میتواند تنظیمات چاپگر را تغییر دهد، به فایلهای اسکنشده ذخیرهشده دسترسی یابد، دفترچه آدرسها را بخواند، از CVE-2024-51979 برای اجرای کد از راه دور (remote code execution) سوءاستفاده کند یا از طریق CVE-2024-51984 اطلاعات کاربری را جمعآوری نماید.

فرآیند افشای مسئولانه این آسیبپذیریها از ماه مه ۲۰۲۴ آغاز شد و Rapid7 با همکاری JPCERT/CC در هماهنگی افشای موارد مرتبط با سایر تولیدکنندگان مشارکت داشت.

اگرچه تمامی آسیبپذیریها (بهجز CVE-2024-51978) از طریق بهروزرسانی firmware توسط تولیدکنندگان آسیبدیده اصلاح شدهاند، اما مدیریت ریسک مربوط به CVE-2024-51978 پیچیدهتر است.

این آسیبپذیری ریشه در منطق تولید گذرواژه در سختافزار دارد، بنابراین تمامی دستگاههایی که پیش از کشف این نقص ساخته شدهاند، دارای گذرواژههای پیشبینیپذیر خواهند بود؛ مگر اینکه کاربران آن را تغییر دهند.

Rapid7 در خصوص CVE-2024-51978 توضیح داده است:

«شرکت Brother اعلام کرده که این آسیبپذیری بهطور کامل از طریق firmware قابل رفع نیست و نیازمند تغییر در فرآیند تولید مدلهای آسیبدیده است.»

کاربران چاپگرهای Brother که در فهرست مدلهای آسیبپذیر قرار دارند باید دستگاههای خود را ناامن تلقی کرده، بلافاصله گذرواژه پیشفرض مدیر را تغییر دهند و سپس firmware بهروزرسانیشده را اعمال کنند.

بهطور کلی توصیه میشود دسترسی به رابط مدیریتی چاپگرها از طریق پروتکلهای ناامن یا شبکههای خارجی محدود شود.

اطلاعیههای امنیتی شامل دستورالعملهای لازم برای کاربران توسط شرکتهای Brother، Konica Minolta، Fujifilm، Ricoh و Toshiba منتشر شدهاند.