امنیت اطلاعات

-

۱۰ چالش امنیتی که در هنگام دورکاری با آن مواجه میشوید!

در بحبوحه شیوع جهانی ویروس کرونا و با قرنطینه شدن مردم در خانههای خود، جهان شاهد تغییر چشمگیری به سمت فرهنگ دورکاری شده است. اگرچه این تغییرات به نجات مردم از این بیماری همهگیر کمک میکند، اما از طرف دیگر، ممکن است آنها را در معرض خطرهای جدیتری قرار دهد. در هنگام بروز شرایط بحرانی، همیشه افراد سودجویی وجود دارند…

بیشتر بخوانید » -

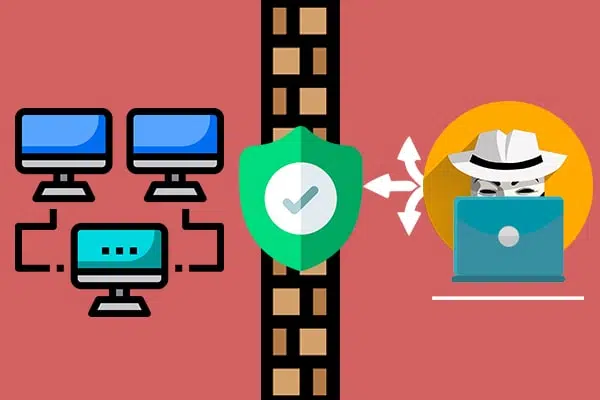

فایروال چگونه کار میکند؟

یک راننده ماشین و یک موتور ماشین را درنظر بگیرید. اگر داخل موتور جرقه، انفجار یا آتشسوزی رخ دهد، چه چیزی باید جلوی آسیب رساندن به راننده را بگیرد؟ قطعاً باید دیواری بین آتش و راننده ایجاد شود. در زمینه شبکه، اسم این دیوار Firewall است.یک شبکه مبتنی بر فایروال را درنظر بگیرید. این شبکه میتواند فیزیکی یا مجازی سازی…

بیشتر بخوانید » -

تست نفوذ چیست؟ انواع روشهای تست نفوذ

تست نفوذ رویهای است که برای ارزیابی امنیت نرم افزاری یک شبکه، سامانه وب یا سیستمهای داخل یک سازمان استفاده میشود. کارشناسان تست نفوذ که عمدتا دانش برنامهنویسی بالایی دارند، با استفاده از تکنیکهای نفوذ، یک حمله واقعی را روی بستر هدف شبیهسازی میکنند تا به این وسیله سطح امنیت یک سیستم را مشخص کنند. در حقیقت، در روند آزمون…

بیشتر بخوانید » -

معرفی ۵ آنتیویروس رایگان اندروید با امنیت بالا

اندروید یکی از محبوبترین سیستمعاملهای دستگاههای هوشمند است که به طور گسترده در سرتاسر جهان مورد استفاده قرار میگیرد و بیشترین تعداد کاربر را در میان سیستمعاملهای موبایل و تبلت دارد. نیازی به توضیح نیست که امنیت گوشی موبایل شما چرا و چقدر اهمیت دارد؛ تنها کافی است نگاهی به اپلیکیشنهای مورد استفاده و کارهایی که با تلفن هوشمند خود…

بیشتر بخوانید » -

فایروال برنامه تحت وب یا WAF چیست؟ + ویدئو

با افزایش روز افزون برنامههای تحت وب، مهاجمان سایبری بیشتر وقت خود را برای نفوذ به این سامانه ها می گذارند، تا حدی که بنا بر گزارش ها بیش از ۷۰% حملات اینترنتی از طریق نفوذ به سامانه های تحت وب انجام می گیرد. با توجه به این موضوع و وجود اطلاعات مهم سازمان ها و اشخاص بر روی بستر…

بیشتر بخوانید » -

استراتژی دفاع در عمق یا Defense in Depth قسمت دوم

در قسمت قبلی، درباره استراتژی دفاع در عمق توضیح داده و اسکریپت کیدی را بررسی کردیم. در این مقاله، قصد داریم سناریوهای دیگر این استراتژی را شرح بدهیم، پس با ما همراه باشید. سناریو دوم: مهاجم ماهر حملات مهاجمانی که مهارت بالایی دارند، با فرکانس کمتری اتفاق میافتد اما بیشتر اوقات موفقیت آمیز است. کوین میتنیک یکی از ماهرترین مهاجمان…

بیشتر بخوانید » -

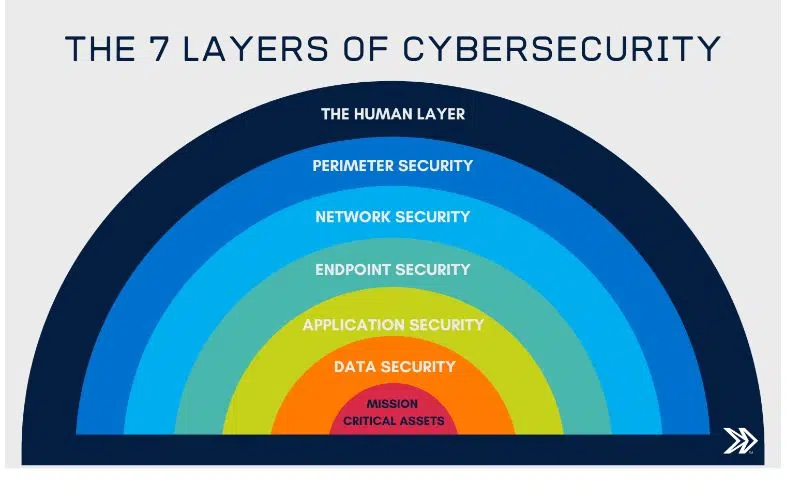

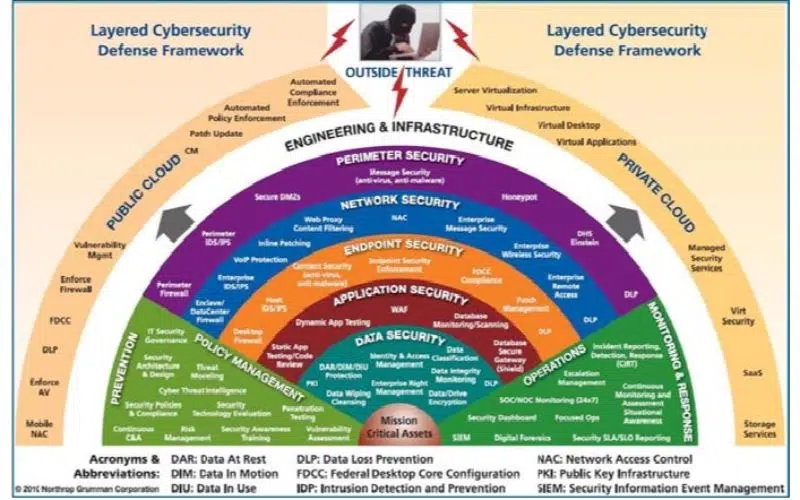

استراتژی دفاع در عمق یا Defense in Depth قسمت اول

استراتژی دفاع در عمق یا Defense in Depth که به اختصار DiD نامیده می شود، مفهوم محافظت از شبکه رایانهای با مجموعه ای از مکانیزم های دفاعی است به گونه ای که اگر یک مکانیزمی نتواند حمله را مسدود کند، مکانیزم دیگری برای خنثی کردن حمله آماده می باشد. در حقیقت هدف از این استراتژی این است که با ایجاد…

بیشتر بخوانید » -

بررسی حملات APT یا تهدیدات مستمر پیشرفته

حمله APT که مخفف Advanced Persistent Threat است، اصطلاحی است که برای توصیف یک کمپین حملات پیشرفته مورد استفاده قرار میگیرد و در آن، یک نفوذگر یا تیمی از نفوذگران، حضور غیرمجاز و طولانی مدت در یک شبکه دارند تا به دادهها و اطلاعات حساس آن دسترسی داشته باشند. نکته مهم در این دسته از حملات، این است که ممکن…

بیشتر بخوانید » -

مسابقات CTF یا فتح پرچم به همراه ویدئو

CTF (مخفف کلمه Capture The Flag) که با اصطلاح مسابقه فتح پرچم هم شناخته میشود، یکی از سرگرمیهای مورد علاقه هکرها و کارشناسان تست نفوذ است. در این پست به معرفی CTF میپردازیم و نحوه حل یک CTF تقریباً آسان را مشاهده میکنیم. از آنجا که حملات سایبری در سالهای اخیر بسیار گسترش یافتهاند، امنیت سایبری بدل به یکی از…

بیشتر بخوانید » -

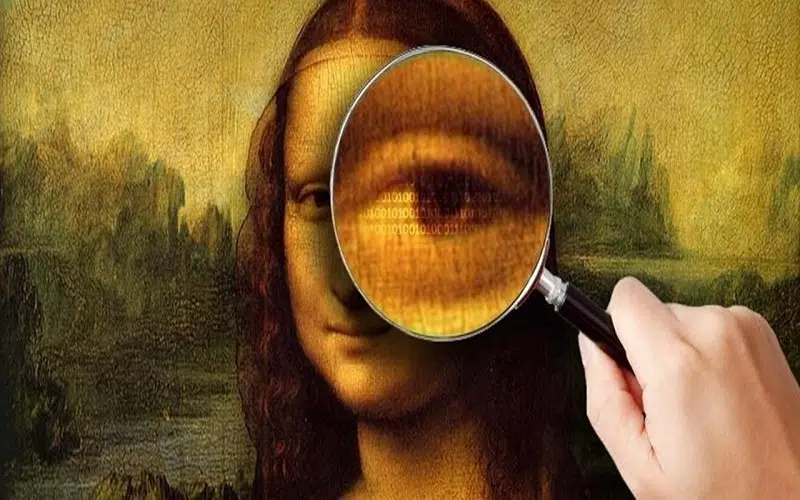

Steganography یا نهان نگاری چیست؟

در این مقاله بر روی یک موضوع کمی ناآشنا در بخش فناوری اطلاعات یعنی Steganography یا نهان نگاری تمرکز خواهیم کرد. این مقاله مفاهیم مختلفی را در زمینه استگانوگرافی یا نهان نگاری، تاریخ مختصری از این حوزه و معرفی چند نوع از تکنیک های رایج را پوشش می دهد. اولین نشانه های Steganography توسط مورخ یونانی Herodotus در تاریخ در…

بیشتر بخوانید »