Microsoft: هکرها در حملات «Payroll Pirate» دانشگاهها را هدف قرار میدهند

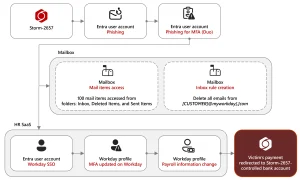

یک گروه تبهکار سایبری با شناسهی Storm-2657 از مارس ۲۰۲۵ حملاتی را علیه کارکنان دانشگاههای ایالات متحده آغاز کرده است که هدف آن سرقت حقوق و دستمزد با استفاده از روش موسوم به «Payroll Pirate» است.

طبق گزارش تیم Microsoft Threat Intelligence، مهاجمان در این کارزار سایبری، حسابهای کاربری کارکنان در پلتفرم Workday را هدف قرار میدهند؛ هرچند سایر پلتفرمهای SaaS حوزه منابع انسانی (HR) نیز در معرض خطر قرار دارند.

Microsoft در گزارش روز پنجشنبه اعلام کرد:

«تا کنون ۱۱ حساب کاربری در سه دانشگاه مختلف بهطور موفقیتآمیز مورد نفوذ قرار گرفتهاند. از این حسابها برای ارسال ایمیلهای فیشینگ به حدود ۶۰۰۰ آدرس ایمیل در ۲۵ دانشگاه استفاده شده است.»

Microsoft تأکید کرده است که این حملات ناشی از هیچ آسیبپذیری در پلتفرم یا محصولات Workday نیست، بلکه توسط مهاجمان با انگیزه مالی و از طریق تکنیکهای پیشرفته مهندسی اجتماعی انجام شده و از نبود احراز هویت چندمرحلهای (MFA) یا عدم استفاده از MFA مقاوم در برابر فیشینگ سوءاستفاده میشود.

مهاجمان در ایمیلهای فیشینگ از قالبها و سناریوهای متنوع و سفارشیسازیشده بر اساس هر هدف استفاده میکنند؛ از جمله:

- هشدار درباره شیوع بیماری در دانشگاه،

- گزارشهای ساختگی از تخلفات اعضای هیئت علمی،

- پیامهایی جعلی از طرف رئیس دانشگاه درباره حقوق و مزایا،

- یا اسناد HR جعلی برای فریب کاربران جهت کلیک بر روی لینکهای آلوده.

در این حملات، گروه Storm-2657 از طریق ایمیلهای فیشینگ حاوی لینکهای adversary-in-the-middle (AITM) کدهای MFA را سرقت کرده و به این ترتیب به حسابهای Exchange Online قربانیان دسترسی پیدا کرده است.

پس از ورود به حسابهای نفوذشده، آنها قوانین صندوق ورودی را برای حذف ایمیلهای هشدار Workday تنظیم کردند تا بتوانند تغییرات بعدی را پنهان کنند. این تغییرات شامل دستکاری در تنظیمات پرداخت حقوق و هدایت مبالغ به حسابهایی تحت کنترل مهاجمان پس از دسترسی به پروفایلهای Workday قربانیان از طریق single sign-on (SSO) بود.

Microsoft افزود:

«پس از نفوذ به حسابهای ایمیل و اعمال تغییرات در پرداخت حقوق از طریق Workday، مهاجمان از حسابهای تازه بهدستآمده برای ارسال ایمیلهای فیشینگ بیشتر، هم درون سازمان و هم به دانشگاههای دیگر، استفاده کردند.»

در برخی موارد، مهاجمان همچنین شماره تلفن خود را بهعنوان دستگاه MFA برای حسابهای نفوذشده ثبت کردند—یا از طریق پروفایلهای Workday یا تنظیمات Duo MFA—تا پایداری دسترسی خود را حفظ کنند. این اقدام به آنها امکان داد تا با تأیید فعالیتهای مخرب روی دستگاههای خود، از شناسایی شدن فرار کنند.

Microsoft مشتریان آسیبدیده را شناسایی کرده و برای کمک به اقدامات کاهش آسیب، با برخی از آنها تماس گرفته است. در گزارش امروز، این شرکت همچنین دستورالعملهایی را برای بررسی این حملات و پیادهسازی MFA مقاوم در برابر فیشینگ بهمنظور مسدودسازی آنها و محافظت از حسابهای کاربری منتشر کرده است.

حملات «Payroll Pirate» از این نوع، گونهای از کلاهبرداریهای Business Email Compromise (BEC) هستند که کسبوکارها و افرادی را هدف قرار میدهند که بهطور منظم پرداختهای حوالهای انجام میدهند.

در سال ۲۰۲۴، مرکز شکایات جرایم اینترنتی افبیآی (IC3) بیش از ۲۱ هزار شکایت مربوط به کلاهبرداری BEC را ثبت کرده است که منجر به بیش از ۲.۷ میلیارد دلار خسارت شد؛ این رقم دومین جرم پردرآمد پس از کلاهبرداریهای سرمایهگذاری محسوب میشود.

با این حال، این آمار بر اساس پروندههای شناختهشدهای است که مستقیماً توسط قربانیان گزارش شده یا از طریق نهادهای انتظامی کشف شدهاند و احتمالاً تنها بخش کوچکی از میزان واقعی خسارتها را نشان میدهند.