معرفی اسکنر آسیب پذیری متنباز سونامی شرکت گوگل

تقریباً یکماه قبل، شرکت گوگل اسکنر آسیبپذیری شبکه خود را که بهنام سونامی شناخته میشود، بهصورت متنباز، برای عموم متخصصان منتشر کرد. گوگل میگوید اسکنر سونامی، یک اسکنر شبکه گسترده بهمنظور تشخیص آسیبپذیریهای بحرانی و با شدت بالا است و در آن سعی شده میزان false-positive تا حدامکان کاهش یابد. در این پست قصد داریم در مورد این ابزار، کمی صحبت کنیم.

شرکت گوگل، یک اسکنر آسیبپذیری را برای شبکههای سازمانی در مقیاس بزرگ، متشکل از هزاران یا حتی میلیونها سیستم متصل به اینترنت، راهاندازی کرده است. این اسکنر با نام سونامی (Tsunami) شناخته شده و ماه گذشته برروی گیتهاب منتشر شد. سونامی قرار نیست با نام تجاری گوگل عرضه شود، بلکه توسط جامعه متنباز، همانند Kubernetse، نگهداری و در دسترس عموم قرار داده میشود. این ابزار نیز همانند کوبرنتیز از ابزارهای داخلی شرکت گوگل بودهاست.

Tsunami یک اسکنر امنیتی شبکهای با هدف کلی است که دارای یک سیستم افزونه قابل توسعه برای تشخیص آسیب پذیریهای شدید با اطمینان بالا است. در این اسکنر، دقت بالا مهمترین هدف است.

بیشتر بخوانید:

چرا اسکنر سونامی؟

هنگامی که آسیبپذیریهای امنیتی یا تصورات غلط، بهطور فعال توسط مهاجمان مورد سوءاستفاده قرار میگیرند، سازمانها باید برای محافظت از داراییهای آسیب پذیر بالقوه، سریع واکنش نشان دهند تا میزان خسارت را تا حد ممکن به حداقل برسانند. از آنجا که مهاجمان و هکرها به سمت اتوماسیون میل پیدا کردهاند، زمان پاسخ به حملات سایبری به شدت مهم و حائز اهمیت است. حال این مسئله برای سازمانهای بزرگ با هزاران یا حتی میلیونها سیستم متصل به اینترنت، یک چالش مهم است.

در چنین محیطهایی با مقیاس بالا، آسیبپذیریهای امنیتی باید با روشی کاملاً خودکار، شناسایی و از بین بروند. برای انجام این کار، تیمهای امنیت اطلاعات، باید در مدتزمان بسیار کمی، توانایی پیادهسازی و رولکردن آشکارسازهای مربوط به مسائل امنیتی جدید را در مقیاس بالا داشتهباشند. علاوه بر این، مهم است که کیفیت تشخیص بهطور مداوم بسیار بالا باشد تا از ایمن بودن شبکه، اطمینان بالایی به سازمان بدهد. به منظور حل این چالشها، گوگل پروژه سونامی را اجرا کردهاست.

اهداف و فلسفه اجرای این پروژه:

- Tsunami از مجموعهای از آسیبپذیریهای کوچک که بهصورت دستی انجام میشوند، پشتیبانی میکند

- سونامی آسیبپذیریهای بسیار زیاد و شبیه RCE را که اغلب بهطور جدی در دنیای واقعی مورد بهرهبرداری قرار می گیرند، تشخیص می دهد

- سونامی با کمترین false-positive نتایج اسکن را نمایش میدهد

- اسکنر سونامی بهراحتی قابل اجرا و پیادهسازی است

- مقیاس پذیری سونامی بسیار آسان است و سریع اجرا میشود

این ابزار چگونه کار میکند؟

درحال حاضر، صدها اسکنر آسیبپذیری تجاری یا متنباز دیگر در بازار وجود دارد اما آنچه در مورد اسکنر سونامی متفاوت است، این است که گوگل این اسکنر را برای سازمانهای با سایز بسیار بزرگ طراحی و راهاندازی کرده است. منظور، سازمانهایی است که شبکههایی با صدها هزار سرور، ایستگاههای کاری، تجهیزات شبکه و دستگاههای IoT را که به اینترنت متصل هستند، اداره میکنند.

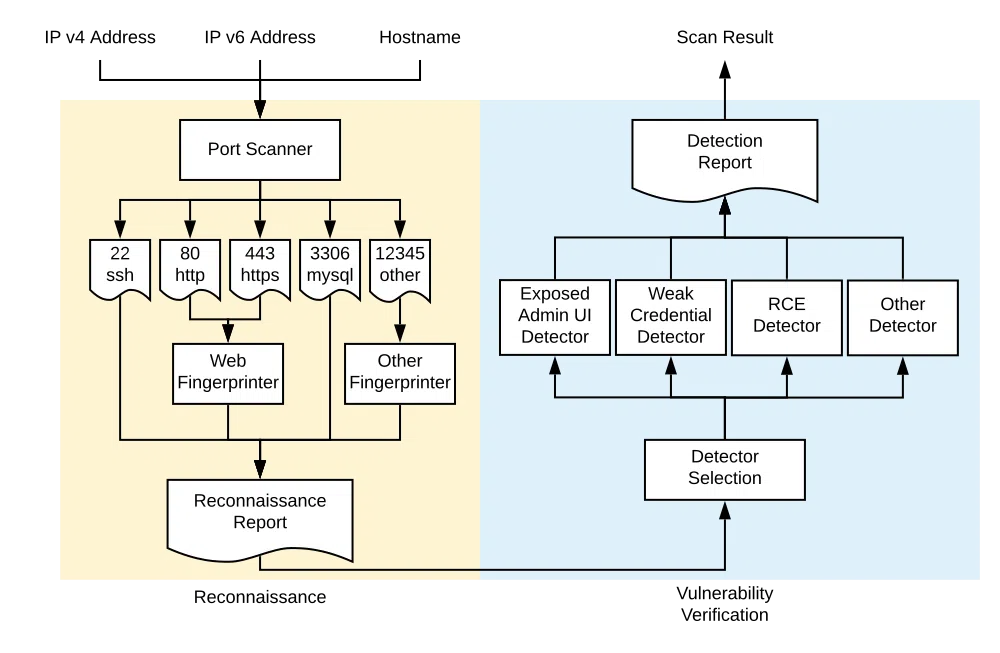

گوگل اعلام کرده است که Tsunami را بهمنظور تطبیق با شبکههای بسیار بزرگ و متنوع، بدون نیاز به اجرای اسکنرهای مختلف برای هر نوع خاص دستگاه، طراحی کرده است. طبق گفته گوگل، این کار با تقسیم اسکنر سونامی به دو ماژول انجام شده است.

اولین ماژول، اسکنر خود این پروژه است (که با نام ماژول شناسایی هم شناخته میشود). این ماژول، شبکه یک سازمان را از جهت پورتهای باز اسکن میکند. سپس هر پورت را تست و آزمایش میکند تا پروتکلها و سرویسهایی که روی هریک از پورتها اجرا میشود، به منظور جلوگیری از اکسپلویت پورتها و همچنین شناسایی آسیبپذیریهای احتمالی، بهصورت دقیق شناسایی شوند. ماژول شناسایی و اسکن پورتها، براساس نرم افزار nmap است اما برخی کدهای سفارشی نیز وجود دارد.

در مورد nmap چیزی نمیدانید؟ مطلب زیر به شما کمک میکند:

ماژول دوم کمی پیچیدهتر است که با نام ماژول تایید آسیبپذیری شناخته میشود. این ماژول براساس نتایج بهدست آمده، از مرحله اول اجرا میشود. هردستگاه و پورتهایی که در معرض خطر نفوذ قرار میگیرند، برای بررسی این که آیا این دستگاه در برابر حملات آسیبپذیر است یا خیر، لیستی از آسیبپذیریهای احتمالی برروی آن دستگاه تست میشود.

همچنین، برای شناسایی وکتور حملات و آسیبپذیریهای جدید، از ماژول دوم با اضافه شدن پلاگینهای جانبی می توان برای ارزیابی دقیقتر استفاده کرد.

نسخه فعلی Tsunami دارای افزونههایی است که میتواند موارد زیر را بررسی کند:

UIهای حساس در معرض خطر افشا

برنامههای کاربردی مانند Jenkins، Jupyter و Hadoop Yarn با استفاده از رابط کاربری، به کاربر سیستم این امکان را میدهد که بارهای کاری را انجام دهد یا دستورات سیستم را اجرا کند. اگر این سیستمها بدون احراز هویت در اینترنت قرار گیرند، مهاجمان میتوانند از عملکرد برنامه برای اجرای دستورات مخرب استفاده کنند.

ضعف اعتبار

اسکنر سونامی برای شناسایی رمزهای عبور ضعیف توسط پروتکلها و سرویسهایی از جمله RDP، FTP، SSH و MySQL از ابزارهای متنباز دیگر مانند ncrack استفاده میکند.

طبق اعلام گوگل، قرار است این شرکت اسکنر سونامی را از طریق افزونههای جدید تقویت کند تا بتواند طیف گستردهتری از اکسپلویتها را در ماههای آینده تشخیص دهد. همه افزونهها از طریق مخزن اختصاصی در گیتهاب منتشر میشوند.

به منظور دانلود این اسکنر قدرتمند می توانید از لینک گیتهاب زیر اقدام کنید:

https://github.com/google/tsunami-security-scanner

همچنین راهنمای نصب این اسکنر (که البته بسیار آسان است) نیز در لینک بالا ذکر شده است.

بیشتر بخوانید: