سوءاستفاده سریع هکرها از آسیبپذیریهای n-day با ابزار جدید HexStrike-AI

هکرها بهطور فزایندهای از یک offensive security framework مبتنی بر هوش مصنوعی با نام HexStrike-AI در حملات واقعی برای اکسپلویت آسیبپذیریهای n-day که بهتازگی افشا شدهاند، استفاده میکنند.

این فعالیت توسط CheckPoint Research گزارش شده است که افزایش قابل توجه بحثها پیرامون HexStrike-AI در دارکوب را مشاهده کرده است؛ ابزاری که با weaponization سریع آسیبپذیریهای جدید Citrix از جمله CVE-2025-7775، CVE-2025-7776 و CVE-2025-8424 ارتباط داده میشود.

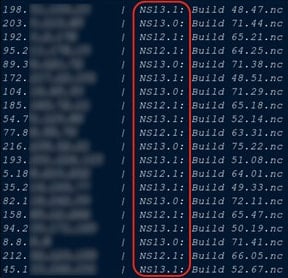

بر اساس دادههای ShadowServer Foundation، نزدیک به ۸۰۰۰ endpoint تا تاریخ ۲ سپتامبر ۲۰۲۵ همچنان در برابر CVE-2025-7775 آسیبپذیر باقی ماندهاند، در حالی که این عدد در هفته گذشته ۲۸۰۰۰ بود.

قدرت در دستان نادرست

HexStrike-AI در اصل یک ابزار red teaming مشروع است که توسط پژوهشگر امنیت سایبری Muhammad Osama ایجاد شده و امکان ادغام AI agents را برای اجرای خودکار بیش از ۱۵۰ ابزار امنیت سایبری در زمینه penetration testing و کشف آسیبپذیریها فراهم میکند.

طبق توضیحات سازنده، «HexStrike-AI با مدل تعامل human-in-the-loop از طریق LLMهای خارجی با استفاده از MCP کار میکند و یک چرخه پیوسته از prompts، تحلیل، اجرا و بازخورد ایجاد میکند.»

نسخه client این ابزار شامل retry logic و recovery handling است تا اثرات ناشی از شکست در هر مرحله از عملیات پیچیده آن کاهش یابد. در این حالت، ابزار بهطور خودکار عملیات را تکرار یا پیکربندی خود را تنظیم میکند تا فرآیند با موفقیت کامل شود.

این ابزار بهصورت open-source در GitHub از ماه گذشته منتشر شده و تاکنون بیش از ۱۸۰۰ star و بیش از ۴۰۰ fork دریافت کرده است.

با این حال، متأسفانه این پروژه توجه هکرها را نیز جلب کرده و آنان شروع به استفاده از آن در حملات خود کردهاند. به گفته CheckPoint، هکرها در انجمنهای هکری به بحث در مورد این ابزار پرداختهاند و درباره نحوه استفاده از HexStrike-AI برای اکسپلویت آسیبپذیریهای zero-day در Citrix NetScaler ADC و Gateway تنها در عرض چند ساعت پس از افشای آنها تبادل نظر کردهاند.

گزارشها حاکی از آن است که threat actorها با بهرهگیری از CVE-2025-7775 موفق به اجرای کد از راه دور بهصورت unauthenticated شده و سپس webshellهایی را بر روی تجهیزات آلوده مستقر کردهاند. برخی از آنها حتی نمونههای آلودهی NetScaler را برای فروش عرضه کردهاند.

بهاعتقاد CheckPoint، مهاجمان احتمالاً از این pentesting framework جدید برای خودکارسازی زنجیره اکسپلویت خود استفاده کردهاند؛ شامل اسکن نمونههای آسیبپذیر، ساخت اکسپلویت، تحویل payloadها و حفظ persistence در سیستمهای هدف.

اگرچه نقش مستقیم HexStrike-AI در این حملات تاکنون تأیید نشده است، اما چنین سطحی از automation میتواند زمان لازم برای سوءاستفاده از آسیبپذیریهای n-day را از چند روز به چند دقیقه کاهش دهد.

این تحول موجب میشود مدیران سیستم که در حال حاضر نیز با patching window محدودی مواجهاند، زمان کمتری پیش از آغاز حملات در اختیار داشته باشند.

Check Point درباره یکی از آسیبپذیریهای اخیر Citrix اظهار داشته است:

«فاصله بین افشا و آغاز سوءاستفادههای گسترده بهشدت کاهش یافته است.»

به گفته این شرکت، «آسیبپذیری CVE-2025-7775 هماکنون در محیط واقعی مورد سوءاستفاده قرار گرفته و با استفاده از HexStrike-AI، حجم حملات در روزهای آینده افزایش خواهد یافت.»

اگرچه patching سریع همچنان حیاتی است، اما این تغییر پارادایم ناشی از AI-powered attack frameworks اهمیت اتخاذ یک رویکرد جامع و قوی در امنیت سایبری را بیش از پیش برجسته میکند.

Check Point به مدافعان توصیه میکند بر early warning از طریق threat intelligence، دفاعهای مبتنی بر هوش مصنوعی و adaptive detection تمرکز کنند.