سوءاستفاده گروه Hazy Hawk از خطاهای پیکربندی DNS برای ربودن دامنههای معتبر

یک عامل تهدید با نام «Hazy Hawk» که توسط محققان رهگیری شده است، با بهرهبرداری از رکوردهای CNAME فراموششده که به سرویسهای ابری رهاشده اشاره دارند، اقدام به تصاحب زیردامنههای معتبر متعلق به نهادهای دولتی، دانشگاهها و شرکتهای Fortune 500 کرده است. هدف این حملات، توزیع محتوای کلاهبرداری، اپلیکیشنهای جعلی و تبلیغات مخرب بوده است.

به گفته محققان شرکت Infoblox، این گروه ابتدا دامنههایی را شناسایی میکند که دارای رکوردهای CNAME اشارهگر به منابع ابری از کار افتاده هستند. این کار با تحلیل دادههای DNS غیرفعال انجام میشود.

در مرحله بعد، مهاجمان یک منبع ابری جدید با همان نام ثبت میکنند. در نتیجه، زیردامنه مربوطه که قبلاً به منبع ابری رهاشده اشاره داشت، اکنون به وبسایت جدیدی که تحت کنترل مهاجم است ارجاع داده میشود.

این تکنیک به Hazy Hawk اجازه داده است تا زیردامنههای متعددی را برای پنهانسازی فعالیتهای مخرب، میزبانی محتوای کلاهبرداری یا استفاده بهعنوان درگاههای هدایت به کمپینهای جعلی در اختیار بگیرد.

بر اساس گزارش منتشرشده، تعدادی از زیردامنههای ربودهشده متعلق به نهادها و سازمانهای معتبر جهانی بودهاند که شامل موارد زیر میشود:

- cdc.gov – مراکز کنترل و پیشگیری بیماریهای ایالات متحده (U.S. Centers for Disease Control and Prevention)

- honeywell.com – شرکت چندملیتی Honeywell

- berkeley.edu – دانشگاه کالیفرنیا در برکلی

- michelin.co.uk – شرکت میشلن، شعبه بریتانیا

- ey.com, pwc.com, deloitte.com – شرکتهای مشاورهای بینالمللی موسوم به چهار شرکت بزرگ (Big Four)

- ted.com – سازمان رسانهای غیرانتفاعی مشهور برگزارکننده سخنرانیهای TED

- health.gov.au – وزارت بهداشت استرالیا

- unicef.org – صندوق کودکان سازمان ملل متحد (یونیسف)

- nyu.edu – دانشگاه نیویورک

- unilever.com – شرکت جهانی تولید کالاهای مصرفی Unilever

- ca.gov – دولت ایالتی کالیفرنیا

فهرست کامل دامنههای بهخطر افتاده در گزارش منتشرشده توسط شرکت Infoblox قابل مشاهده است.

پس از آنکه عامل تهدید موفق به تصاحب یک زیردامنه میشود، صدها نشانی URL مخرب تحت آن ایجاد میکند. این URLها به دلیل امتیاز اعتماد بالای دامنه اصلی، در نتایج موتورهای جستجو بهعنوان منابع معتبر ظاهر میشوند و در نگاه اول قانونی به نظر میرسند.

کاربرانی که روی این پیوندها کلیک میکنند، از طریق چندین لایه دامنه و زیرساخت TDS (سیستم توزیع ترافیک) هدایت میشوند. این زیرساخت با تحلیل اطلاعاتی نظیر نوع دستگاه، آدرس IP، استفاده از VPN و سایر پارامترها، کاربران را بررسی و ارزیابی میکند تا مشخص شود کدامیک هدف مناسبی برای حمله هستند.

بر اساس گزارش شرکت Infoblox، زیردامنههای ربودهشده توسط Hazy Hawk برای اهداف متعددی مورد سوءاستفاده قرار گرفتهاند؛ از جمله:

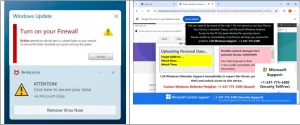

- کلاهبرداریهای پشتیبانی فنی (Tech Support Scams)

- هشدارهای جعلی آنتیویروس

- سایتهای تقلبی پخش ویدیو یا محتوای غیراخلاقی

- صفحات فیشینگ برای سرقت اطلاعات کاربران

در برخی موارد، کاربران با فریب به فعالسازی اعلانهای مرورگر (Push Notifications) روی این سایتها ترغیب میشوند. پس از آن، حتی با ترک وبسایت مخرب، اعلانهای مزاحم و مداومی برای کاربر ارسال میشود. این روش میتواند درآمد قابلتوجهی برای مهاجمان ایجاد کند.

محققان شرکت Infoblox پیشتر نیز درباره گروه تهدیدگری با نام Savvy Seahorse گزارش داده بودند که از رکوردهای CNAME برای ساخت یک زیرساخت توزیع ترافیک (TDS) غیرمعمول سوءاستفاده کرده بود تا کاربران را به پلتفرمهای جعلی سرمایهگذاری هدایت کند.

از آنجا که رکوردهای CNAME اغلب از دید مدیران شبکه و امنیت پنهان میمانند، این بخش از زیرساخت DNS مستعد سوءاستفادههای پنهانی است. به نظر میرسد که تعداد فزایندهای از گروههای تهدید به این آسیبپذیری پی برده و در حال بهرهبرداری از آن هستند.

در مورد گروه Hazy Hawk، موفقیت عملیات آنها وابسته به بیتوجهی سازمانها در حذف رکوردهای DNS مربوط به سرویسهای ابری غیرفعال است. در صورت باقیماندن این رکوردها، مهاجمان میتوانند بدون نیاز به احراز هویت، یک منبع ابری با همان نام ایجاد کرده و کنترل زیردامنه را بهدست آورند.