برنامههای مخرب Adobe و DocuSign OAuth حسابهای Microsoft 365 را هدف قرار میدهند.

مجرمان سایبری در حال تبلیغ برنامههای مخرب Microsoft OAuth هستند که خود را بهعنوان برنامههای Adobe و DocuSign جا میزنند تا بدافزار توزیع کرده و اطلاعات ورود به حسابهای Microsoft 365 را سرقت کنند.

این کمپینها توسط پژوهشگران Proofpoint کشف شدند، که آنها را در یک رشتهپست در X بهعنوان ‘بسیار هدفمند’ توصیف کردند.

برنامههای مخرب OAuth در این کمپین، خود را بهعنوان Adobe Drive، Adobe Drive X، Adobe Acrobat و DocuSign جا میزنند.

این برنامهها برای جلوگیری از شناسایی و جلب سوءظن، درخواست دسترسی به مجوزهای کمحساسیتتری مانند ‘profile’، ’email’ و ‘openid’ میکنند.

اگر این مجوزها اعطا شوند، مهاجم به موارد زیر دسترسی پیدا میکند:

profile – نام کامل، شناسه کاربری، تصویر نمایه، نام کاربری

email – آدرس ایمیل اصلی (بدون دسترسی به صندوق ورودی)

openid – امکان تأیید هویت کاربر و بازیابی جزئیات حساب مایکروسافت را فراهم میکند.

شرکت Proofpoint به BleepingComputer گفت که کمپینهای فیشینگ از طریق حسابهای ایمیل به خطر افتاده، که احتمالاً حسابهای Office 365 بودند، از سوی خیریهها یا شرکتهای کوچک ارسال شدهاند.

این ایمیلها صنایع متعددی در ایالات متحده و اروپا، از جمله دولت، مراقبتهای بهداشتی، زنجیره تأمین و خردهفروشی را هدف قرار دادهاند. برخی از این ایمیلها که توسط شرکت امنیت سایبری مشاهده شدهاند، از پیشنهادهای درخواست (RFP) و فریبهای مربوط به قرارداد برای گمراه کردن دریافتکنندگان و ترغیب آنها به باز کردن لینکها استفاده میکنند.

اگرچه مجوزهای حاصل از پذیرش برنامه Microsoft OAuth فقط دادههای محدودی را در اختیار مهاجمان قرار میداد، اما این اطلاعات همچنان میتوانست برای حملات هدفمندتر مورد استفاده قرار گیرد.

علاوه بر این، هنگامی که مجوز به برنامه OAuth داده میشود، کاربران را به صفحات فرودی هدایت میکند که فرمهای فیشینگ برای اطلاعات حساب Microsoft 365 یا بدافزار توزیع شده را نمایش میدهند.

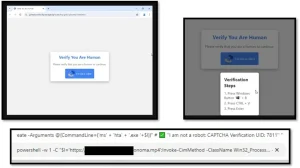

پس از اینکه کاربران برنامه OAuth را تأیید کردند، مراحل و هدایتهای مختلفی را پشت سر گذاشتند و در نهایت به صفحات مخرب یا فیشینگ هدایت شدند.

در برخی موارد، مخاطبان به صفحه “ورود به O365” (که روی دامنه مخرب میزبانی میشد) هدایت شدند. کمتر از یک دقیقه پس از مجاز کردن، Proofpoint فعالیت مشکوک ورود به حساب را شناسایی کرد.

Proofpoint نتواسته نوع بدافزار توزیعشده را شناسایی کند، اما مهاجمان از حمله مهندسی اجتماعی ClickFix استفاده کردهاند که در سال گذشته به شدت گسترش یافته است.

این حملات مشابه حملاتی هستند که سالها پیش گزارش شدهاند، که نشان میدهد برنامههای OAuth همچنان راهی مؤثر برای تصرف حسابهای Microsoft 365 بدون سرقت اطلاعات ورود به حساب هستند.

به کاربران توصیه میشود که در درخواستهای مجوز برنامههای OAuth احتیاط کنند و همیشه منبع و مشروعیت آنها را قبل از تأیید بررسی کنند.

مدیران Microsoft 365 همچنین میتوانند دسترسی کاربران به درخواستهای برنامههای OAuth شخص ثالث را کاملاً از طریق ‘برنامههای سازمانی’ → ‘موافقت و مجوزها’ → تنظیم ‘کاربران میتوانند به برنامهها موافقت کنند’ به ‘خیر’ محدود کنند.

برای بررسی تأییدهای موجود، به ‘برنامههای من’ (myapplications.microsoft.com) بروید → ‘مدیریت برنامههای خود’ → و هر برنامهای که شناسایی نکردید را از آن صفحه لغو کنید.