یک حملهی گستردهی باجافزاری با نام PSAUX به سمت ۲۲,۰۰۰ مورد از CyberPanel صورت گرفته است.

بیش از ۲۲,۰۰۰ نمونهی CyberPanel که به صورت آنلاین در دسترس بوده و یک آسیبپذیری حیاتی اجرای کد از راه دور (RCE) داشتهاند، به صورت گسترده در یک حملهی باجافزاری به نام PSAUX مورد هدف قرار گرفتهاند. این حمله باعث شد که تقریباً تمامی این نمونهها از دسترس خارج شوند.

محققی امنیتی به نام DreyAnd فاش کرده که نسخههای CyberPanel 2.3.6 (و احتمالاً نسخهی ۲٫۳٫۷) دارای سه مشکل امنیتی متفاوت هستند. این مشکلات میتوانند به گونهای مورد سوءاستفاده قرار گیرند که دسترسی ریشه (root access) از راه دور و بدون نیاز به احراز هویت (unauthenticated remote root access) را برای مهاجم فراهم کنند.

این محقق امنیتی بهطور مشخص مشکلات زیر را در نسخه ۲٫۳٫۶ CyberPanel کشف کرده است:

- مشکل در مکانیزم احراز هویت CyberPanel وجود دارد. این سیستم بهجای استفاده از یک سیستم مرکزی برای احراز هویت کاربران، در هر صفحه بهصورت جداگانه وضعیت ورود کاربر را بررسی میکند. این روش باعث میشود که برخی صفحات یا مسیرها، مانند صفحه upgrademysqlstatus، از دسترسیهای غیرمجاز محافظت نشده و در نتیجه برای مهاجمان در معرض سوءاستفاده باشند.

- مشکل تزریق فرمان (Command Injection) در CyberPanel وجود دارد. ورودیهایی که کاربران در صفحات محافظتنشده وارد میکنند، بهدرستی پاکسازی و بررسی نمیشوند. این موضوع به مهاجمان امکان میدهد که دستورات سیستم دلخواه خود را وارد کرده و آنها را اجرا کنند.

- مشکل دور زدن فیلتر امنیتی در CyberPanel وجود دارد. میانافزار امنیتی (Security middleware) فقط درخواستهای POST را فیلتر میکند. این مسئله به مهاجمان امکان میدهد که از فیلتر امنیتی با استفاده از روشهای دیگر HTTP مانند OPTIONS یا PUT عبور کنند.

محققی به نام DreyAnd یک کد اثبات مفهوم (proof-of-concept exploit) توسعه داده است تا نشان دهد که میتوان از راه دور دستورات را در سطح دسترسی ریشه (root) روی سرور اجرا کرد. این کار به او اجازه میدهد کنترل کامل سرور را به دست بگیرد.

DreyAnd گفت که فقط توانسته این آسیبپذیری را روی نسخهی ۲٫۳٫۶ آزمایش کند، زیرا در آن زمان به نسخهی ۲٫۳٫۷ دسترسی نداشته است. با این حال، از آنجا که نسخهی ۲٫۳٫۷ در تاریخ ۱۹ سپتامبر (پیش از کشف این باگ) منتشر شده بود، احتمالاً این نسخه نیز تحت تأثیر این آسیبپذیری قرار دارد.

محقق گفته که این نقص امنیتی را در تاریخ ۲۳ اکتبر ۲۰۲۴ به توسعهدهندگان CyberPanel گزارش کرده است. همچنین، یک اصلاحیه برای مشکل احراز هویت در همان شب در GitHub ارسال شده است.

هر کسی که CyberPanel را از GitHub نصب کند یا از طریق فرایند بهروزرسانی اقدام کند، اصلاحیه امنیتی را دریافت خواهد کرد. با این حال، توسعهدهندگان هنوز نسخهی جدیدی از نرمافزار را منتشر نکردهاند و همچنین هیچ CVE (سند آسیبپذیری مشترک) صادر نکردهاند.

هدف یک حمله باجافزاری به نام PSAUX قرار گرفته است.

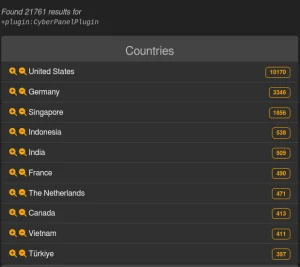

موتور جستجوی اطلاعات تهدید LeakIX گزارش داد که ۲۱,۷۶۱ نمونه آسیبپذیر CyberPanel به صورت آنلاین در دسترس بودهاند و نزدیک به نیمی از آنها (۱۰,۱۷۰) در ایالات متحده قرار داشتهاند.

با این حال، در طول شب، تعداد نمونهها به طرز عجیبی به حدود ۴۰۰ نمونه کاهش یافته است، و LeakIX گفته است که سرورهای تحت تأثیر دیگر قابل دسترسی نیستند.

محقق امنیت سایبری به نام Gi7w0rm در توییتی در شبکه اجتماعی X اعلام کرده که این نمونهها بیش از ۱۵۲,۰۰۰ دامنه و پایگاه داده را مدیریت میکردند، که CyberPanel به عنوان سیستم مرکزی برای دسترسی و مدیریت آنها عمل میکرد.

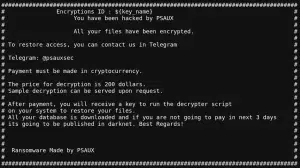

LeakIX اطلاع داده است که مهاجمان سایبری بهطور گسترده از سرورهای آسیبپذیر CyberPanel سوءاستفاده کردهاند تا باجافزار PSAUX را نصب کنند.

عملیات باجافزاری PSAUX از ژوئن ۲۰۲۴ وجود داشته و سرورهای وبی را که از طریق آسیبپذیریها و پیکربندیهای نادرست در معرض خطر قرار دارند، هدف قرار میدهد.

هنگامی که باجافزار روی یک سرور راهاندازی میشود، یک کلید AES و یک IV (متغیر اولیه) منحصر به فرد ایجاد میکند و از آنها برای رمزگذاری فایلها در سرور استفاده میکند.

باجافزار همچنین یادداشتهای باج را با نام index.html در هر پوشه ایجاد میکند و یادداشت باج را به مسیر /etc/motd کپی میکند تا زمانی که یک کاربر به دستگاه وارد میشود، این یادداشت نمایش داده شود.

وقتی کار رمزگذاری کامل شد، کلید AES و متغیر اولیه (IV) با استفاده از یک کلید RSA که بهصورت محصور شده است، رمزگذاری میشوند و به عنوان key.enc و iv.enc در مسیرهای /var/key.enc و /var/iv.enc ذخیره میشوند.

LeakIX و Chocapikk اسکریپتهای استفادهشده در این حمله را بهدست آوردهاند که شامل یک اسکریپت به نام ak47.py برای بهرهبرداری از آسیبپذیری CyberPanel و یک اسکریپت دیگر به نام actually.sh برای رمزگذاری فایلها است.

با این حال، یک آسیبپذیری پیدا شده است که ممکن است به کاربران اجازه دهد فایلها را به صورت رایگان رمزگشایی کنند و محققان در حال حاضر در حال بررسی این هستند که آیا این امکان وجود دارد یا خیر.

به دلیل بهرهبرداری فعال از آسیبپذیری CyberPanel، به کاربران به شدت توصیه میشود که هر چه زودتر به آخرین نسخه موجود در GitHub بهروزرسانی کنند.

بهروزرسانی ۱۰/۲۹/۲۴: LeakIX یک ابزار رمزگشایی منتشر کرده است که میتواند برای رمزگشایی فایلهای رمزگذاریشده در این کمپین استفاده شود.

باید توجه داشت که اگر مهاجم از کلیدهای رمزگذاری متفاوتی استفاده کرده باشد، رمزگشایی با کلید اشتباه میتواند دادههای شما را خراب کند.

بنابراین، حتماً قبل از تلاش برای استفاده از این ابزار رمزگشایی، از دادههای خود نسخه پشتیبان تهیه کنید تا اول تست کنید که آیا این ابزار کار میکند یا خیر.