گزارش سوءاستفاده از آسیبپذیری بحرانی GoAnywhere MFT بهصورت zero day

هکرها در حال بهرهبرداری فعال از آسیبپذیری با درجهٔ حداکثری (CVE-2025-10035) در نرمافزار Fortra GoAnywhere MFT هستند که امکان اجرای فرمان از راه دور بدون احراز هویت را فراهم میکند.

فروشنده این نقص را در تاریخ ۱۸ سپتامبر ۲۰۲۵ افشا کرد، اما یک هفته پیش از آن از وجود مشکل مطلع بوده و جزئیاتی دربارهٔ نحوهٔ کشف یا وجود سوءاستفاده منتشر نکرده است.

CVE-2025-10035 یک آسیبپذیری deserialization در License Servlet نرمافزار GoAnywhere است که میتواند توسط یک عامل دارای «امضای پاسخ لایسنس بهطور معتبر جعلشده» برای تزریق و اجرای فرمان مورد سوءاستفاده قرار گیرد.

اگرچه اطلاعیهٔ Fortra بهروزرسانی جامعی دربارهٔ سوءاستفاده منتشر نکرده است، محققان WatchTowr Labs میگویند شواهد معتبری از بهرهبرداری در محیط واقعی از CVE-2025-10035 دریافت کردهاند. بهگفتهٔ گزارش WatchTowr، سوءاستفادهٔ مشاهدهشده به تاریخ ۱۰ سپتامبر ۲۰۲۵ بازمیگردد؛ یعنی هشت روز پیش از اطلاعیهٔ عمومی Fortra در ۱۸ سپتامبر ۲۰۲۵.

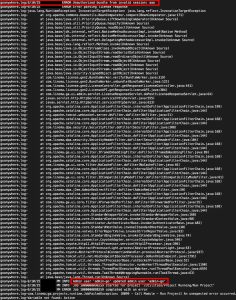

محققان WatchTowr تأیید کردهاند که دادههای تحلیلشده شامل stack trace مرتبط با بهرهبرداری و ایجاد یک بکدور است:

- حصول RCE پس از بهرهبرداری از آسیبپذیری pre-auth deserialization.

- ایجاد یک حساب ادمین بکدور به نام admin-go.

- استفاده از آن حساب برای ایجاد یک web user که دسترسی «قانونی» فراهم میکند.

- آپلود و اجرای چندین payload ثانویه.

از IOCs منتشرشده توسط WatchTowr، نام payloadها شامل ‘zato_be.exe’ و ‘jwunst.exe’ است. فایل ‘jwunst.exe’ یک باینری مشروع مربوط به محصول SimpleHelp است که در این مورد برای حفظ کنترل دستی و پایدار روی نقاط آلوده مورد سوءاستفاده قرار گرفته است.

مهاجمان دستور whoami/groups را اجرا کرده و خروجی (نام حساب کاربری جاری و عضویت در گروههای ویندوز) را در فایل test.txt ذخیره کردهاند تا استخراج شود. این اقدام به بازیگران تهدید امکان بررسی سطح دسترسی حساب آلوده و جستجوی فرصتهای lateral movement در محیط قربانی را میدهد.

وبسایت BleepingComputer برای دریافت نظر در خصوص یافتههای WatchTowr با شرکت Fortra تماس گرفته اما تاکنون پاسخی دریافت نکرده است.

با توجه به وضعیت بهرهبرداری فعال از آسیبپذیری CVE-2025-10035، به مدیران سیستمهایی که هنوز اقدامی نکردهاند توصیه میشود هرچه سریعتر به نسخههای اصلاحشده ارتقا دهند: نسخه ۷٫۸٫۴ (جدیدترین) یا ۷٫۶٫۳٫

یکی از راهکارهای کاهش ریسک، حذف دسترسی مستقیم GoAnywhere Admin Console از اینترنت عمومی است.

همچنین، Fortra به مدیران توصیه کرده است فایلهای لاگ را برای خطاهایی که شامل رشتهی ‘SignedObject.getObject’ هستند بررسی کنند تا مشخص شود آیا نمونه موردنظر تحت تأثیر قرار گرفته است یا خیر.