بهرهگیری از تماسهای جعلی برای ایجاد کانال C2 در پلتفرمهای Zoom و Teams

تاکتیک جدید «Ghost Calls» با سوءاستفاده از سرورهای TURN در Zoom و Microsoft Teams برای دور زدن شناسایی C2

یک روش جدید Post-Exploitation Command-and-Control (C2) Evasion با نام Ghost Calls کشف شده که از سرورهای TURN مورد استفاده در اپلیکیشنهای کنفرانس ویدئویی مانند Zoom و Microsoft Teams برای تونلسازی ترافیک از طریق زیرساختهای مورد اعتماد استفاده میکند.

این روش با بهرهگیری از اعتبارنامههای معتبر، پروتکل WebRTC، و ابزارهای سفارشی، بدون نیاز به هیچ اکسپلویت، میتواند از بسیاری از مکانیزمهای امنیتی و ضدسوءاستفاده عبور کند.

این تاکتیک جدید توسط پژوهشگر امنیتی Adam Crosser از شرکت Praetorian در کنفرانس BlackHat USA معرفی شد. در این ارائه تأکید شد که این تکنیک میتواند در تمرینات Red Team و شبیهسازی نفوذ مورد استفاده قرار گیرد.

«ما از پروتکلهای ارتباطی وبکانفرانس استفاده میکنیم که برای ارتباطات بلادرنگ با تأخیر کم طراحی شدهاند و از سرورهای رسانهای توزیعشده جهانی استفاده میکنند که بهطور طبیعی بهعنوان رله ترافیک عمل میکنند.» — بخشی از توضیحات ارائه

این روش به مهاجمان اجازه میدهد تا جلسات C2 تعاملی را در الگوهای عادی ترافیک سازمانی پنهان کنند و آن را شبیه به یک جلسه آنلاین موقتی جلوه دهند.

نحوه عملکرد Ghost Calls

پروتکل TURN (Traversal Using Relays around NAT) بهطور معمول در سرویسهای تماس ویدئویی، VoIP و WebRTC استفاده میشود و زمانی به کار میآید که دستگاههای پشت فایروال NAT قادر به برقراری اتصال مستقیم نباشند.

وقتی یک کلاینت Zoom یا Teams به جلسهای میپیوندد، اعتبارنامههای موقتی TURN دریافت میکند. مهاجمان میتوانند این اعتبارنامهها را ربوده و یک تونل WebRTC مبتنی بر TURN بین خود و قربانی ایجاد کنند.

این تونل میتواند برای پراکسیکردن دادههای دلخواه یا استتار ترافیک C2 بهصورت ترافیک معمول کنفرانس ویدئویی از طریق زیرساخت معتبر Zoom یا Teams استفاده شود.

از آنجایی که این ترافیک از طریق دامنهها و IPهای معتبر و شناختهشده سازمانی عبور میکند، میتواند فایروالها، پروکسیها و بازرسی TLS را دور بزند. علاوه بر این، ترافیک WebRTC رمزنگاریشده است و عملاً پنهان میماند.

با سوءاستفاده از این روش، مهاجمان نیاز به استفاده از دامنهها یا زیرساختهای خود را ندارند و در عین حال از اتصال سریع، پایدار و قابل اعتماد بهرهمند میشوند. این روش امکان استفاده همزمان از UDP و TCP روی پورت ۴۴۳ را نیز فراهم میکند.

در مقایسه، مکانیزمهای سنتی C2 معمولاً کندتر، قابلتشخیصتر و فاقد قابلیت تبادل بلادرنگ برای عملیاتهایی مانند VNC هستند.

تحقیقات Crosser در نهایت به توسعهٔ یک ابزار سفارشی open-source با نام «TURNt» انجامید که در GitHub در دسترس است و میتواند برای تونلسازی ترافیک C2 از طریق سرورهای TURN ارائهشده توسط Zoom و Teams استفاده شود.

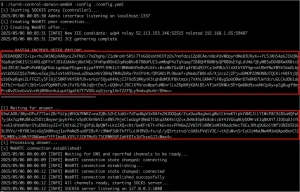

TURNt از دو مؤلفه تشکیل شده است: یک Controller که در سمت مهاجم اجرا میشود و یک Relay که روی میزبان compromised مستقر میگردد.

Controller یک سرور پراکسی SOCKS را اجرا میکند تا اتصالات تونلشده از طریق TURN را پذیرا باشد. Relay با استفاده از TURN credentials به Controller متصل میشود و یک WebRTC data channel از طریق سرور TURN ارائهدهنده برقرار میکند.

TURNt میتواند عملیاتهایی مانند پراکسی SOCKS، Port Forwarding محلی یا از راه دور، خارجسازی دادهها (Data Exfiltration) و همچنین تونلسازی مخفی ترافیک VNC (Virtual Network Computing) را انجام دهد.

اگرچه Ghost Calls هیچ آسیبپذیریای را در Zoom یا Microsoft Teams اکسپلویت نمیکند، وبسایت BleepingComputer با هر دو شرکت تماس گرفته تا بپرسد آیا برنامهای برای افزودن مکانیزمهای حفاظتی بیشتر بهمنظور کاهش امکان این حمله دارند یا خیر. این مطلب پس از دریافت پاسخ از هر کدام از آنها بهروزرسانی خواهد شد.