باجافزار Qilin قادر است اطلاعات کاربری که در مرورگر کروم ذخیره شدهاند، را سرقت کند.

گروه باجافزار Qilin از یک تاکتیک جدید استفاده میکند. آنها یک برنامه خاص (یا ابزاری سفارشی) طراحی و اجرا میکنند که به منظور سرقت اطلاعات کاربری (مانند نام کاربری و رمز عبور) ذخیرهشده در مرورگر گوگل کروم ساخته شده است.

تکنیکهای سرقت اطلاعات کاربری (مانند نام کاربری و رمز عبور) توسط تیم امنیتی Sophos X-Ops در جریان رسیدگی به حوادث امنیتی مشاهده شده است. این موضوع نشاندهنده یک تغییر نگرانکننده در صحنه باجافزارها است.

مروری بر حمله

حملهای که توسط محققان Sophos مورد تحلیل قرار گرفت، با دسترسی گروه Qilin به یک شبکه شروع شد. این دسترسی از طریق استفاده از اطلاعات کاربری دزدیدهشده برای ورود به یک پورتال VPN صورت گرفت. این پورتال فاقد احراز هویت چندمرحلهای (MFA) بود، که باعث شد مهاجمان بتوانند بهراحتی با استفاده از اطلاعات کاربری سرقتشده به شبکه دسترسی پیدا کنند.

پس از نفوذ به شبکه، به مدت ۱۸ روز هیچ فعالیتی از سوی مهاجمان مشاهده نشد، که این مسئله این احتمال را مطرح میکند که گروه Qilin دسترسی به شبکه را از یک کارگزار دسترسی اولیه (IAB) خریدهاند IAB ها افرادی یا گروههایی هستند که دسترسی به شبکههای مختلف را به دست میآورند و سپس آن را به دیگر مهاجمان میفروشند. بنابراین، این عدم فعالیت ممکن است به دلیل این باشد که Qilin ابتدا دسترسی را خریداری کرده و سپس بعد از این دوره، فعالیت خود را آغاز کرده است.

احتمالاً گروه Qilin در این مدت زمان (دوره عدم فعالیت) مشغول نقشهبرداری از شبکه، شناسایی داراییهای مهم و حیاتی، و انجام عملیات شناسایی بودهاند. به عبارت دیگر، آنها از این زمان برای جمعآوری اطلاعات درباره ساختار شبکه و پیدا کردن نقاط حساس و ارزشمند استفاده کردهاند تا بتوانند حملات خود را بهتر برنامهریزی و اجرا کنند.

پس از ۱۸ روز ابتدایی، مهاجمان به یک Domain Controllerدر شبکه دسترسی پیدا کردند و از آنجا به دیگر بخشهای شبکه نفوذ کردند. آنها سپس Group Policy Objects را تغییر دادند تا یک اسکریپت پاورشل به نام IPScanner.ps1 را بر روی تمام دستگاههایی که به شبکه دامنه متصل بودند، اجرا کنند. این اسکریپت احتمالاً برای اسکن شبکه و جمعآوری اطلاعات بیشتر یا برای انجام مراحل بعدی حمله استفاده شده است.

اسکریپتی که توسط یک اسکریپت بچ (logon.bat) اجرا شد و در GPO گنجانده شده بود، بهطور خاص طراحی شده بود تا اطلاعات کاربری (مانند نام کاربری و رمز عبور) ذخیرهشده در مرورگر گوگل کروم را جمعآوری کند. این اسکریپت در واقع بخشی از حملهای بوده که هدفش سرقت اطلاعات کاربری از دستگاههای موجود در شبکه بوده است.

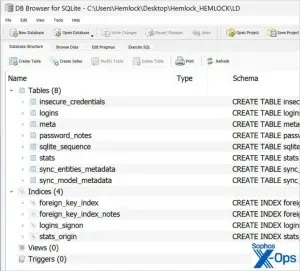

اسکریپت batch script طوری تنظیم شده بود که هر بار که کاربری به دستگاه خود وارد میشد، اجرا شود و اسکریپت پاورشل را راهاندازی کند. اطلاعات کاربری دزدیدهشده در یک پوشه اشتراکی به نام SYSVOL ذخیره میشدند و با نامهای LD یا temp.log ثبت میشدند. این پوشه SYSVOL معمولاً در شبکههای ویندوزی برای اشتراکگذاری فایلهای پیکربندی استفاده میشود.

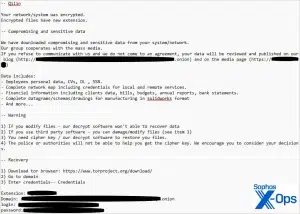

پس از ارسال فایلها به سرور فرمان و کنترل (C2) گروه Qilin، نسخههای محلی این فایلها و لاگهای مربوطه پاک شدند تا فعالیت مخرب پنهان شود. در نهایت، گروه Qilin باجافزار خود را مستقر کرده و دادههای موجود در دستگاههای نفوذشده را رمزنگاری کردند.

مهاجمان از یک سیاست گروهی و یک اسکریپت بچ بهطور همزمان بهره بردند تا باجافزار را بر روی تمام سیستمهای متصل به شبکه دامنه دانلود و اجرا کنند.

پیچیدگی دفاع

استفاده از این روش برای سرقت اطلاعات حساس از مرورگر کروم میتواند به استاندارد جدیدی در حملات باجافزاری تبدیل شود و باعث شود که مقابله با این نوع حملات پیچیدهتر و چالشبرانگیزتر گردد.

به دلیل این که GPO به تمامی دستگاهها در شبکه دامنه اعمال شده بود، هر بار که یک کاربر به یکی از این دستگاهها وارد میشد، فرآیند جمعآوری و سرقت اطلاعات کاربری از آن دستگاه نیز انجام میشد.

اسکریپت ممکن است اطلاعات کاربری را از تمام دستگاههای موجود در شرکت سرقت کرده باشد، به شرطی که آن دستگاهها به دامنه متصل بودند و در طول دورهای که اسکریپت فعال بود، کاربران به آنها وارد شده بودند.

چنین سرقت گستردهای از اطلاعات کاربری میتواند موجب حملات بعدی شود، به بروز نفوذهای وسیع در چندین پلتفرم و سرویس منجر گردد، تلاشهای واکنش را بسیار دشوارتر کند و تهدیدی مداوم و پایدار را پس از حل شدن حادثه باجافزاری به وجود آورد.

در صورت موفقیتآمیز بودن این نوع نفوذ، مدافعان امنیتی نه تنها باید تمام رمزهای عبور Active Directory را تغییر دهند، بلکه باید (در نظریه) از کاربران درخواست کنند که رمزهای عبور خود را برای دهها یا حتی صدها سایت ثالث که کاربران نامکاربری و رمزهای عبور خود را در مرورگر کروم ذخیره کردهاند، تغییر دهند.

با جلوگیری از ذخیرهسازی اطلاعات حساس در مرورگرها، سازمانها میتوانند از سرقت این اطلاعات در صورت وقوع حملات امنیتی جلوگیری کنند و امنیت را بهبود بخشند.

MFA میتواند بهطور مؤثری از حسابها در برابر دسترسیهای غیرمجاز محافظت کند، حتی اگر اطلاعات ورود به سیستم دزدیده شده باشد، زیرا MFA نیازمند روشهای اضافی برای تأیید هویت کاربر است.

با اعمال اصول حداقل امتیاز، که به معنی دادن تنها دسترسیهای ضروری به کاربران و سیستمها است، و تقسیم شبکه به بخشهای مختلف برای محدود کردن دسترسیها، میتوان از گسترش حملات و نفوذهای بیشتر در شبکه جلوگیری کرد و سطح امنیت را افزایش داد.

با توجه به اینکه گروه Qilin یک تهدید بیمحدودیت و چندسکویی است که ارتباطاتی با کارشناسان مهندسی اجتماعی Scattered Spider دارد، هر تغییر تاکتیکی میتواند خطر قابل توجهی برای سازمانها به همراه داشته باشد.