بدافزار لینوکسی به نام sedexp به طور مخفیانه به مدت ۲ سال فعال بوده است.

یک بدافزار مخفیانه لینوکسی به نام “sedexp” از سال ۲۰۲۲ تاکنون با استفاده از یک تکنیک پایداری همچنان فعال می باشد.

این بدافزار توسط شرکت مدیریت ریسک Stroz Friedberg که متعلق به شرکت بیمه Aon است، کشف شده است. این بدافزار به مهاجمان اجازه میدهد تا reverse shell ایجاد کنند، که از طریق آن میتوانند از راه دور به سیستم دسترسی پیدا کنند و حمله را ادامه دهند.

محققان اشاره میکنند که در زمان نوشتن این گزارش، تکنیک پایداری استفاده شده ( قوانین udev ) هنوز توسط چارچوب MITRE ATT&CK مستندسازی نشده است. این نکته نشان میدهد که sedexp یک تهدید پیشرفته است که به صورت آشکار ولی پنهان عمل میکند.

بدافزار از طریق قوانین udev در سیستم باقی میماند و پایداری خود را حفظ میکند.

‘udev’ یک سیستم مدیریت دستگاه برای هسته لینوکس است که مسئول مدیریت گرههای دستگاه (device nodes) در دایرکتوری /dev میباشد. این دایرکتوری شامل فایلهایی است که نمایانگر اجزای سختافزاری موجود در سیستم هستند، مانند درایوهای ذخیرهسازی، رابطهای شبکه، و درایوهای USB

Node files بهطور دینامیک ایجاد و حذف میشوند، زمانی که کاربر دستگاهی را به سیستم متصل یا از آن جدا میکند. همچنین، udev مسئول بارگذاری درایورهای مناسب برای این دستگاهها است.

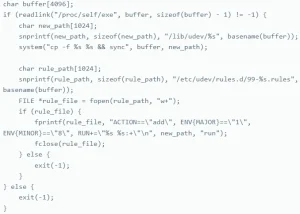

قوانین udev فایلهای پیکربندی متنی هستند که مشخص میکنند مدیر (udev) باید چگونه با دستگاهها یا رویدادهای خاص برخورد کند. این فایلها در دایرکتوریهای /etc/udev/rules.d/ یا /lib/udev/rules.d/ قرار دارند.

این قوانین شامل سه پارامتر هستند که کاربرد آنها را مشخص میکنند:

- ACTION==”add” : پارامتر اول مشخص میکند که قانون برای رویداد افزودن دستگاه (یعنی زمانی که دستگاه جدیدی به سیستم متصل میشود) اعمال میشود.

- KERNEL==”sdb1″ : پارامتر دوم نام دستگاه را مشخص میکند. در این مثال، دستگاهی که نام آن sdb1 است، هدف این قانون است.

- RUN+=”/path/to/script” : پارامتر سوم تعیین میکند که چه اسکریپتی باید زمانی که شرایط مشخص شده برقرار شد، اجرا شود.

این قانون هر بار که یک دستگاه جدید به سیستم اضافه میشود فعال میشود و بررسی میکند که آیا شمارههای اصلی و فرعی دستگاه با شمارههای مربوط به /dev/random مطابقت دارد یا خیر. /dev/random که هنگام راهاندازی سیستم بارگذاری میشود، به عنوان یک تولیدکننده عدد تصادفی توسط چندین برنامه و فرآیندهای سیستمی استفاده میشود.

با استفاده از /dev/random به عنوان یک شرط برای اجرای اسکریپت بدافزار، مهاجمان به طور مداوم و مکرر بدافزار را فعال نگه میدارند.

بیش از همه، /dev/random یک جزء اساسی سیستم در لینوکس است که راهحلهای امنیتی آن را تحت نظارت قرار نمیدهند. به همین دلیل، سوءاستفاده از آن تضمین میکند که بدافزار قادر به اجتناب از شناسایی است.

تواناییهای عملیاتی اصلی

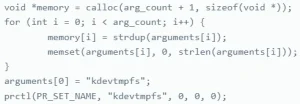

بدافزار نام فرآیند خود را «kdevtmpfs» میگذارد، که مشابه یک فرآیند قانونی سیستم است. این کار باعث میشود که بدافزار با فعالیتهای عادی سیستم ترکیب شود و شناسایی آن با استفاده از روشهای معمول دشوارتر شود.

در مورد تواناییهای عملیاتی خود، بدافزار از یکی از دو روش forkpty یا pipes و یک فرآیند جدید fork شده استفاده میکند تا یک reverse shell برای مهاجم راهاندازی کند و به او اجازه دهد که بهطور از راه دور به دستگاه آلوده دسترسی پیدا کند.

بدافزار Sedexp همچنین از تکنیکهای دستکاری حافظه برای پنهان کردن هر فایلی که شامل رشته “sedexp” است از دستورهای استانداردی مانند ls یا find استفاده میکند، به طوری که حضور آن در سیستم مخفی بماند.

بدافزار قادر است محتوای حافظه را تغییر دهد تا کد مخرب را به سیستم وارد کند یا نحوه عملکرد برنامهها و فرآیندهای سیستمی که قبلاً وجود دارند را تغییر دهد.

محققان اشاره میکنند که این بدافزار از سال ۲۰۲۲ در دنیای واقعی مورد استفاده قرار گرفته است. آنها متوجه شدند که این بدافزار در بسیاری از محیطهای آزمایشی آنلاین ( sandboxes ) وجود دارد و شناسایی نشده است ( در VirusTotal، فقط دو موتور آنتیویروس از بین سه نمونه موجود از بدافزار sedexp را به عنوان مخرب شناسایی کردهاند ).

بر اساس گزارش Stroz Friedberg، این بدافزار برای پنهان کردن کدهای استخراج اطلاعات کارتهای اعتباری ( credit card scraping ) در سرورهای وب آسیبدیده استفاده شده است، که نشاندهنده دخالت آن در حملات مالی است.

همینه همین ۱۵ ساله بدبختم کرده آی هوار یافتم ،باور کنم بیچارم کرده این سه سال اخیر رو جدای از ۱۲ سال قبلش ،به هر کسی فکر کنی گفتم کمک خواستم اما فلش و خرید گوشی نو فایده نداره تلوزیونی نه میشه انداخت دور و نه راه حلی درونش میشه یافت چون … داستان داره این مرورگر پلاگینی و کیبورد و لینوکس خراب ال جی گلدیران من درمانده.