دور زدن امنیت FIDO2 توسط مهاجمان در کمپین فیشینگ PoisonSeed

یک کمپین فیشینگ با نام PoisonSeed موفق شده با سوءاستفاده از قابلیت احراز هویت بیندستگاهی (cross-device authentication) در استاندارد WebAuthn، از مکانیزم امنیتی کلیدهای FIDO2 عبور کرده و کاربران را فریب دهد تا درخواستهای ورود به حساب کاربری از طریق پورتالهای جعلی شرکتها را تأیید کنند.

مهاجمان PoisonSeed به اجرای حملات فیشینگ در مقیاس بالا با هدف کلاهبرداری مالی شهرت دارند. در گذشته نیز، این گروه از طریق ارسال ایمیلهایی حاوی عبارتهای بازیابی (seed phrase) ارزهای دیجیتال، اقدام به تخلیه کیفپولهای رمزارز کردهاند.

در حمله فیشینگ اخیر که توسط شرکت امنیتی Expel شناسایی شده، مهاجمان بهجای بهرهبرداری از یک ضعف امنیتی در FIDO2، از یک قابلیت قانونی در WebAuthn سوءاستفاده کردهاند.

قابلیت cross-device authentication در WebAuthn به کاربران اجازه میدهد تا با استفاده از یک کلید امنیتی یا اپلیکیشن احراز هویت موجود در یک دستگاه دیگر، وارد حساب کاربری خود روی یک دستگاه جدید شوند. در این روش، احراز هویت از طریق اتصال فیزیکی انجام نمیشود، بلکه اطلاعات از طریق بلوتوث یا اسکن کد QR میان دو دستگاه منتقل میگردد.

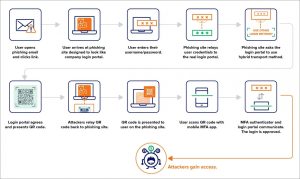

فرآیند حمله به این صورت آغاز میشود که قربانی به یک وبسایت فیشینگ هدایت میشود که ظاهری شبیه به پورتالهای ورود سازمانی نظیر Okta یا Microsoft 365 دارد.

پس از آنکه کاربر نام کاربری و رمز عبور خود را در این پورتال جعلی وارد میکند، زیرساخت مهاجم از نوع Adversary-in-the-Middle (AiTM) در پشت صحنه بهطور آنی همان اطلاعات را در پورتال واقعی وارد کرده و فرآیند ورود واقعی را آغاز میکند.

در شرایط عادی، کاربر باید با استفاده از کلید امنیتی FIDO2 خود احراز هویت چندمرحلهای (MFA) را تأیید کند؛ اما زیرساخت فیشینگ از سرویس اصلی درخواست میکند که احراز هویت از طریق روش cross-device انجام شود.

در نتیجه، پورتال واقعی یک کد QR برای احراز هویت بیندستگاهی تولید میکند و این کد از طریق زیرساخت فیشینگ به وبسایت جعلی منتقل و به کاربر نمایش داده میشود.

زمانیکه کاربر این کد QR را با تلفن همراه یا اپلیکیشن احراز هویت خود اسکن میکند، در واقع بدون اطلاع، ورود مهاجم به حساب واقعی خود را تأیید کرده است.

این روش عملاً از مکانیزمهای امنیتی کلید FIDO2 عبور میکند، زیرا به مهاجم اجازه میدهد فرآیند ورود را با تکیه بر احراز هویت بیندستگاهی آغاز کند، بدون نیاز به تعامل فیزیکی کاربر با کلید FIDO2.

شرکت امنیتی Expel هشدار داده است که این حمله ناشی از یک ضعف در پیادهسازی FIDO2 نیست، بلکه سوءاستفادهای از قابلیتی قانونی است که فرآیند احراز هویت مبتنی بر کلید FIDO را به سطح پایینتری تنزل میدهد.

راهکارهای کاهش ریسک پیشنهادی توسط Expel:

- محدودسازی موقعیتهای جغرافیایی مجاز برای ورود کاربران و راهاندازی فرآیند ثبتنام برای افرادی که قصد سفر دارند.

- بررسی منظم برای شناسایی ثبت کلیدهای FIDO ناشناس از مکانهای غیرمعمول یا برندهای کمتر شناختهشده.

- سازمانها میتوانند استفاده از احراز هویت مبتنی بر بلوتوث را بهعنوان الزام برای cross-device authentication اعمال کنند، که در این صورت اثربخشی حملات فیشینگ از راه دور بهطور قابلتوجهی کاهش مییابد.

Expel همچنین یک حادثه جداگانه را شناسایی کرده که در آن، مهاجم پس از نفوذ به یک حساب کاربری—احتمالاً از طریق حمله فیشینگ و بازنشانی گذرواژه—موفق شده کلید FIDO خود را به حساب قربانی اضافه کند. این حمله نیازی به فریب کاربر برای اسکن کد QR یا تأیید دستی نداشت.

این حملات نشان میدهند که مهاجمان بهطور فزایندهای به روشهایی برای دور زدن احراز هویت مقاوم در برابر فیشینگ دست پیدا میکنند، از جمله با وادار کردن کاربر به تکمیل فرآیندهایی که نیاز به تعامل مستقیم با کلید امنیتی را دور میزنند.