بررسی حملات APT یا تهدیدات مستمر پیشرفته

حمله APT که مخفف Advanced Persistent Threat است، اصطلاحی است که برای توصیف یک کمپین حملات پیشرفته مورد استفاده قرار میگیرد و در آن، یک نفوذگر یا تیمی از نفوذگران، حضور غیرمجاز و طولانی مدت در یک شبکه دارند تا به دادهها و اطلاعات حساس آن دسترسی داشته باشند. نکته مهم در این دسته از حملات، این است که ممکن است تا مدت ها کسی متوجه دسترسی و نفوذ نشود.

اهداف حمله APT، که با دقت بسیاری انتخاب شده و مورد تحقیق قرار میگیرند، معمولا شامل شرکتهای بزرگ یا شبکههای دولتی میشود. اهداف اینگونه حملات، زیرساختهای دفاع ملی، بخش صنعت و تولید و همچنین بخش صنعت مالی است زیرا این شرکتها با اطلاعات ارزشمندی از جمله مالکیت معنوی، برنامههای نظامی و سایر اطلاعات دولتها و سازمانهای سرمایه گذاری، سروکار دارند. هدف بیشتر حملات APT، دستیابی و حفظ دسترسی مداوم به شبکهها است؛ به گونهای که کسی متوجه دسترسی نشود. از آنجا که معمولاً تلاش و منابع زیادی برای انجام حملات APT انجام میگیرد، هکرها معمولا اهداف ارزشمندی نظیر کشورها و شرکتهای بزرگ را مورد هدف قرار میدهند.

عواقب حملات ATP میتواند بسیار گسترده باشد و شامل موارد زیر است:

- سرقت مالکیت معنوی (به عنوان مثال، اسرار تجاری یا حق ثبت اختراع)

- به خطر افتادن و سرقت اطلاعات حساس (به عنوان مثال، دادههای شخصی کارمندان و کاربران)

- خرابکاری در زیرساختهای مهم سازمانی (به عنوان مثال، حذف بانک اطلاعاتی)

- تصاحب کل سایت

اجرای یک حمله APT نسبت به یک حمله Web Application، به منابع بیشتری نیاز دارد. اعضای تشکیل دهنده این حملات، هکرهای کلاه سیاه و با تجربهای هستند که از پشتوانه مالی قابل توجهی برخوردارند. برخی از حملات APT، توسط دولتها تامین می شود و از آنها به عنوان سلاح جنگ سایبری یاد میشود.

به منظور نفوذ و ایجاد دسترسی به اهداف، گروههای APT، اغلب از روشهای پیشرفته استفاده میکنند، مانند استفاده از اکسپلویتهای Zero-day، آسیب پذیریهای ناشناخته و همچنین استفاده از حملات فیشینگ به صورت کاملا هدفمند، یا استفاده از تکنیکهای پیشرفته مهندسی اجتماعی که میتواند اطلاعات خوبی را در اختیار آنها قرار دهد. اغلب مواقع برای حفظ دسترسیهای ایجاد شده و جلوگیری از کشف این نفوذها، اعضای این گروهها از روشهای پیشرفتهای مانند بازنویسی مداوم کد مخرب برای جلوگیری از شناسایی و سایر تکنیکهای پیشرفته، استفاده میکنند. برخی از برنامههای مورد استفاده توسط گروههای APT آنقدر پیچیده هستند که برای حفظ سیستمها و نرم افزارهای شبکه که مورد نفوذ قرار گرفتهاند، به یک سرپرست تمام وقت نیاز است.

انگیزههای گروههای APT متنوع است. به عنوان مثال، مهاجمینی که از طرف دولتها حمایت میشوند، ممکن است مالکیت معنوی را هدف قرار دهند تا در صنایع خاصی مزیت رقابتی کسب کنند یا به اطلاعات خاصی در برخی از صنایع دسترسی پیدا کنند. اهداف دیگر ممکن است شامل شبکههای توزیع برق و خدمات ارتباطی از راه دور و سایر سیستمهای زیرساختی، رسانههای اجتماعی، سازمانهای رسانهای و اهداف انتخاباتی و سایر اهداف سیاسی باشد. این نکته را نیز باید یادآوری کرد که گروههایی که به صورت سازمان یافته در حوزه جرایم کلاه برداری فعالیت میکنند، ممکن است برای به دست آوردن اطلاعاتی که می توانند برای انجام اقدامان مجرمانه استفاده شوند، از گروههای APT حمایت مالی کنند

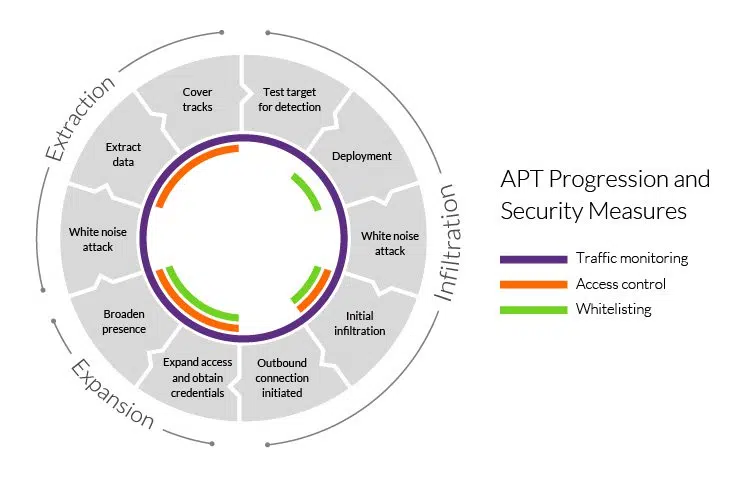

مراحل انجام یک حمله APT

یک حمله ATP موفقیت آمیز را میتوان به سه مرحله زیر تقسیم کرد:

- نفوذ در شبکه

- گسترش حضور نفوذگر در شبکه

- استخراج داده های حساس (بدون آنکه شناسایی شوند)

که در ادامه این مراحل را باهم بررسی می کنیم.

مرحله اول: نفوذ

سازمان ها معمولا از طریق به خطر افتادن یکی از سه سطح، دارایی های سطح وب، منابع داخلی شبکه و یا کاربران مجاز داخلی، مورد نفوذ قرار می گیرند. این سطوح از حملات یا از طریق بارگذاری های مخرب (مانند استفاده از آسیب پذیری های RFI یا SQL Injection) یا حملات مهندسی اجتماعی (مانند حملات هدفمند فیشینگ) صورت می گیرد. این موارد تهدیدهایی هستند که سازمان های بزرگ بصورت مدوام با آنها روبرو هستند.

علاوه بر این موارد نفوذگران ممکن است همزمان از تکنیک های DDoS بر علیه اهداف خود استفاده کنند. اینکار هم برای منحرف کردن پرسنل و کارشناسان امنیتی و هم به عنوان ابزاری برای تضعیف امنیت محیطی، مورد استفاده قرار می گیرد. پس از دستیابی به دسترسی اولیه، مهاجمان به سرعت یک بدافزار از نوع شل بکدور نصب می کنند که به شبکه دسترسی می دهد و امکان انجام عملیات از راه دور را بصورت مخفی، فراهم می کند. بعد از این مرحله نفوذگر وارد مرحله دوم می شود.

مرحله دوم: گسترش

پس از ایجاد دسترسی اولیه به شبکه، مهاجمین در مسیر گسترش دسترسی و همچنین بالابردن سطح دسترسی ها در شبکه، حرکت می کنند. این امر شامل بالا بردن دسترسی بصورت سلسله مراتب سازمانی می شود. با انجام این کار، آنها می توانند اطلاعات بحرانی کسب و کار، از جمله اطلاعات خط محصول، داده های کارمندان و سوابق مالی را جمع آوری کنند.

بسته به هدف نهایی حمله کنندگان، داده های استخراج شده می توانند به یک شرکت رقیب فروخته شوند، برای خرابکاری در خط تولید یک شرکت تغییر یافته یا برای از بین بردن کل یک سازمان استفاده شود. اگر انگیزه آنها خرابکاری باشد، از این مرحله برای بدست آوردن کنترل عملکردهای مهم بحرانی و دستکاری آنها، در یک توالی خاص استفاده می شود تا بیشترین آسیب را داشته باشد. به عنوان مثال، مهاجمان می توانند بانک های اطلاعاتی را در یک شرکت حذف کنند و سپس ارتباطات شبکه را مختل کنند تا روند بازیابی از حادثه طولانی شود و به این ترتیب باعث لطمه به برند آن سازمان شوند.

مرحله سوم: استخراج

در حالی که یک حمله APT در حال انجام است، اطلاعات دزدیده شده معمولاً در یک مکان امن در داخل شبکه هدف، قرار می گیرند تا پس از جمع آوری اطلاعات به اندازه کافی، مهاجمان بتوانند بدون آنکه شناسایی شوند آنها را استخراج کنند.

بطور معمول از تاکتیک های white noise به منظور منحرف کردن تیم امنیتی شما استفاده می شود تا اطلاعات به بیرون منتقل شوند. این تاکتیک ها ممکن است به شکل یک حمله DDoS باشد تا تیم شما را برای مقابله با این نوع حمله محرف کنند.

برخلاف حملات رایج سایبری، حملات APT از طریق ابزارها و روش های شخصی سازی شده انجام می شوند نه از طریق ابزارهایی که بصورت عمومی تر استفاده می شوند. همچنین حملات APT به طور کلی در یک بازه زمانی طولانی تر انجام می شوند، برخلاف حملات رایج، که ممکن است آشکارتر و در نتیجه، دفاع در برابر آنها راحت تر باشد.

نمونههایی از حملات APT

حملات APT معمولا توسط اشخاصی که آنها را کشف کردهاند نامگذاری میشوند. بسیاری از حملات APT توسط بیش از یک محقق کشف شدهاند، بنابراین برخی با بیش از یک نام شناخته میشوند. برخی از معروفترین این حملات را در ادامه بررسی میکنیم:

- خانواده بدافزار Sykipot APT نقضهایی را در محصولات Adobe Acrobat Reader اعمال میکرد. این حمله در سال ۲۰۰۶ کشف شد. حملات بعدی با استفاده از بدافزارهای این خانواده تا سال ۲۰۱۳ ادامه داشت. مهاجمین سایبری از خانواده بدافزار Sykipot به عنوان بخشی از حملات سایبری APT طولانی مدت استفاده کردند. این مهاجمان عمدتا سازمانهای ایالات متحده آمریکا و انگلیسی را هدف قرار داده بودند؛ مانند آژانسهای دولتی، پیمانکاران فعال در حوزه دفاعی و شرکتهای ارتباطی. مهاجمان همچنین از تکنیکهای فیشینگ برای ارسال لینکها و پیوستهای مخرب حاوی اکسپلویتهای Zero-day به صورت ایمیلهای هدفمند، استفاده کردند.

- حملات GhostNet در سال ۲۰۰۹ کشف شد. این حملات از کشور چین اجرا شده بودند و از طریق ارسال ایمیلهای فیشینگ هدفمند حاوی پیوستهای مخرب، به اهداف خود حمله میکردند. این حملات، کاربران فعال بیش از ۱۰۰ کشور جهان را به خطر انداخت. هدف اصلی مهاجمان در این حمله، نفوذ و دستیابی به شبکههای وزارتخانههای دولتی و سفارتخانهها بود. این حملات نفوذگران را قادر میساخت تا دستگاههای مورد نفوذ قرار گرفته را کنترل کنند، مانند ضبط صدای آنها در هنگام مکالمه یا استفاده از دوربینها.

- بدافزار Stuxnet که برای حمله به برنامه های هسته ای ایران ایجاد شده بود، در سال ۲۰۱۰ توسط محققان امنیت سایبری کشف شد. این بدافزار هنوز هم بعنوان یکی از پیچیده ترین حملات APT در نظر گرفته می شود. این بدافزار سیستم های کنترل صنعتی (SCADA) را هدف قرار داد و از طریق دستگاه های USB آلوده و از طریق پیمانکاری فعال در شبکه داخلی، پخش شده بود. کشورهای آمریکا و اسرائیل هر دو در توسعه این بدافزار نقش داشتند گرچه هیچ کدام از آنها بصورت رسمی نقش خود در توسعه آن را، قبول نکرده است اما تحقیقات انجام گرفته، حضور این دو کشور را در توسعه بدافزار Stuxnet تایید می کند.

- APT29، گروه APT روسی که بسیار هم حرفه ای و پیشرفته هستند و با نام “Cozy Bear” نیز شناخته می شوند، با تعدادی از حملات از جمله حملات فیشینگ به پنتاگون و حملات سال ۲۰۱۶ به کمیته ملی دموکرات ها، ارتباط داشته اند.

- APT28، گروه APT پیشرفته روسی که همچنین با نام هایFancy Bear ،Pawn Storm ، Sofacy Group و Sednit شناخته می شود، توسط محققان Trend Micro در سال ۲۰۱۴ شناسایی شد. گروه APT28 با حملات علیه اهداف نظامی و دولتی در اروپای شرقی از جمله اوکراین و گرجستان و همچنین کمپین هایی که سازمان های ناتو و پیمانکاران دفاعی ایالات متحده را مورد هدف قرار داده اند، مرتبط بوده است.

- APT34، یک گروه APT پیشرفته مرتبط با کشور ایران، در سال ۲۰۱۷ توسط محققان FireEye شناسایی شد، اما طبق تحقیقات کارشناسان امنیتی حداقل از سال ۲۰۱۴ فعال است. این گروه با حمله به کشورهای واقع در خاورمیانه، اهدافی را در زیرساخت های مالی، دولتی، انرژی، شیمیایی و شرکت های مخابراتی، مورد حمله قرار داده است.

- APT37، که همچنین به نام هایReaper ، StarCruft و Group 123 شناخته می شود، یک گروه APT پیشرفته در ارتباط با کشور کره شمالی است که گمان می رود از حدود سال ۲۰۱۲ فعالیت خود را آغاز کرده باشد. این گروه با استفاده از آسیب پذیری های Zero-day موجود در محصولات Adobe Flash و از طریق روش های مهندسی اجتماعی و فیشینگ، اهداف خود را مورد حمله قرار داده است.

چطور یک حمله APT را تشخیص دهیم؟

حملات APT علیرغم تشخیص بسیار سخت، علائم هشدار دهنده خاصی دارند. یک سازمان ممکن است بعد از مورد هدف قرار گرفتن توسط یک گروه APT، متوجه علائم خاصی شود، از جمله:

- فعالیت غیرمعمول و مشکوک در حساب های کاربر (بخصوص حساب های با دسترسی بالا)

- استفاده گسترده از بدافزارهای بکدور (به منظور حفظ دسترسی)

- فعالیت مشکوک و غیرمعمول در بانک های اطلاعاتی

- تشخیص ناهنجاری در اطلاعات که از شبکه خارج می شوند (شاید بهترین راه برای متخصصان امنیت سایبری باشد تا مشخص کنند آیا شبکه مورد هدف حمله APT بوده است یا خیر).