معرفی پروتکل IPsec

IPsec به گروهی از پروتکلها گفته میشود که در کنار هم برای ایجاد اتصال رمزنگاری شده بین دستگاههای مختلف مورد استفاده قرار میگیرد. با استفاده از این پروتکل، امنیت دادههای ارسالی در سطح اینترنت حفظ خواهد شد. این پروتکل معمولا برای تنظیم VPN بهکار میرود و از طریق رمزگذاری بستههای پروتکل اینترنت IP و تایید اعتبار منبع ارسال بستهها فعالیت خواهد کرد. در عبارت IPsec، کلمه IP به معنی Internet Protocol و کلمه sec نیز مخفف عبارت Secure است. پروتکل اینترنت، پروتکل مسیریابی اصلی در سطح اینترنت است و مقصد دیتاها را با استفاده از آدرس IP مشخص خواهد کرد. پروتکل IPsec نیز با اضافه کردن رمزگذاری و تایید اعتبار به این پروسه، امنیت دادهها را تضمین خواهد کرد.

این پروتکل به صورت کلی به سه قسمت اصلی تقسیم میشود:

• Interesting Traffic: در این مرحله سیاستهای مربوط به IPsec تکمیل میشوند و فرآیند IKE استارت میخورد.

• Data Transfer: ترافیک و دادههای شبکه با استفاده از پارامترهای SA رمزگذاری و به سمت دو طرف ارسال خواهند شد.

• Tunnel Termination: در صورت تمام شدن زمان موردنظر و یا حذف پارامترها، این مرحله آغاز خواهد شد و تونل بین دو طرف بسته میشود.

فرآیند IKE چیست؟

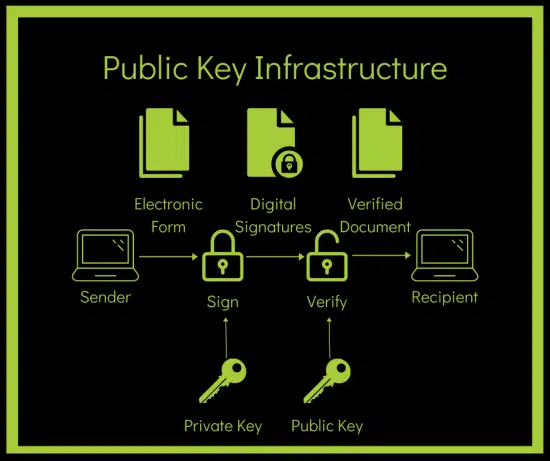

IKE یا Internet Key Exchange یک پروتکل مدیریت کلید ایمن است که برای ایجاد یک کانال ارتباطی امن و تایید شده بین دو دستگاه مختلف مورد استفاده قرار میگیرد. ممکن است بپرسید که ارتباط IPsec و IKE چیست؟ پروتکل IPsec میتواند به یکی از دو روش زیر برای ایجاد VPN اقدام کند:

• از طریق پروتکل IKE: پروتکل IKE از تولید و مذاکره خودکار کلیدها و ارتباطات امنیتی آنها پشتیبانی میکند. استفاده از پروتکل IKE برای ایجاد اتصال وی پی ان بین دو نقطه مختلف، امنیت بیشتری نسبت به تبادل کلید دستی دارد.

• تبادل کلید دستی: در پروتکل IPsec میتوانید از طریق تبادل کلید دستی (برای مثال از طریق ایمیل یا تلفن) نیز برای ایجاد اتصال وی پی ان استفاده کنید.

تبادل پیام در IKEv1

مذاکرات IKE شامل دو فاز مختلف است:

• فاز یک: مذاکره و تبادل روشهای پیشنهادی برای تایید اعتبار و ایمنسازی کانال

• فاز دو: مذاکره در مورد روشهای ایمن سازی (یا SAها) برای تامین امنیت دادههایی که از طریق تونل IPsec جابجا میشوند.

فاز یک مذاکرات IKE

پس از اینکه دو طرف یک کانال امن و تایید شده ایجاد کردند، فاز دو مذاکرات آغاز خواهد شد. در این مرحله دستورالعملهای امنیتی برای تامین امنیت دادهها به منظور عبور از تونل IPsec مورد مذاکره قرار میگیرد.

درست مانند فاز یک، هر دو طرف در این مرحله پیشنهادهای مختلف برای تعیین پارامترهای امنیتی که باید در دستورالعملها در نظر گرفته شوند نیز مورد بررسی قرار میگیرد. همچنین یک پیشنهاد فاز دو شامل پروتکل امنیتی (ESP یا AH) و همچنین الگوریتمهای انتخابی برای تصدیق هویت و رمزگذاری میباشد. همچنین پیشنهاد میتواند تعیین کننده یک گروه DH نیز باشد.

صرف نظر از حالتی که در فاز یک انتخاب شده است، فاز دو همیشه در حالت سریع اتفاق میافتاد و فقط سه پیام در این فاز رد و بدل خواهد شد:

IDهای پروکسی

در فاز دو هر دو طرف IDهای پروکسی را با هم تبادل خواهند کرد. ID پروکسی شامل پیشوندهای IP ریموت و محلی میباشد. ID پروکسی هر دو طرف باید با هم مطابقت داشته باشد. این بدین معنی است که آدرس IP محلی اختصاص داده شده به یکی از طرفین باید با آدرس IP که به طرف دیگر اختصاص یافته است مطابقت داشته باشد.

Perfect Forward Secrecy

PFS متدی است که در آن کلیدهای فاز دو به صورت مستقل و بدون ارتباط با کلیدهای قبلی استخراج خواهند شد. در متد جایگزین تمامی کلیدهای فاز دو از طریق کلیدی که در پیشنهاد فاز یک ایجاد شده است (کلید SKEYID_d) ساخته میشوند. کلید SKEYID_d میتواند کلیدهای فاز دو را با کمترین توان پردازشی تولید کند. متاسفانه در صورتی که فردی به کلید SKEYID_d دسترسی داشته باشد، تمامی کلیدهای رمزگذاری شما در معرض خطر خواهند بود.

PFS با ایجاد یک تبادل کلید DH جدید برای تمامی تونلهای فاز دو این مشکل امنیتی را برطرف خواهد کرد. به همین خاطر استفاده از PFS از لحاظ امنیت گزینه خیلی بهتری است اما در صورتی که PFS فعال باشد، ممکن است پروسه تولید کلید در فاز دو بیشتر طول بکشد.

جلوگیری از ارسال دوباره (Replay Protection)

حملات ارسال دوباره زمانی رخ میدهد که یک فرد تایید نشده به تعدادی از بستهها دسترسی پیدا میکند و از آنها برای افزایش ترافیک سیستم، حملات DoS یا دسترسی به یک شبکه تایید شده استفاده خواهد کرد. در این فاز تمامی بسته های IPsec مورد بررسی قرار میگیرند تا مطمئن شوید که این بسته قبلا دریافت نشده است. در صورتی که یک بسته خارج از توالی مشخصی دریافت شود پذیرفته نخواهد شد. استفاده از این قابلیت نیازی به مذاکره ندارد، زیر تمامی بستهها با شماره توالی ارسال میشوند و شما میتوانید این شماره را بررسی کنید یا نکنید.

IKEv2 در پروتکل IPSec

IKEv2 مخفف عبارت Internet Key Exchange Version 2 است و در کنار پروتکل IPSec یک پروتکل وی پی ان را تشکیل میدهند. این تکنولوژی مجموعهای از دستورالعملها است که دستگاه شما برای ایجاد یک ارتباط امن و رمزگذاری شده بین یک کامپیوتر و کامپیوتر دیگر از آنها استفاده میکند. در این تکنولوژی از تبادل کلید Diffie-Hellman استفاده می شود و تاکنون هیچگونه آسیبپذیری شناخته شدهای نداشته است. به همین خاطر شما میتوانید از آن برای ایجاد PFS و همچنین ایجاد اتصالات وی پی ان امن استفاده کنید.