Network Segmentation چیست ؟

Network Segmentation چیست ؟

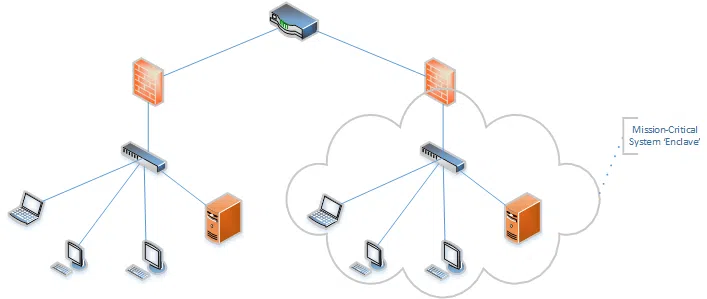

Network Segmentation به فرآیند تقسیم یک شبکه بزرگ به بخشها یا قطعات کوچکتر بهمنظور بهبود امنیت، کارایی و مدیریت شبکه گفته میشود. هر بخش از شبکه که به آن segment گفته میشود، میتواند جداگانه مدیریت و کنترل شود. این کار معمولاً با استفاده از VLANها (شبکههای محلی مجازی)، Subnetting (تقسیمبندی شبکه به زیرشبکهها) یا فایروالها انجام میشود.

اهداف و مزایای Network Segmentation:

- افزایش امنیت: از طریق محدود کردن دسترسیها و ایجاد مرزهای مشخص بین بخشهای مختلف شبکه، میتوان از گسترش حملات سایبری جلوگیری کرد. اگر بخشی از شبکه به خطر بیفتد، دسترسی مهاجم به سایر بخشها محدود میشود.

- بهبود عملکرد: تقسیم شبکه به بخشهای کوچکتر میتواند ترافیک شبکه را بهینهسازی کرده و فشار روی شبکه را کاهش دهد. این کار باعث بهبود سرعت و کارایی کلی میشود.

- مدیریت بهتر شبکه: با تفکیک دستگاهها و سیستمها بر اساس نقشها یا نیازها، مدیریت ترافیک شبکه و نظارت بر آن آسانتر خواهد شد.

- عیبیابی سریعتر: به دلیل اینکه هر بخش از شبکه بهطور جداگانه مدیریت میشود، شناسایی و رفع مشکلات در شبکه سادهتر میگردد.

مثالهای کاربردی Network Segmentation:

- در یک سازمان بزرگ، شبکه میتواند به بخشهای مختلفی مثل بخشهای مالی، منابع انسانی و فناوری اطلاعات تقسیم شود. هر بخش دسترسیهای خاص خود را دارد و تعامل بین آنها از طریق قوانین مشخص صورت میگیرد.

- در محیطهای ابری یا مجازی، میتوان سرورها و سرویسهای مختلف را در سگمنتهای مجزا قرار داد تا امنیت و کارایی بهبود یابد.

Network Segmentation بخش مهمی از طراحی امنیتی و مدیریتی شبکههای مدرن است و به سازمانها کمک میکند تا شبکههای خود را بهتر کنترل و محافظت کنند.

اهمیت و ضرورت Network Segmentation در سازمان

Network Segmentation یا تقسیمبندی شبکه در سازمانها به دلایل متعددی از اهمیت بالایی برخوردار است. با افزایش تهدیدات سایبری و پیچیدگی شبکههای سازمانی، این تکنیک به یک نیاز اساسی تبدیل شده است. در ادامه به برخی از دلایل اهمیت و ضرورت آن اشاره میکنم:

- افزایش امنیت شبکه

- محدود کردن دسترسیها: با تقسیم شبکه به بخشهای کوچکتر، سازمان میتواند دسترسیها را بر اساس نقشها و نیازها محدود کند. به این ترتیب، افراد یا دستگاههایی که نیاز به دسترسی به اطلاعات حساس ندارند، از آنها دور نگه داشته میشوند.

- مقابله با حملات داخلی و خارجی: اگر مهاجم موفق به نفوذ به بخشی از شبکه شود، با استفاده از سگمنتیشن، امکان حرکت جانبی یا دسترسی به سایر بخشها محدود خواهد بود. این موضوع مانع از گسترش حملات سایبری مانند ransomware و malware میشود.

- افزایش امنیت دادههای حساس: بخشهای حیاتی مانند دادههای مالی یا اطلاعات مشتریان را میتوان در سگمنتهای جداگانه قرار داد و با قوانین امنیتی سختگیرانهتری از آنها محافظت کرد.

- بهبود عملکرد و کارایی شبکه

- بهینهسازی ترافیک شبکه: با تقسیم شبکه به بخشهای کوچکتر، میتوان ترافیک بین دستگاهها و سیستمها را بهتر مدیریت کرد. این کار باعث کاهش ترافیک شبکه و افزایش کارایی در انتقال دادهها میشود.

- کاهش بار بر روی شبکه: با کاهش ارتباطات غیرضروری بین بخشهای مختلف، بار شبکه کم شده و در نتیجه تاخیرها و ازدحام ترافیک کاهش مییابد.

- بهبود مدیریت و کنترل شبکه

- نظارت و مدیریت بهتر: هر سگمنت به طور مستقل مدیریت میشود و این کار به مدیران شبکه اجازه میدهد که بر هر بخش به صورت جداگانه نظارت داشته و به مشکلات آن بخش سریعتر رسیدگی کنند.

- افزایش انعطافپذیری در تغییرات: شبکههایی که به بخشهای مختلف تقسیم شدهاند، در صورت نیاز به تغییرات، قابلیت تغییر و تنظیم سریعتری دارند، زیرا تأثیر تغییرات تنها محدود به یک سگمنت میشود.

- کاهش ریسک و هزینههای امنیتی

- کاهش ریسک نفوذ و حملات: سازمانهایی که از سگمنتیشن شبکه استفاده نمیکنند، در معرض حملات گستردهتر قرار دارند. سگمنتیشن با محدود کردن دسترسیها، ریسک حملات موفق را کاهش میدهد.

- کاهش هزینههای بازیابی: در صورتی که بخشی از شبکه دچار مشکل یا حمله شود، هزینههای بازیابی و رفع اشکال در شبکههای سگمنت شده بسیار کمتر است، زیرا تنها بخشی از شبکه تحت تأثیر قرار میگیرد.

- انطباق با قوانین و مقررات

- بسیاری از مقررات امنیتی و حریم خصوصی، مانند GDPR یا HIPAA، از سازمانها میخواهند که دسترسی به دادههای حساس را محدود کنند. سگمنتیشن شبکه میتواند به سازمانها کمک کند تا با این الزامات انطباق داشته و از جریمههای سنگین جلوگیری کنند.

- افزایش دسترسپذیری و پایداری شبکه

- کاهش آسیبپذیری به هنگام وقوع مشکل: اگر یک سگمنت از شبکه دچار مشکل شود (مثل حمله، نقص فنی یا خطا)، سایر سگمنتها تحت تأثیر قرار نمیگیرند و شبکه به طور کامل از کار نمیافتد. این ویژگی به پایداری شبکه کمک میکند.

روشهای Network Segmentation

روشهای Network Segmentation به سازمانها کمک میکند تا شبکههای خود را به بخشهای کوچکتر و قابل کنترل تقسیم کنند و امنیت و کارایی را بهبود دهند. این روشها بر اساس نیازها و ساختار شبکه ممکن است متفاوت باشند. در ادامه به چند روش رایج برای پیادهسازی سگمنتیشن شبکه اشاره میکنم:

- استفاده از VLAN (Virtual Local Area Networks)

- VLAN یکی از پرکاربردترین روشهای سگمنتیشن است که به مدیران شبکه اجازه میدهد تا دستگاههای مختلف را در یک شبکه فیزیکی به چندین شبکه مجازی تقسیم کنند.

- هر VLAN میتواند با تنظیمات و قوانین خاص خود، ترافیک و ارتباطات درون خود را کنترل کند.

- این روش از لایه ۲ مدل OSI استفاده میکند و ترافیک بین VLANها با استفاده از روتر یا سوییچهای لایه ۳ هدایت میشود.

- مزیت اصلی VLANها این است که بدون نیاز به تغییرات در زیرساخت فیزیکی شبکه، میتوان چندین سگمنت مجزا ایجاد کرد.

- Subnetting (تقسیمبندی شبکه به زیرشبکهها)

- Subnetting یک روش دیگر است که شبکهها را به زیرشبکههای کوچکتر تقسیم میکند. این روش از لایه ۳ مدل OSI استفاده میکند و به شبکههای IP وابسته است.

- هر زیرشبکه به عنوان یک سگمنت مستقل عمل میکند و میتواند با استفاده از روتر یا فایروال با سایر زیرشبکهها ارتباط برقرار کند.

- مزایا: کاهش ترافیک در شبکههای محلی، بهبود امنیت و امکان مدیریت دقیقتر دستگاهها.

- معایب: نیاز به پیکربندی و مدیریت دقیقتر روترها و آدرسدهی IP.

- Segmentation by Function (تقسیم بر اساس وظایف)

- در این روش، شبکه بر اساس وظایف یا نقشهای سیستمها و دستگاهها به بخشهای مختلف تقسیم میشود. برای مثال، شبکههای مربوط به سرورها، کامپیوترهای کارمندان و تجهیزات اینترنت اشیا (IoT) هرکدام در سگمنتهای جداگانه قرار میگیرند.

- این رویکرد به مدیریت بهتر ترافیک و افزایش امنیت کمک میکند، زیرا هر سگمنت تنها به دستگاهها و سرویسهایی که به آن مربوط است دسترسی دارد.

- همچنین میتوان سیاستهای امنیتی و نظارتی خاصی برای هر سگمنت تعریف کرد که به جلوگیری از حملات و خطاها کمک میکند.

- Segmentation by Device Type (تقسیم بر اساس نوع دستگاه)

- در این روش، شبکه بر اساس نوع دستگاهها سگمنتبندی میشود. به عنوان مثال، دستگاههای موبایل، سرورهای دیتابیس، چاپگرها و دستگاههای اینترنت اشیا در بخشهای مختلفی از شبکه قرار میگیرند.

- هدف اصلی این روش، جداسازی دستگاههایی است که نیازهای امنیتی یا عملکردی متفاوتی دارند. به عنوان مثال، دستگاههای IoT معمولاً آسیبپذیرتر هستند و باید از سایر دستگاههای شبکه جدا شوند.

- Segmentation by Security Level (تقسیم بر اساس سطح امنیت)

- سازمانها میتوانند شبکههای خود را بر اساس حساسیت دادهها و سطح امنیت مورد نیاز به بخشهای مختلف تقسیم کنند. برای مثال، دادههای حیاتی و حساس مانند اطلاعات مشتریان و دادههای مالی میتوانند در سگمنتهای با امنیت بالا قرار گیرند، در حالی که بخشهای کمتر حساس در سگمنتهای با امنیت کمتر قرار میگیرند.

- این روش امکان پیادهسازی قوانین امنیتی مختلف در هر سگمنت را فراهم میکند و به کاهش ریسک حملات کمک میکند.

- Microsegmentation

- Microsegmentation یک روش پیشرفته است که به تقسیمات بسیار کوچکتر و جزئیتر شبکه اشاره دارد. این روش معمولاً در شبکههای مجازی یا محیطهای ابری استفاده میشود.

- در این روش، هر کاربرد، ماشین مجازی، یا سرور میتواند به طور جداگانه در یک سگمنت کوچک قرار گیرد و ترافیک بین آنها با استفاده از فایروالهای داخلی یا سوییچهای مجازی کنترل شود.

- Microsegmentation میتواند با کاهش سطح حمله و ایجاد کنترلهای دقیق، امنیت شبکه را به شکل چشمگیری افزایش دهد.

- استفاده از فایروالها و روترها

- با استفاده از فایروالها و روترها، میتوان شبکه را به سگمنتهای مختلفی تقسیم کرد که هرکدام قوانین و سیاستهای امنیتی مختص به خود دارند.

- فایروالها میتوانند دسترسی به سگمنتهای مختلف را بر اساس سیاستهای تعیین شده کنترل کنند و از انتقال ترافیک غیرمجاز بین سگمنتها جلوگیری کنند.

- Software-Defined Networking (SDN)

- SDN به مدیران شبکه امکان کنترل و مدیریت پویای شبکههای فیزیکی و مجازی را میدهد. با استفاده از SDN، میتوان شبکه را به صورت نرمافزاری سگمنتبندی کرد و سیاستهای امنیتی و مدیریتی را بر اساس نیازها به سرعت تغییر داد.

- این روش به انعطافپذیری و قابلیت تغییر سریع در شبکههای بزرگ و پیچیده کمک میکند.