Spoofing چیست ؟

Spoofing چیست ؟

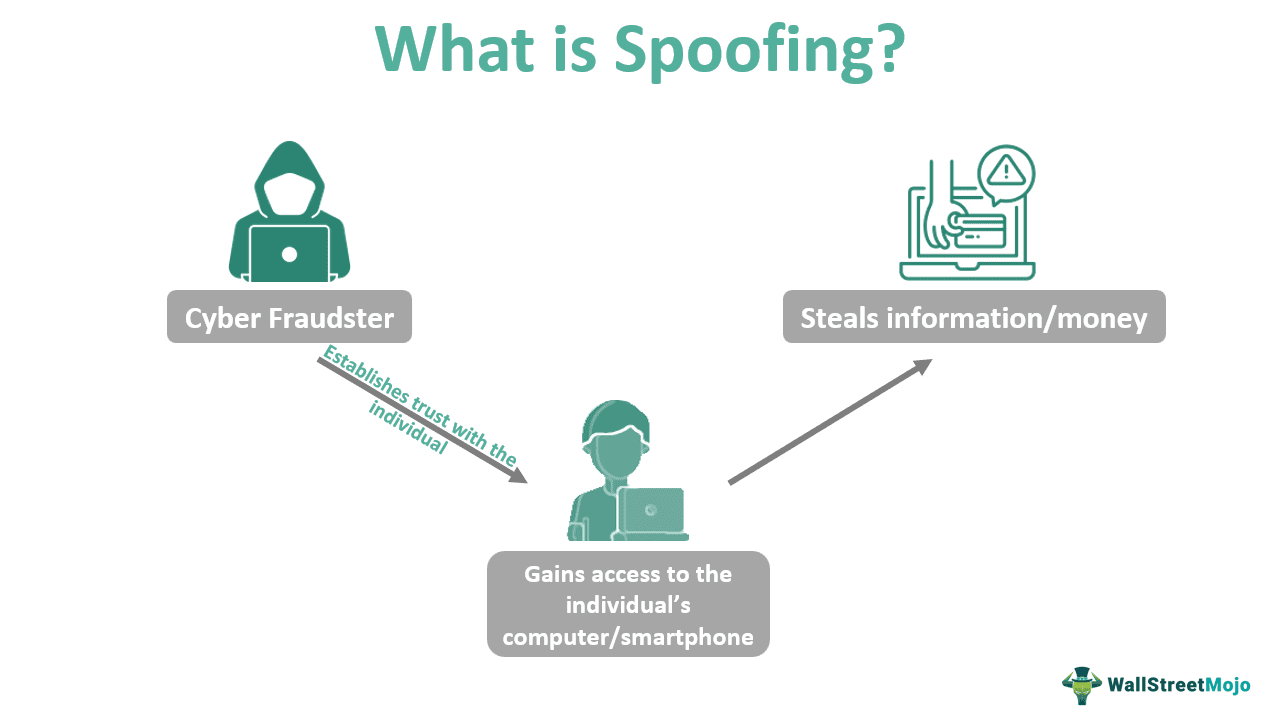

Spoofing ، در زمینه امنیت سایبری، به وضعیتی اشاره دارد که در آن فرد یا چیزی وانمود میکند که چیز دیگری است تا:

- اعتماد ما را جلب کند،

- به سیستمهای ما دسترسی پیدا کند،

- اطلاعات را سرقت کند،

- پول بدزدد،

- یا بدافزار پخش کند.

انواع حملات Spoofing

- Email Spoofing : ارسال ایمیلهایی با آدرس فرستنده جعلی.

- Website and/or URL Spoofing : ایجاد وبسایت یا لینکهای جعلی.

- Caller ID spoofing : جعل شناسه تماس.

- Text message Spoofing : ارسال پیامهای متنی با شماره یا شناسه جعلی.

- GPS Spoofing : جعل مکان جغرافیایی.

- : Man-in-the-middle attacks رهگیری و دستکاری دادههای تبادل شده بین دو طرف.

- Extension spoofing : تغییر ظاهر فایلها برای مخفی کردن ماهیت واقعی آنها.

- IP Spoofing : جعل آدرس آیپی برای مخفی کردن مکان واقعی یا نفوذ به سیستمها.

- Facial spoofing : استفاده از تصاویر یا مدلهای چهره برای فریب فناوری تشخیص چهره.

روشهای فریب توسط کلاهبرداران سایبری

کلاهبرداران چگونه ما را فریب میدهند؟

- اغلب، تنها با اشاره به نام یک سازمان بزرگ و معتبر میتوانند ما را وادار کنند اطلاعات خود را فاش کنیم یا اقدامی انجام دهیم.

- مثال: یک ایمیل جعلی از PayPal یا Amazon که درباره خریدهایی که هرگز انجام ندادهاید سؤال میکند.

- این موضوع میتواند نگرانی شما را برانگیزد و شما را ترغیب کند که روی لینک ارائه شده کلیک کنید.

- نتیجه کلیک روی لینک مخرب:

- شما به صفحهای هدایت میشوید که ممکن است بدافزار دانلود کند یا یک صفحه لاگین جعلی با لوگو و آدرس جعلی باشد تا نام کاربری و رمز عبور شما را سرقت کند.

راههای مختلف حملات Spoofing

- روشهای زیادی وجود دارد که یک حمله Spoofing میتواند اجرا شود.

- در همه این روشها، کلاهبرداران به این موضوع تکیه دارند که قربانیان فریب ظاهر جعلی را بخورند.

- اگر شما هرگز به مشروعیت یک وبسایت شک نکنید یا احتمال جعلی بودن یک ایمیل را در نظر نگیرید، ممکن است در نهایت قربانی یک حمله Spoofing شوید.

Spoofing چگونه کار میکند؟

ما شکلهای مختلف Spoofing را بررسی کردیم و بهطور سطحی به نحوه کار هرکدام اشاره کردیم. اما در مورد اسپوفینگ ایمیل (Email spoofing)، جزئیات بیشتری برای مرور وجود دارد.

چند روش وجود دارد که کلاهبرداران سایبری میتوانند هویت واقعی خود را در یک ایمیل جعلی پنهان کنند:

- روش امنتر: هک کردن سرور ایمیل غیرامن

- در این روش، از دیدگاه فنی، ایمیل واقعاً از طرف فرستنده ادعایی ارسال میشود، زیرا کلاهبرداران توانستهاند سرور ایمیل را هک کنند.

- روش سادهتر: تغییر دستی آدرس در فیلد “From”

- در این روش، کلاهبرداران هر آدرسی را که بخواهند در قسمت “From” (فرستنده) وارد میکنند.

- مشکل: اگر قربانی پاسخ دهد یا ایمیل بهدلایلی ارسال نشود، پاسخ به همان آدرسی که در “From” وارد شده، بازمیگردد و نه به مهاجم.

- این تکنیک معمولاً توسط اسپمرها برای عبور از فیلترهای اسپم استفاده میشود.

- پدیده Backscatter یا اسپم تصادفی: اگر ایمیلی دریافت کردهاید که پاسخی به ایمیلی است که هرگز ارسال نکردهاید، یکی از دلایل ممکن، این تکنیک است (غیر از هک شدن حساب شما).

- روش Homograph Attack یا Visual Spoofing:

- مهاجمان نام دامنهای را ثبت میکنند که شبیه به دامنه اصلی است.

- مثال: به جای “malwarebytes.com”، از “rna1warebytes.com” استفاده میشود.

- عدد “۱” جایگزین حرف “l” شده است.

- حروف “r” و “n” طوری کنار هم قرار گرفتهاند که شبیه “m” بهنظر میرسند.

- این روش به مهاجم اجازه میدهد دامنهای برای ساخت وبسایت جعلی نیز داشته باشد.

عناصر موفقیت در Spoofing

یک ایمیل یا وبسایت جعلی بهتنهایی برای موفقیت کافی نیست. موفقیت در Spoofing به ترکیب spoof و مهندسی اجتماعی (Social Engineering) بستگی دارد.

مهندسی اجتماعی چیست؟

- مجموعه روشهایی است که کلاهبرداران برای فریب افراد استفاده میکنند تا:

- اطلاعات شخصی خود را فاش کنند،

- روی لینکهای مخرب کلیک کنند،

- یا فایلهای حاوی بدافزار را باز کنند.

استفاده از ضعفهای انسانی در مهندسی اجتماعی

- کلاهبرداران از ضعفهای انسانی مانند ترس، سادهلوحی، طمع و خودشیفتگی برای متقاعد کردن افراد استفاده میکنند.

- مثال: در کلاهبرداری “باجخواهی جنسی” (Sextortion scam)، قربانی ممکن است بهخاطر ترس از افشای اطلاعات شخصی، بیتکوین ارسال کند.

همچنین ویژگیهای مثبت انسانی مانند کنجکاوی و همدلی نیز میتوانند هدف قرار گیرند:

- مثال: کلاهبرداری “نوه گرفتار”:

- مهاجم ادعا میکند که یکی از بستگان (مثلاً نوه) در زندان یا بیمارستان در کشوری خارجی است و نیاز فوری به پول دارد.

- پیام ممکن است چیزی شبیه به این باشد:

“بابابزرگ عزیز، من به جرم قاچاق مواد مخدر در [نام کشور] دستگیر شدم. لطفاً پول ارسال کن و به مامان و بابا چیزی نگو. تو بهترین هستی [سه ایموجی خندان و چشمکزن].”

در این حالت، مهاجم روی ناآگاهی و نگرانی طبیعی پدربزرگ نسبت به موقعیت نوهاش حساب باز کرده است.

چگونه Spoofing را تشخیص دهیم؟

اگر هر یک از این نشانهها را مشاهده کردید، اقدامات زیر را انجام دهید:

- پیام را حذف کنید،

- روی دکمه بازگشت کلیک کنید،

- مرورگر خود را ببندید،

- و هیچ اقدامی نکنید (حتی یک قدم هم جلو نروید).

بررسی Website spoofing

- عدم وجود نماد قفل یا نوار سبز

- همه وبسایتهای معتبر و امن باید دارای گواهینامه SSL باشند.

- گواهینامه SSL یعنی یک مرجع معتبر تأیید کرده که آدرس وبسایت به سازمان مربوطه تعلق دارد.

- نکته:

- گواهینامههای SSL اکنون رایگان و آسان برای دریافت هستند.

- اگر وبسایتی دارای نماد قفل باشد، لزوماً به معنای امن بودن آن نیست.

- به یاد داشته باشید: هیچچیز در اینترنت ۱۰۰٪ ایمن نیست.

- عدم استفاده از رمزنگاری فایل

- HTTP یا “پروتکل انتقال متن فوقالعاده” بهقدری قدیمی است که از زمان تولد اینترنت وجود داشته است.

- وبسایتهای قانونی تقریباً همیشه از نسخه رمزنگاریشده HTTP یعنی HTTPS برای انتقال داده استفاده میکنند.

- اگر در صفحه ورود (Login) هستید و در نوار آدرس مرورگر خود فقط “http” میبینید، باید مشکوک شوید.

- استفاده از یک مدیر رمز عبور

- ابزارهای مدیریت رمز عبور مانند ۱Password بهطور خودکار اطلاعات ورود شما را در وبسایتهای معتبر پر میکنند.

- اما اگر به یک وبسایت جعلی بروید، این ابزارها سایت را نمیشناسند و فیلدهای نام کاربری و رمز عبور را برای شما پر نمیکنند.

- این یک نشانه خوب برای تشخیص spoofing است.

بررسی Email spoofing

- بررسی دوباره آدرس فرستنده

- همانطور که گفته شد، کلاهبرداران دامنههای جعلی ثبت میکنند که شبیه دامنههای قانونی بهنظر میرسند.

- گوگل کردن محتوای ایمیل

- یک جستجوی سریع میتواند به شما نشان دهد که آیا این ایمیل یک نمونه شناختهشده از حملات فیشینگ است یا خیر.

- لینکهای جاسازیشده دارای URLهای غیرعادی

- قبل از کلیک روی لینکها، با نگه داشتن نشانگر موس روی آنها URL را بررسی کنید.

- وجود اشتباهات تایپی، گرامر بد، و ساختار غیرعادی جملات

- کلاهبرداران اغلب در محتوای ایمیل خود بازبینی نمیکنند.

- محتوای ایمیل بیش از حد خوب بهنظر میرسد

- اگر چیزی در ایمیل بسیار خوب و وسوسهانگیز باشد، احتمالاً جعلی است.

- وجود پیوستها

- از پیوستها بهویژه اگر از فرستنده ناشناس باشند، دوری کنید.

بررسی Caller ID spoofing

- شناسه تماسگیرنده بهراحتی جعل میشود

- متأسفانه خطهای ثابت (Landline) به بستری برای تماسهای کلاهبرداری تبدیل شدهاند.

- این مسئله نگرانکنندهتر است زیرا بیشتر افرادی که هنوز از خطوط ثابت استفاده میکنند، سالمندان هستند—گروهی که بیشتر در معرض کلاهبرداریهای تلفنی قرار دارند.

- تماسهای ناشناس را به پیامگیر هدایت کنید

- اجازه دهید تماسهای ناشناس مستقیماً به پیامگیر صوتی یا دستگاه پاسخگو هدایت شوند.

روش های جلوگیری از حملات Spoofing

برای جلوگیری از حملات Spoofing، میتوانید از روشها و ابزارهای مختلفی استفاده کنید که به ارتقای امنیت شخصی و سازمانی کمک میکنند.

- آموزش و آگاهیبخشی

- آموزش کاربران در مورد شناخت حملات Spoofing، از جمله ایمیلهای جعلی، وبسایتهای تقلبی و تماسهای مشکوک.

- ایجاد آگاهی در خصوص مهندسی اجتماعی و روشهایی که مهاجمان برای فریب افراد استفاده میکنند.

- استفاده از ابزارهای امنیتی

۲٫۱٫ نرمافزار آنتیویروس و ضدبدافزار

- نصب و بهروزرسانی مرتب نرمافزارهای امنیتی.

- استفاده از آنتیویروسهایی که قابلیت شناسایی Spoofing را دارند.

۲٫۲٫ فایروال

- تنظیم فایروال برای محدود کردن دسترسیهای غیرمجاز و شناسایی تلاشهای مشکوک برای Spoofing.

۲٫۳٫ فیلترهای اسپم

- فعالسازی فیلترهای اسپم در سیستم ایمیل برای جلوگیری از دریافت ایمیلهای جعلی.

- احراز هویت قوی

- استفاده از احراز هویت چندعاملی (MFA) برای افزایش امنیت حسابهای کاربری.

- استفاده از رمزهای عبور قوی و تغییر دورهای آنها.

- بررسی و تحلیل ایمیلها

۴٫۱٫ تأیید آدرس فرستنده

- بررسی دقیق آدرس ایمیل فرستنده برای اطمینان از صحت آن.

- توجه به دامنههای مشابه (مانند استفاده از “rna1warebytes” بهجای “malwarebytes”).

۴٫۲٫ جلوگیری از کلیک بر روی لینکهای مشکوک

- بررسی لینکها با hover کردن روی آنها و اطمینان از صحت URL قبل از کلیک.

- اقدامات امنیتی برای وبسایتها

۵٫۱٫ استفاده از HTTPS

- اطمینان از اینکه سایتهایی که بازدید میکنید از پروتکل HTTPS استفاده میکنند.

۵٫۲٫ نمایش فایلهای پنهان

- نمایش پسوند فایلها در ویندوز برای جلوگیری از باز کردن فایلهای با پسوند جعلی.

۵٫۳٫ استفاده از مدیر رمز عبور

- استفاده از مدیر رمز عبور برای اطمینان از اینکه رمزها فقط در وبسایتهای معتبر وارد میشوند.

- اقدامات امنیتی شبکه

۶٫۱٫ جلوگیری از IP Spoofing

- استفاده از فیلترهای بسته در فایروال برای شناسایی و مسدود کردن ترافیک غیرمجاز.

- فعال کردن IPSec برای امنیت ارتباطات شبکهای.

۶٫۲٫ اجتناب از Wi-Fi عمومی

- استفاده از شبکههای خصوصی مجازی (VPN) هنگام اتصال به شبکههای عمومی.

- بررسی تماسهای مشکوک

- عدم پاسخ به تماسها یا پیامهای ناشناس که اطلاعات حساس درخواست میکنند.

- استفاده از سرویسهای مسدودکننده تماس برای جلوگیری از Caller ID Spoofing.

- بروزرسانی مداوم سیستمها

- بهروزرسانی مرتب سیستمعامل، نرمافزارها و دستگاههای متصل به شبکه برای جلوگیری از سوءاستفاده از آسیبپذیریها.

- استفاده از سرویسهای تأیید دامنه

- فعال کردن DMARC، SPF، و DKIM برای تایید اعتبار دامنههای ایمیل و کاهش خطر Email Spoofing.

- تأیید اطلاعات مشکوک

- در مواجهه با درخواستهای غیرعادی (مانند درخواست اطلاعات حساب یا ارسال پول)، از کانالهای دیگر مثل تماس تلفنی برای تأیید اطلاعات استفاده کنید.

- ارزیابی امنیت داخلی

- انجام آزمایشهای شبیهسازی حملات Spoofing برای شناسایی نقاط ضعف سازمانی.

- برگزاری دورههای آموزشی برای کارکنان درباره پاسخ به حملات Spoofing.

https://www.malwarebytes.com/spoofing