شرکت Adobe یک اسیب پذیری Zero-Day در نرم افزار Acrobat Reader را برطرف کرده و همچنین یک PoC ارائه داد.

پس از انتشار وصلهای برای یک آسیبپذیری امنیتی جدی در Adobe Acrobat Reader، محققان امنیتی به کاربران توصیه میکنند که نرمافزار خود را به روز کنند تا از حملات احتمالی با استفاده از مدرک اثبات مفهومی که در محیطهای واقعی استفاده شده، جلوگیری کنند.

این آسیب پذیری با شناسه CVE-2024-41869 شناخته میشود و یک آسیبپذیری بحرانی از نوع use-after-free است که میتواند هنگام باز کردن یک سند PDF با ساختار خاص، منجر به اجرای کد از راه دور شود.

این نوع باگ باعث میشود برنامه به حافظهای که دیگر معتبر نیست دسترسی پیدا کند و این کار میتواند باعث شود برنامه به طور غیرمنتظرهای خراب شود یا متوقف شود.

اگر مهاجم بتواند کد مخرب خود را در حافظهای که آزاد شده قرار دهد و برنامه بدون آگاهی به آن دسترسی پیدا کند، این کد مخرب روی دستگاه قربانی اجرا میشود.

مشکل امنیتی در نسخههای جدید Acrobat Reader و Adobe Acrobat حل شده و کاربران باید این نسخهها را بهروزرسانی کنند.

PoC برای سوءاستفاده از یک آسیبپذیری در ماه ژوئن کشف شده است.

آسیبپذیری Zero-Day در Acrobat Reader در ماه ژوئن توسط EXPMON کشف شد. EXPMON یک پلتفرم مبتنی بر sandbox است که توسط محقق امنیت سایبری Haifei Li برای شناسایی حملات پیشرفته مانند آسیبپذیریهای صفر روزه یا حملات ناشناخته و سخت برای تشخیص ساخته شده است.

لی EXPMON را به این دلیل ساخت که سیستمهای موجود به اندازه کافی بر شناسایی تهدیدات ناشی از آسیبپذیریهای امنیتی تمرکز نداشتند.

بیشتر سیستمها روی تشخیص بدافزار تمرکز میکنند، اما برای تشخیص تهدیدات پیشرفتهتر و زودتر از معمول، لازم است به سوءاستفادهها و آسیبپذیریها نیز توجه شود.

برخی حملات نیازی به بدافزار ندارند و با سوءاستفاده از آسیبپذیریها انجام میشوند، بنابراین سیستمهایی که فقط روی شناسایی بدافزار تمرکز دارند، این تهدیدات را از دست میدهند و به رویکرد متفاوتی برای شناسایی این نوع حملات نیاز است.

آسیبپذیری Zero-Day پس از ارسال تعداد زیادی نمونه از یک منبع عمومی برای تحلیل به EXPMON کشف شد. این نمونهها شامل یک فایل PDF بودند که حاوی یک مدرک اثبات مفهومی (PoC) از سوءاستفاده بود که باعث کرش (خراب شدن) برنامه شد.

این مدرک اثبات مفهومی هنوز کامل نشده و حاوی بدافزار نیست، اما نشان میدهد که یک آسیبپذیری حافظه به نام use-after-free وجود دارد که میتواند برای اجرای کد مخرب از راه دور مورد سوءاستفاده قرار گیرد.

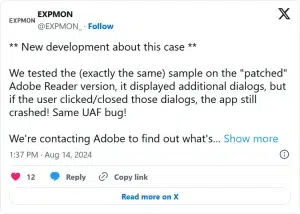

پس از اینکه لی آسیبپذیری را به Adobe گزارش کرد، یک بهروزرسانی امنیتی در ماه اوت منتشر شد. با این حال، این بهروزرسانی نقص را برطرف نکرد و هنوز هم میتوانست پس از بستن دیالوگهای مختلف فعال شود.

حتی پس از انتشار وصله امنیتی، برنامه Adobe Reader هنوز هم با همان آسیبپذیری قبلی مواجه است و به درستی اصلاح نشده است.

Adobe به تازگی یک بهروزرسانی جدید منتشر کرده که نقص امنیتی قبلی را برطرف کرده و اکنون با شناسه CVE-2024-41869 شناسایی و ردیابی میشود.

لی اطلاعات مربوط به کشف نقص را در وبلاگ EXPMON و اطلاعات فنی دقیقتر را در گزارشی که به زودی از Check Point Research منتشر میشود، منتشر خواهد کرد.