CISA هشدار داد که هکرها از مشکل امنیتی در ویندوز برای سرقت اطلاعات کاربران استفاده می کنند.

CISA (آژانس امنیت سایبری و زیرساختهای آمریکا) به آژانسهای فدرال ایالات متحده دستور داده است تا سیستمهای خود را در برابر یک نقص امنیتی در ویندوز که بهتازگی پچ شده و توسط گروه هکری Void Banshee APT مورد سوءاستفاده قرار گرفته، ایمن کنند. این نقص مربوط به MSHTML و یک حمله spoofing (جعل هویت) است و یک zero-day bug محسوب میشود .

آسیبپذیری (CVE-2024-43461) در طی رویداد Patch Tuesday این ماه افشا شد و مایکروسافت ابتدا آن را به عنوان یک نقصی که در حملات مورد سوءاستفاده قرار نگرفته، دستهبندی کرد. با این حال، مایکروسافت روز جمعه اطلاعیه خود را بهروزرسانی کرد و تأیید کرد که این آسیبپذیری قبل از برطرف شدن (فیکس شدن) در حملات مورد سوءاستفاده قرار گرفته است.

مایکروسافت فاش کرد که مهاجمان CVE-2024-43461 را پیش از جولای ۲۰۲۴ به عنوان بخشی از یک زنجیره حمله، همراه با CVE-2024-38112، که یک نقص دیگر از نوع جعل هویت (spoofing) در MSHTML است، مورد سوءاستفاده قرار دادهاند.

ما در بهروزرسانیهای امنیتی جولای ۲۰۲۴، یک اصلاحیه برای آسیبپذیری CVE-2024-38112 منتشر کردیم که این زنجیره حمله را متوقف کرد.” او گفت: “مشتریان باید هم بهروزرسانی امنیتی جولای ۲۰۲۴ و هم سپتامبر ۲۰۲۴ را نصب کنند تا به طور کامل از خودشان محافظت کنند.

Peter Girnus محقق تهدید در پروژه Zero Day Initiative (ZDI) شرکت Trend Micro که آسیبپذیری امنیتی را گزارش کرده بود، بیان کرد که هکرهای Void Banshee از این آسیبپذیری در حملات zero-day برای نصب بدافزارهای سرقت اطلاعات استفاده کردهاند.

این آسیبپذیری به مهاجمان از راه دور اجازه میدهد تا کد دلخواه را بر روی سیستمهای ویندوز که بهروزرسانی نشدهاند، اجرا کنند، با فریب دادن اهداف برای بازدید از یک وبسایت طراحی شده به طور مخرب یا باز کردن یک فایل مخرب.

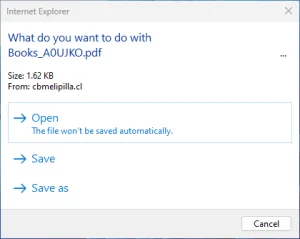

طبق اطلاعیه ZDI نقص در نحوهی نمایش درخواستها توسط Internet Explorer باعث میشود که نام فایل طراحی شده به گونهای باشد که پسوند واقعی فایل پنهان شود، و این موضوع میتواند باعث فریب کاربر در مورد نوع فایل شود. مهاجمان میتوانند از این آسیبپذیری برای اجرای کد با مجوز کاربر فعلی استفاده کنند.

آنها از بهرهبرداریهای CVE-2024-43461 برای ارسال فایلهای مخرب HTA که به عنوان اسناد PDF پنهان شده بودند، استفاده کردند. برای پنهان کردن پسوند .hta، از ۲۶ کاراکتر فضای خالی به صورت کدگذاری شده در بریل (%E2%A0%80) استفاده کردند.

همانطور که در ماه جولای توسط Check Point Research و Trend Micro فاش شد، بدافزار سرقت اطلاعات Atlantida که در این حملات به کار رفته است، میتواند به سرقت گذرواژهها، کوکیهای احراز هویت، و کیف پولهای ارزهای دیجیتال از دستگاههای آلوده کمک کند.

Void Banshee یک گروه هکری APT است که نخستین بار توسط Trend Micro شناسایی شد و به خاطر هدف قرار دادن سازمانها در آمریکای شمالی، اروپا و جنوب شرق آسیا به منظور کسب درآمد و سرقت دادهها شناخته شده است.

به آژانسهای فدرال زمانی سه هفتهای داده شده تا آسیبپذیریهای امنیتی را برطرف کنند.

CISA امروز آسیبپذیری MSHTML را به فهرست آسیبپذیریهای مورد سوءاستفاده قرار گرفته اضافه کرده است و آن را به عنوان آسیبپذیری فعالانه شناخته شده است. همچنین، به آژانسهای فدرال دستور داده است که تا تاریخ ۷ اکتبر سیستمهای آسیبپذیر را ایمن کنند، مطابق با دستور عملیاتی الزامی BOD 22-01.

آسیبپذیریهای مذکور معمولاً توسط هکرها برای حملات استفاده میشوند و تهدیدات جدی برای سازمانهای فدرال ایجاد میکنند.

در حالی که فهرست KEV CISA به طور خاص برای اطلاعرسانی به آژانسهای فدرال در مورد آسیبپذیریهای امنیتی طراحی شده است، همچنین به سازمانهای خصوصی در سطح جهانی توصیه میشود که برای کاهش آسیبپذیریها و جلوگیری از حملات فعال، اقدام کنند.

مایکروسافت در بهروزرسانی امنیتی سپتامبر ۲۰۲۴ سه آسیبپذیری جدید را که به طور فعال مورد سوءاستفاده قرار میگرفتند، اصلاح کرده است، از جمله CVE-2024-38217 که از سال ۲۰۱۸ در حملات خاصی برای دور زدن ویژگیهای امنیتی Smart App Control و Mark of the Web مورد سوءاستفاده قرار میگرفت.