هکرهای چینی از یک آسیبپذیری ناشناخته در Fortinet VPN برای سرقت اطلاعات استفاده کردند.

بازیگران تهدید چینی از یک ابزار سفارشی پس از بهرهبرداری (post-exploitation toolkit) به نام ‘DeepData’ استفاده میکنند تا از یک آسیبپذیری روز صفر در FortiClient (کلاینت ویپیان ویندوزی شرکت Fortinet) سوءاستفاده کنند و اطلاعات ورود (credentials) را سرقت کنند.

آسیبپذیری به مهاجمان اجازه میدهد که اطلاعات ورود ذخیرهشده در حافظه را پس از ورود موفقیتآمیز کاربر به دستگاه VPN سرقت کنند.

پژوهشگران Volexity گزارش دادهاند که این نقص را اوایل تابستان امسال کشف کرده و آن را به شرکت Fortinet اطلاع دادهاند، اما مشکل همچنان رفع نشده است و هیچ شناسه CVE به آن اختصاص داده نشده است.

Volexity این آسیبپذیری را در تاریخ ۱۸ جولای ۲۰۲۴ به شرکت Fortinet گزارش داد و Fortinet این مشکل را در تاریخ ۲۴ جولای ۲۰۲۴ تأیید کرد،” گزارش توضیح میدهد.

این آسیبپذیری نهتنها برطرف نشده، بلکه هنوز هیچ شناسه رسمی (CVE) برای آن ثبت نشده است و Volexity نیز در این زمینه اطلاعاتی ندارد.

حملات توسط هکرهای چینی به نام “BrazenBamboo” انجام میشوند؛ گروهی که به خاطر توسعه و استفاده از خانوادههای بدافزار پیشرفتهای که سیستمهای Windows، macOS، iOS و Android را در عملیات نظارتی هدف قرار میدهند، شناخته شدهاند.

Volexity توضیح میدهد که مهاجمان تهدید از بدافزارهای متعددی بهعنوان بخشی از حملات خود استفاده میکنند، از جمله بدافزارهای LightSpy و DeepPost.

LightSpy یک جاسوسافزار چندپلتفرمی است که برای جمعآوری دادهها، ثبت کلیدهای فشردهشده ، سرقت اطلاعات ذخیرهشده در مرورگر و نظارت بر ارتباطات استفاده میشود. بدافزار DeepPost برای سرقت دادهها از دستگاههای آسیبدیده به کار میرود.

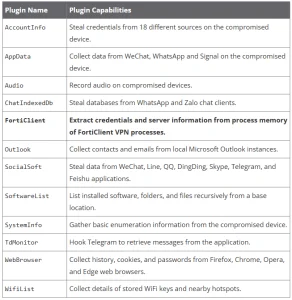

گزارش Volexity بر روی ابزار DeepData متمرکز است که به عنوان یک ابزار ماژولار برای سرقت دادهها از سیستمهای ویندوز استفاده میشود و برای این کار از پلاگینهای مختلف بهره میبرد.

نسخه آخر آن، که تابستان گذشته شناسایی شد، شامل یک پلاگین FortiClient است که از یک آسیبپذیری روز صفر در این محصول سوءاستفاده کرده تا اطلاعات ورود (نام کاربری، رمز عبور) و اطلاعات سرور VPN را استخراج کند.

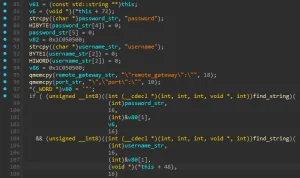

DeepData موقعیت اشیاء JSON را در حافظه فرآیند FortiClient شناسایی کرده و آنها را که اطلاعات ورود در آنها ذخیره شده است، رمزگشایی میکند و سپس با استفاده از DeepPost، این اطلاعات را به سرور مهاجم ارسال میکند.

با نفوذ به حسابهای VPN، BrazenBamboo میتواند دسترسی اولیه به شبکههای شرکتی پیدا کند، جایی که سپس میتواند به صورت جانبی گسترش یابد، به سیستمهای حساس دسترسی پیدا کند و به طور کلی کمپینهای جاسوسی خود را گسترش دهد.

آسیبپذیری روز صفر در نرمافزار FortiClient

Volexity کشف کرده است که DeepData از آسیبپذیری روز صفر در FortiClient استفاده میکند، که مشابه نقصی در سال ۲۰۱۶ است که به دلیل جابجاییهای سختکد شده در حافظه، اطلاعات ورود افشا میشد.

با این حال، آسیبپذیری ۲۰۲۴ جدید و متمایز است و فقط در نسخههای جدیدتر کار میکند، از جمله آخرین نسخه، v7.4.0، که نشان میدهد احتمالاً به تغییرات اخیر در نرمافزار مرتبط است.

مشکل اصلی به عدم پاکسازی اطلاعات حساس (مثل نام کاربری و رمز عبور) از حافظه نرمافزار FortiClient مربوط میشود، به طوری که این اطلاعات در اشیاء JSON در حافظه باقی میمانند و ممکن است مورد سوءاستفاده قرار گیرند.

تا زمانی که Fortinet نقص را تأیید کرده و پچ اصلاحی را منتشر کند، توصیه میشود دسترسی به VPN محدود شود و فعالیتهای ورود غیرمعمول نظارت گردد.

شاخصهای نفوذ مرتبط با آخرین کمپین BrazenBamboo در اینجا در دسترس هستند.